İspanyolca konuşan bir siber suç grubu GXC Takımı Kötü amaçlı Android uygulamalarıyla kimlik avı kitlerini bir araya getirerek kötü amaçlı yazılım hizmeti (MaaS) tekliflerini bir üst seviyeye taşıdığı gözlemlendi.

Ocak 2023’ten bu yana e-suç aktörünü izleyen Singapurlu siber güvenlik şirketi Group-IB, suç yazılımı çözümünü, dünya çapında 36’dan fazla İspanyol bankası, hükümet kuruluşu ve 30 kurumun kullanıcılarını hedef alabilen “gelişmiş yapay zeka destekli kimlik avı hizmeti platformu” olarak tanımladı.

Kimlik avı kitinin fiyatı aylık 150 ila 900 dolar arasında değişirken, kimlik avı kiti ve Android kötü amaçlı yazılımını içeren paket aylık yaklaşık 500 dolara abonelik bazında sunuluyor.

Kampanyanın hedefleri arasında İspanyol finans kuruluşlarının kullanıcıları, vergi ve hükümet hizmetleri, e-ticaret, bankalar ve ABD, Birleşik Krallık, Slovakya ve Brezilya’daki kripto para borsaları yer alıyor. Bugüne kadar faaliyetle bağlantılı 288’e kadar kimlik avı alanı belirlendi.

Ayrıca sunulan hizmet yelpazesinin bir parçası olarak, bankacılık, finans ve kripto para birimi işletmelerini hedef alan diğer siber suç grupları için çalıntı bankacılık bilgilerinin satışı ve ücretli özel kodlama planları da yer alıyor.

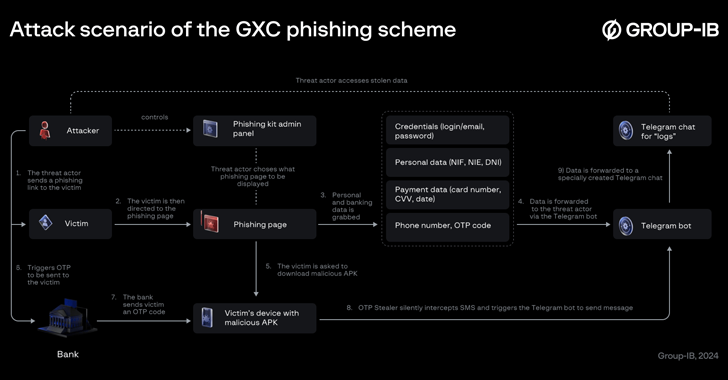

“Tipik kimlik avı geliştiricilerinin aksine, GXC Ekibi kimlik avı kitlerini bir SMS OTP çalma yazılımıyla birleştirerek tipik bir kimlik avı saldırı senaryosunu biraz yeni bir yöne çevirdi,” güvenlik araştırmacıları Anton Ushakov ve Martijn van den Berk söz konusu Perşembe günü yayınlanan bir raporda.

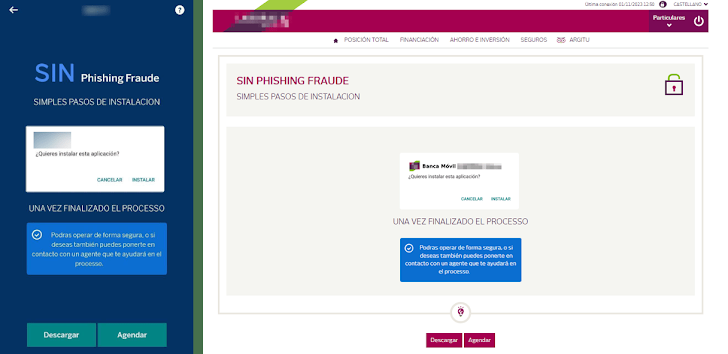

Burada dikkat çeken şey, tehdit aktörlerinin kimlik bilgilerini ele geçirmek için doğrudan sahte bir sayfa kullanmak yerine, kurbanları kimlik avı saldırılarını önlemek için Android tabanlı bir bankacılık uygulaması indirmeye teşvik etmeleridir. Bu sayfalar, kimlik avı ve diğer yöntemlerle dağıtılır.

Uygulama kurulduktan sonra varsayılan SMS uygulaması olarak yapılandırılması için izinler istiyor, böylece tek seferlik şifreleri ve diğer mesajları ele geçirip bunları kendi kontrolleri altındaki bir Telegram botuna sızdırmak mümkün oluyor.

Araştırmacılar, “Son aşamada uygulama, kullanıcıların normal şekilde etkileşim kurmasına olanak tanıyan WebView’da gerçek bir bankanın web sitesini açıyor,” dedi. “Bundan sonra, saldırgan OTP istemini tetiklediğinde, Android kötü amaçlı yazılımı sessizce OTP kodlu SMS mesajlarını alır ve tehdit aktörü tarafından kontrol edilen Telegram sohbetine iletir.”

Tehdit aktörü tarafından özel bir Telegram kanalında duyurulan diğer hizmetler arasında, müşterilerinin doğrudan kimlik avı kitinden gelen bir dizi istem temelinde olası hedeflere sesli aramalar oluşturmasına olanak tanıyan yapay zeka destekli sesli arama araçları da yer alıyor.

Bu çağrılar genellikle bir bankadan geliyormuş gibi görünür ve bankalara iki faktörlü kimlik doğrulama (2FA) kodlarını vermeleri, kötü amaçlı uygulamalar yüklemeleri veya diğer keyfi eylemleri gerçekleştirmeleri yönünde talimat verir.

Araştırmacılar, “Bu basit ama etkili mekanizmanın kullanılması, dolandırıcılık senaryosunu kurbanlar için daha da ikna edici hale getiriyor ve suçluların yapay zeka araçlarının planlarında ne kadar hızlı ve kolay bir şekilde benimsenip uygulandığını, geleneksel dolandırıcılık senaryolarının yeni, daha sofistike taktiklere nasıl dönüştürüldüğünü gösteriyor” diye belirttiler.

Google’ın sahibi olduğu Mandiant, yakın zamanda yayınladığı bir raporda, yapay zeka destekli ses klonlamanın, insan konuşmasını “tuhaf bir hassasiyetle” taklit etme yeteneğine sahip olduğunu ve böylece ilk erişimi, ayrıcalık yükseltmeyi ve yan hareketleri kolaylaştıran daha gerçekçi sesli kimlik avı (vishing) planlarına olanak sağladığını ortaya koydu.

Tehdit istihbarat firması, “Tehdit aktörleri, kurbanları gizli bilgileri ifşa etmeye, sistemlere uzaktan erişim sağlamaya veya para transfer etmeye kandırmak için yöneticileri, meslektaşları veya hatta BT destek personelini taklit edebilir” dedi. söz konusu.

“Tanıdık bir sese duyulan doğal güven, kurbanları kötü amaçlı bağlantılara tıklamak, kötü amaçlı yazılım indirmek veya hassas verileri ifşa etmek gibi normalde yapmayacakları eylemleri yapmaya yönlendirmek için kullanılabilir.”

Ortadaki saldırgan (AiTM) yetenekleriyle birlikte gelen kimlik avı kitleri, büyük ölçekte kimlik avı kampanyaları yürütmek için teknik giriş engellerini azalttıkları için giderek daha popüler hale geliyor.

Güvenlik araştırmacısı mr.d0x, rapor Geçtiğimiz ay yayınlanan bir makalede, kötü niyetli kişilerin, kullanıcı arayüzü öğelerini manipüle ederek sahte bir URL çubuğu görüntüleyerek, kimlik avı amaçlı ikna edici giriş sayfaları tasarlamak için ilerici web uygulamalarını (PWA’lar) kullanmasının mümkün olduğu belirtiliyordu.

Dahası, bu tür AiTM kimlik avı kitleri, çeşitli çevrimiçi platformlarda parolalarla korunan hesapları, kimlik doğrulama yöntemi düzenleme saldırısı adı verilen bir yöntemle ele geçirmek için de kullanılabilir. Bu yöntemde, parolalar yapılandırılmış olsa bile bu servislerin geri dönüş mekanizması olarak daha az güvenli bir kimlik doğrulama yöntemi sunduğu gerçeğinden yararlanılır.

“AitM, son kullanıcıya proxy ile iletilirken, oturum açma sayfasındaki HTML, CSS ve görselleri veya JavaScript’i değiştirerek kullanıcıya sunulan görünümü değiştirebildiğinden, kimlik doğrulama akışını kontrol edebilir ve parola kimlik doğrulamasına ilişkin tüm referansları kaldırabilir,” siber güvenlik şirketi eSentire söz konusu.

Açıklama, kimlik avı bağlantılarını gizlemek ve tarama işlemlerinden kaçınmak amacıyla Güvenli E-posta Ağ Geçitleri (SEG’ler) gibi güvenlik araçları kullanılarak kodlanmış URL’leri yerleştiren kimlik avı kampanyalarındaki son artışın ardından geldi. Barracuda Ağları Ve Cofense.

Sosyal mühendislik saldırılarının, kullanıcıların görünüşte meşru web sitelerini ziyaret etmeye ikna edildiği ve daha sonra web tarayıcısındaki içerikleri görüntülemeyle ilgili sorunları düzeltme bahanesiyle, gizlenmiş kodu manuel olarak kopyalayıp yapıştırmaları ve bir PowerShell terminaline yürütmeleri istendiği alışılmadık yöntemlere başvurduğu da gözlemlendi.

Kötü amaçlı yazılım dağıtım yönteminin ayrıntıları daha önce ReliaQuest ve Proofpoint tarafından belgelenmişti. McAfee Labs, etkinliği ClickFix takma adı altında izliyor.

Araştırmacılar Yashvi Shah ve Vignesh Dhatchanamoorthy, “Görünüşte meşru hata istemlerinin içine Base64 kodlu betikler yerleştirerek saldırganlar, kullanıcıları kötü amaçlı PowerShell komutlarının yürütülmesiyle sonuçlanan bir dizi eylem gerçekleştirmeye kandırıyor” dedi. söz konusu.

“Bu komutlar genellikle uzak sunuculardan HTA dosyaları gibi yükleri indirir ve yürütür, ardından kötü amaçlı yazılımları dağıtır Karanlık Kapı ve Lumma Hırsızı.”