Siber casusluk operasyonlarıyla bilinen Kuzey Kore bağlantılı bir tehdit aktörü, ülkeyle bağlantılı diğer ulus-devlet hacker gruplarından farklı olarak, fidye yazılımı dağıtımını da içeren finansal amaçlı saldırılara giderek daha fazla yöneliyor.

Google’ın sahibi olduğu Mandiant, etkinlik kümesini yeni bir takma adla izliyor APT45Andariel, Nickel Hyatt, Onyx Sleet, Stonefly ve Silent Chollima gibi isimlerin yer aldığı.

“APT45, 2009’dan bu yana casusluk kampanyaları yürüten uzun süredir faaliyet gösteren, orta düzeyde gelişmiş bir Kuzey Kore siber operatörüdür” diyor araştırmacılar Taylor Long, Jeff Johnson, Alice Revelli, Fred Plan ve Michael Barnhart söz konusu“APT45, kritik altyapıyı hedef alan en sık gözlemlenen saldırı oldu.”

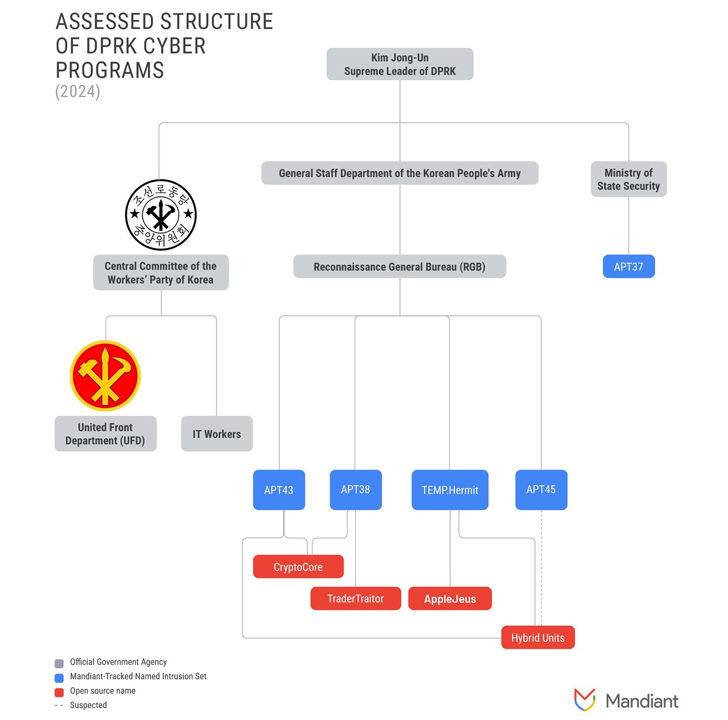

APT45’in, APT38 (diğer adıyla BlueNoroff), APT43 (diğer adıyla Kimsuky) ve Lazarus Group (diğer adıyla TEMP.Hermit) ile birlikte, ülkenin önde gelen askeri istihbarat örgütü olan Kuzey Kore Keşif Genel Bürosu’nun (RGB) unsurları olduğunu belirtmekte fayda var.

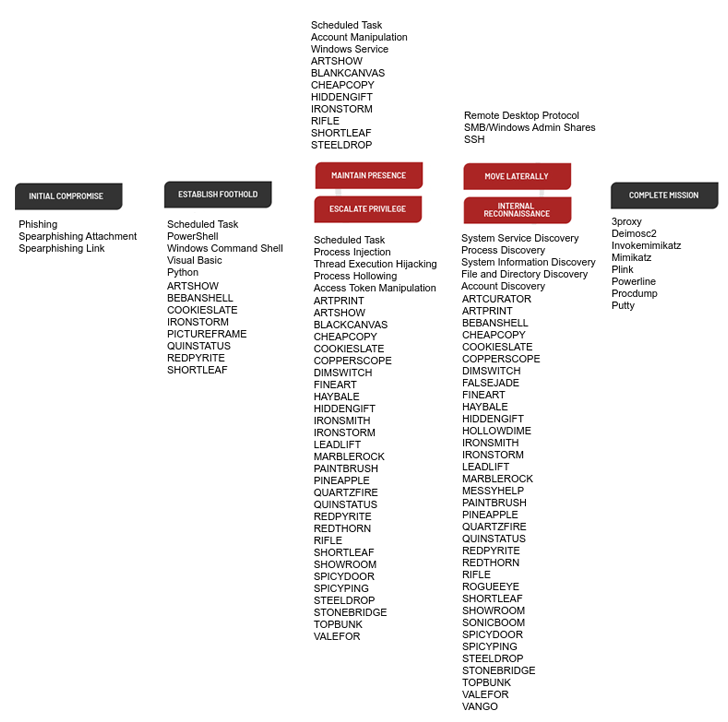

APT45, özellikle 2021 ve 2022’de Güney Kore, Japonya ve ABD’deki kuruluşları hedef alan SHATTEREDGLASS ve Maui olarak takip edilen fidye yazılımı ailelerinin dağıtımıyla bağlantılıdır. SHATTEREDGLASS’ın ayrıntıları Kaspersky tarafından Haziran 2021’de belgelenmiştir.

Mandiant, “APT45’in sadece kendi operasyonlarını desteklemek için değil, aynı zamanda Kuzey Kore devletinin diğer öncelikleri için fon yaratmak amacıyla finansal amaçlı siber suçlar işlemesi mümkün” dedi.

Şirketin cephaneliğindeki bir diğer dikkat çekici kötü amaçlı yazılım ise Dtrack (diğer adıyla Valefor ve Preft) adlı bir arka kapı. Bu yazılım ilk olarak 2019 yılında Hindistan’daki Kudankulam Nükleer Santrali’ni hedef alan bir siber saldırıda kullanılmış ve Kuzey Koreli aktörlerin kritik altyapılara saldırdığı bilinen birkaç örnekten biri olmuştu.

Mandiant, “APT45, Kuzey Kore’nin en uzun süredir faaliyet gösteren siber operatörlerinden biri ve grubun faaliyetleri, hükümet ve savunma kuruluşlarına yönelik klasik siber casusluktan sağlık ve mahsul bilimine kadar uzanan operasyonlara doğru kaymış olsa da, rejimin jeopolitik önceliklerini yansıtıyor” dedi.

“Ülke, ulusal güç aracı olarak siber operasyonlarına bağımlı hale geldikçe, APT45 ve diğer Kuzey Kore siber operatörleri tarafından yürütülen operasyonlar, ülke liderliğinin değişen önceliklerini yansıtabilir.”

Bulgular, güvenlik farkındalığı eğitim firması KnowBe4’ün, bir ABD vatandaşının çalınan kimliğini kullanan ve yapay zeka (YZ) kullanarak resmini geliştiren Kuzey Koreli bir BT çalışanını yazılım mühendisi olarak işe almaya kandırıldığını açıklamasının ardından geldi.

Şirketten yapılan açıklamada, “Bu, devlet destekli bir suç altyapısı tarafından desteklenen, bir ABD vatandaşının çalınan kimliğini kullanarak, birkaç tur video görüşmesine katılan ve şirketler tarafından yaygın olarak kullanılan geçmiş kontrol süreçlerini atlatan yetenekli bir Kuzey Koreli bilişim çalışanıydı” denildi.

Kore İşçi Partisi’nin Mühimmat Endüstrisi Departmanı’nın bir parçası olduğu değerlendirilen BT işçi ordusunun, aslında Çin ve Rusya’da olmalarına rağmen ülkedeymiş gibi davranarak ABD merkezli firmalarda iş arama geçmişi bulunuyor ve şirket tarafından verilen dizüstü bilgisayarlar aracılığıyla uzaktan “dizüstü bilgisayar çiftliğine” bağlanarak oturum açıyorlar.

KnowBe4, 15 Temmuz 2024’te, TSİ 21:55’te bireye gönderilen Mac iş istasyonunda oturum geçmişi dosyalarını manipüle etme, potansiyel olarak zararlı dosyaları aktarma ve zararlı yazılım çalıştırma gibi şüpheli aktiviteler tespit ettiğini söyledi. Kötü amaçlı yazılım bir Raspberry Pi kullanılarak indirildi.

Yirmi beş dakika sonra, Florida merkezli siber güvenlik şirketi çalışanın cihazını içerdiğini söyledi. kanıt yok saldırganın hassas verilere veya sistemlere yetkisiz erişim sağladığı.

KnowBe4’ün CEO’su Stu Sjouwerman, “Dolandırıcılık şu ki, aslında işi yapıyorlar, iyi para alıyorlar ve yasadışı programlarını finanse etmek için Kuzey Kore’ye büyük miktarda para veriyorlar” dedi. söz konusu.

“Bu vaka, gelişmiş kalıcı tehditlere karşı koruma sağlamak için daha sağlam inceleme süreçlerine, sürekli güvenlik izlemelerine ve İK, BT ve güvenlik ekipleri arasında gelişmiş koordinasyona olan kritik ihtiyacı vurgulamaktadır.”