Telegram’ın Android için geliştirdiği EvilVideo isimli mobil uygulamada bulunan sıfır günlük bir güvenlik açığı, saldırganların zararsız görünen videolar gibi görünen kötü amaçlı dosyaları ele geçirmesine olanak tanıyor.

ESET, istismarın 6 Haziran 2024’te yeraltı bir forumda bilinmeyen bir fiyata satışa sunulduğunu söyledi. 26 Haziran’da sorumlu bir açıklamanın ardından sorun, Telegram tarafından 11 Temmuz’da yayınlanan 10.14.5 sürümünde ele alındı.

Güvenlik araştırmacısı Lukáš Štefanko, “Saldırganlar kötü amaçlı Android yüklerini Telegram kanalları, grupları ve sohbet yoluyla paylaşabilir ve bunların multimedya dosyaları gibi görünmesini sağlayabilir” dedi. söz konusu bir raporda.

Yükün Telegram’ın uygulama programlama arayüzü kullanılarak oluşturulduğuna inanılıyor (API), multimedya dosyalarının sohbetlere ve kanallara programlı olarak yüklenmesine olanak tanır. Bunu yaparken, bir saldırganın kötü amaçlı bir APK dosyasını 30 saniyelik bir video olarak kamufle etmesini sağlar.

Videoya tıklayan kullanıcılara, videonun oynatılamayacağını belirten ve harici bir oynatıcı kullanarak oynatmayı denemeleri yönünde teşvik eden gerçek bir uyarı mesajı gösterilir. Bu adımı uygularlarsa, daha sonra Telegram üzerinden APK dosyasının kurulumuna izin vermeleri istenir. Söz konusu uygulamanın adı “xHamster Premium Mod.”

“Varsayılan olarak, Telegram üzerinden alınan medya dosyaları otomatik olarak indirilecek şekilde ayarlanmıştır,” dedi Štefanko. “Bu, seçeneği etkinleştiren kullanıcıların, paylaşıldığı konuşmayı açtıklarında kötü amaçlı yükü otomatik olarak indirecekleri anlamına gelir.”

Bu seçenek manuel olarak devre dışı bırakılabilse de, sözde videoya eşlik eden indirme düğmesine dokunarak yük yine de indirilebilir. Saldırının web için Telegram istemcilerinde veya özel Windows uygulamasında çalışmadığını belirtmekte fayda var.

Şu anda istismarın arkasında kimin olduğu ve gerçek dünya saldırılarında ne kadar yaygın kullanıldığı net değil. Ancak aynı aktör, Ocak 2024’te Google Play Protect’i atlatabildiği bildirilen tamamen tespit edilemeyen bir Android şifreleyici (diğer adıyla kriptolayıcı) reklamını yaptı.

Hamster Kombat’ın Viral Başarısı Kötü Niyetli Taklitçileri Doğuruyor

Gelişme, siber suçluların Telegram tabanlı kripto para oyunundan yararlanmaya başlamasıyla birlikte geldi Hamster Dövüşü ESET’in, uygulamayı tanıtan sahte uygulama mağazalarını, oyun için otomasyon araçları kisvesi altında Windows için Lumma Stealer’ı barındıran GitHub depolarını ve Ratel adlı bir Android trojanını dağıtmak için kullanılan resmi olmayan bir Telegram kanalını keşfetmesiyle, parasal kazanç elde etmek için yapılan saldırılar arasında.

Mart 2024’te piyasaya sürülen popüler oyun, tahmini Oyun geliştiricisine göre 250 milyondan fazla oyuncuya sahip olması bekleniyor. Telegram CEO’su Pavel Durov isminde Hamster Kombat’ın “dünyanın en hızlı büyüyen dijital hizmeti” olduğunu ve “Hamster ekibinin token’ını basacağını” söyledi. TON“Blockchain’in faydalarını yüz milyonlarca insana tanıtmak.”

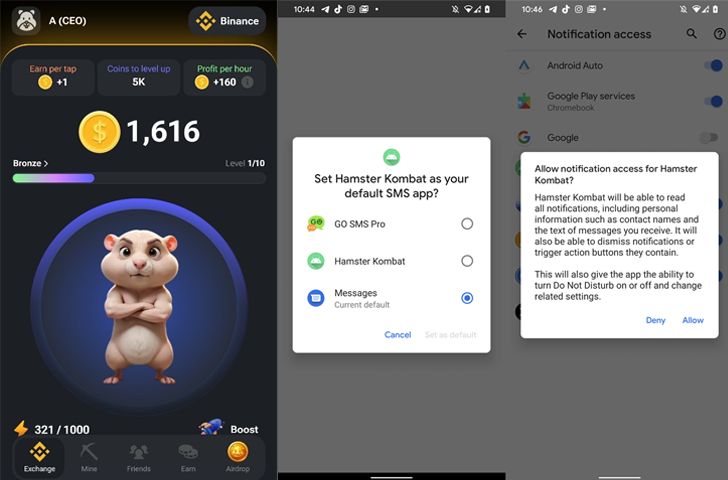

“hamster_easy” adlı bir Telegram kanalı üzerinden sunulan Ratel, oyunu (“Hamster.apk”) taklit etmek ve kullanıcılardan bildirim erişimi vermelerini ve kendisini varsayılan SMS uygulaması olarak ayarlamalarını istemek için tasarlanmıştır. Daha sonra yanıt olarak bir telefon numarası almak için uzak bir sunucuyla iletişim başlatır.

Bir sonraki adımda kötü amaçlı yazılım, muhtemelen kötü amaçlı yazılım operatörlerine ait olan telefon numarasına Rusça bir SMS mesajı göndererek, SMS yoluyla ek talimatlar alıyor.

“Tehdit aktörleri daha sonra SMS yoluyla tehlikeye atılan cihazı kontrol etme yeteneğine kavuşuyor: Operatör mesajı, belirli bir numaraya gönderilecek bir metin içerebilir veya hatta cihaza numarayı araması talimatını verebilir,” ESET söz konusu“Kötü amaçlı yazılım ayrıca kurbanın Sberbank Rusya’daki mevcut banka hesabının bakiyesini, баланс (çeviri: bakiye) metnini içeren bir mesajı 900 numarasına göndererek kontrol edebiliyor.”

Ratel, bildirim erişim izinlerini kötüye kullanarak, içine yerleştirilmiş sabit kodlu bir listeye dayanarak en az 200 uygulamadan gelen bildirimleri gizliyor. Bunun, kurbanları çeşitli premium hizmetlere abone etmek ve uyarılmalarını engellemek amacıyla yapıldığından şüpheleniliyor.

Slovak siber güvenlik firması ayrıca, Hamster Kombat’ı indirmeye sunduğunu iddia eden ancak kullanıcıları istenmeyen reklamlara yönlendiren sahte uygulama mağazalarını ve bunun yerine Lumma Stealer’ı dağıtan Hamster Kombat otomasyon araçları sunan GitHub depolarını da tespit ettiğini söyledi.

“Hamster Kombat’ın başarısı, oyunun oyuncularını hedef alan kötü amaçlı yazılımlar dağıtmaya başlayan siber suçluları da ortaya çıkardı,” dedi Štefanko ve Peter Strýček. “Hamster Kombat’ın popülaritesi onu kötüye kullanıma uygun hale getiriyor, bu da oyunun gelecekte daha fazla kötü niyetli aktör çekmesinin oldukça muhtemel olduğu anlamına geliyor.”

BadPack Android Kötü Amaçlı Yazılımı Çatlaklardan Sızdı

Telegram’ın ötesinde, Android cihazları hedef alan kötü amaçlı APK dosyaları, statik analizi engelleme amacıyla ZIP arşiv biçiminde kullanılan başlık bilgilerinin değiştirildiği özel olarak hazırlanmış paket dosyalarını ifade eden BadPack biçimini de aldı.

Bunu yaparken amaç, mobil uygulama hakkında temel bilgileri sağlayan önemli bir dosya olan AndroidManifest.xml dosyasının çıkarılmasını ve düzgün bir şekilde ayrıştırılmasını önlemek ve böylece kötü amaçlı yazılımların herhangi bir kırmızı bayrak kaldırmadan yüklenmesine izin vermektir.

Bu teknik, Güney Kore’deki kullanıcıları hedef alan SoumniBot adlı bir Android trojanıyla bağlantılı olarak Kaspersky tarafından Nisan ayının başlarında kapsamlı bir şekilde belgelendi. Palo Alto Networks Unit 42 tarafından Haziran 2023’ten Haziran 2024’e kadar toplanan telemetri verileri, vahşi doğada yaklaşık 9.200 BadPack örneği tespit etti, ancak bunların hiçbiri Google Play Store’da bulunamadı.

“Bu değiştirilmiş başlıklar BadPack’in temel bir özelliğidir ve bu tür örnekler genellikle Android tersine mühendislik araçları için bir zorluk teşkil eder,” diyor Unit 42 araştırmacısı Lee Wei Yeong söz konusu geçen hafta yayınlanan bir raporda. “BianLian, Cerberus ve TeaBot gibi birçok Android tabanlı bankacılık Truva Atı BadPack kullanır.”