Bilinmeyen tehdit aktörlerinin, küresel hükümet ve özel sektör kuruluşlarını hedef alan şüpheli bir siber casusluk kampanyasının parçası olarak açık kaynaklı araçları kullandıkları gözlemlendi.

Recorded Future’ın Insikt Group’u, faaliyetleri geçici TAG-100 takma adı altında takip ediyor ve saldırganın muhtemelen Afrika, Asya, Kuzey Amerika, Güney Amerika ve Okyanusya’daki en az on ülkedeki örgütleri, aralarında ismi açıklanmayan iki Asya-Pasifik hükümetlerarası örgütün de bulunduğu örgütleri tehlikeye attığını belirtiyor.

Şubat 2024’ten bu yana ayrıca Kamboçya, Cibuti, Dominik Cumhuriyeti, Fiji, Endonezya, Hollanda, Tayvan, İngiltere, ABD ve Vietnam’da bulunan diplomatik, hükümet, yarı iletken tedarik zinciri, kâr amacı gütmeyen ve dini kuruluşlar da listeye eklendi.

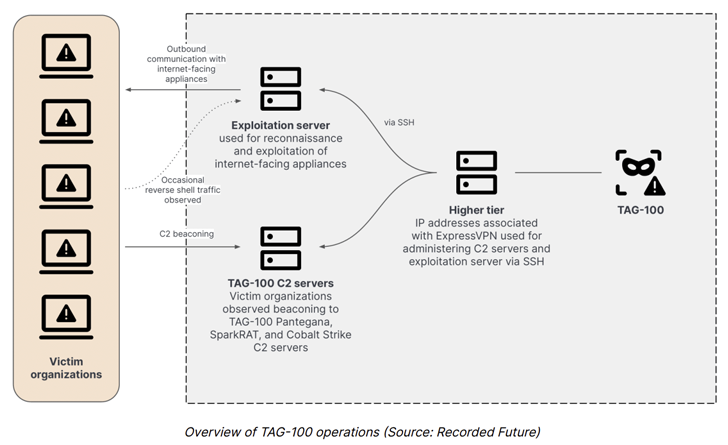

Siber güvenlik şirketi “TAG-100, açık kaynaklı uzaktan erişim yeteneklerini kullanıyor ve ilk erişimi elde etmek için çeşitli internet bağlantılı cihazları kullanıyor” söz konusu“Grup açık kaynaklı Go arka kapılarını kullandı Pantegana ve Spark RAT’ın sömürü sonrası hali.”

Saldırı zincirleri, Citrix NetScaler, F5 BIG-IP, Zimbra, Microsoft Exchange Server, SonicWall, Cisco Adaptive Security Appliances (ASA), Palo Alto Networks GlobalProtect ve Fortinet FortiGate dahil olmak üzere çeşitli internet bağlantılı ürünleri etkileyen bilinen güvenlik açıklarının istismar edilmesini içerir.

Grubun ayrıca Küba, Fransa, İtalya, Japonya ve Malezya dahil olmak üzere en az on beş ülkedeki örgütlere ait internete bakan cihazları hedefleyen geniş kapsamlı keşif faaliyetleri yürüttüğü gözlemlendi. Bu, Bolivya, Fransa ve ABD’de bulunan birkaç Küba elçiliğini de içeriyordu.

Şirketten yapılan açıklamada, “TAG-100, 16 Nisan 2024’te başlayarak, çoğunluğu ABD’de bulunan, eğitim, finans, hukuk, yerel yönetim ve kamu hizmetleri sektörlerindeki kuruluşların Palo Alto Networks GlobalProtect cihazlarını hedef alan muhtemel keşif ve istismar faaliyeti yürüttü” denildi.

Bu çalışmanın, Palo Alto Networks GlobalProtect güvenlik duvarlarını etkileyen kritik bir uzaktan kod yürütme güvenlik açığı olan CVE-2024-3400 (CVSS puanı: 10.0) için bir kavram kanıtı (PoC) istismarının kamuoyuna açıklanmasıyla aynı zamana denk geldiği söyleniyor.

Başarılı bir ilk erişimin ardından Pantegana, Spark RAT ve Cobalt Strike Beacon tehlikeye atılmış ana bilgisayarlara dağıtılır.

Bulgular, PoC istismarlarının saldırıları düzenlemek için açık kaynaklı programlarla nasıl birleştirilebileceğini ve daha az gelişmiş tehdit aktörleri için giriş engelini etkili bir şekilde nasıl düşürebileceğini göstermektedir. Dahası, bu tür ticaret zanaatları saldırganların atıf çabalarını karmaşıklaştırmasını ve tespitten kaçınmasını sağlar.

Recorded Future, “İnternete bağlı cihazların yaygın olarak hedef alınması, özellikle sınırlı görünürlüğe, kayıt tutma yeteneklerine ve geleneksel güvenlik çözümlerine destek sağlayan ürünler aracılığıyla hedeflenen ağda bir yer edinme imkânı sunması ve bu sayede istismar sonrası tespit riskini azaltması nedeniyle caziptir” dedi.