Siber güvenlik araştırmacıları, saldırganlara Windows ana bilgisayarlarında yükseltilmiş izinlerle rastgele kod çalıştırma yeteneği veren bir çekirdek sürücü bileşenini gizlice boşaltırken reklamları ve kötü amaçlı web sitelerini engellediğini iddia eden bir reklam yazılımı modülünü ortaya çıkardı.

ESET’in yeni bulgularına göre, HotPage adı verilen kötü amaçlı yazılım, adını aynı adı taşıyan yükleyiciden (“HotPage.exe”) alıyor.

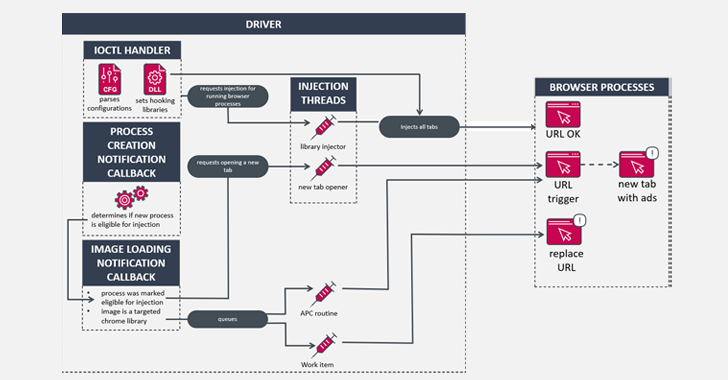

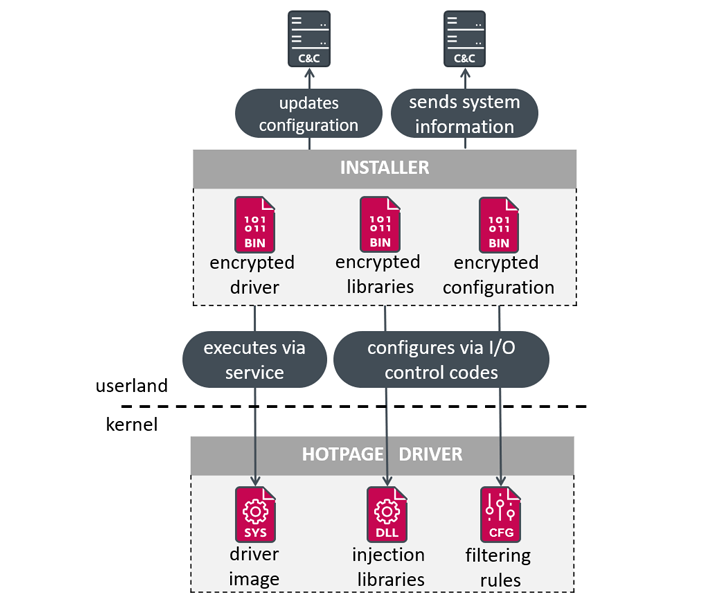

ESET araştırmacısı Romain Dumont, “Yükleyici, uzak süreçlere kod enjekte edebilen bir sürücü ve tarayıcıların ağ trafiğini yakalayıp bozabilen iki kitaplık dağıtıyor” dedi. söz konusu Bugün yayınlanan teknik analizde.

“Kötü amaçlı yazılım, istenen sayfanın içeriğini değiştirebilir veya değiştirebilir, kullanıcıyı başka bir sayfaya yönlendirebilir veya belirli koşullara bağlı olarak yeni bir sekmede yeni bir sayfa açabilir.”

Tarayıcı trafiğini kesme ve filtreleme yeteneklerini kullanarak oyunla ilgili reklamları görüntülemenin yanı sıra, sistem bilgilerini toplayıp Hubei Dunwang Network Technology Co., Ltd (湖北盾网网络科技有限公司) adlı Çinli bir şirketle ilişkili uzak bir sunucuya aktarmak üzere tasarlanmıştır.

Bu, birincil amacı tarayıcı uygulamalarına kütüphaneleri enjekte etmek ve bunların yürütme akışını değiştirerek erişilen URL’yi değiştirmek veya yeni web tarayıcısı örneğinin ana sayfasının bir yapılandırmada belirtilen belirli bir URL’ye yönlendirilmesini sağlamak olan bir sürücü aracılığıyla gerçekleştirilir.

Hepsi bu kadar değil. Herhangi bir erişim kontrol listesinin olmaması (ACL’ler) sürücü için, ayrıcalıklı olmayan bir hesaba sahip bir saldırganın, yükseltilmiş ayrıcalıklar elde etmek ve NT AUTHORITYSystem hesabı olarak kod çalıştırmak için bu hesabı kullanabileceği anlamına geliyordu.

“Bu çekirdek bileşeni, istemeden de olsa diğer tehditlerin Windows işletim sisteminde mevcut olan en yüksek ayrıcalık düzeyinde kod çalıştırması için kapıyı açık bırakıyor: Sistem hesabı,” dedi Dumont. “Bu çekirdek bileşenine yönelik uygunsuz erişim kısıtlamaları nedeniyle, herhangi bir işlem onunla iletişim kurabilir ve kod enjeksiyonu yeteneğinden yararlanarak korumasız işlemleri hedef alabilir.”

Yükleyicinin tam olarak nasıl dağıtıldığı bilinmemekle birlikte, Slovak siber güvenlik firmasının topladığı kanıtlar, bunun internet kafeler için reklamları durdurarak kullanıcıların internette gezinme deneyimini iyileştirmeyi amaçlayan bir güvenlik çözümü olarak tanıtıldığını gösteriyor.

Gömülü sürücü Microsoft tarafından imzalanmış olması nedeniyle dikkat çekicidir. Çinli şirketin Microsoft’un sürücü kodu imzalama gereksinimleri ve Genişletilmiş Doğrulama (EV) sertifikası almayı başardı. Bu sertifika, Windows Server Kataloğu 1 Mayıs 2024 itibariyle.

Windows işletim sistemi tarafından yüklenebilmesi için çekirdek modu sürücülerinin dijital olarak imzalanması gerekiyordu. Bu, Microsoft’un güvenlik kontrollerini altüst etmek ve sistem süreçlerine müdahale etmek için silah olarak kullanılabilecek kötü amaçlı sürücülere karşı koruma sağlamak amacıyla oluşturduğu önemli bir savunma katmanıydı.

Bununla birlikte Cisco Talos, Temmuz ayında yerel Çince konuşan tehdit aktörlerinin, çekirdek modu sürücülerinde imzaları taklit etmek için Microsoft Windows politikasındaki bir açığı nasıl kullandıklarını ortaya çıkardı.

Dumont, “Bu oldukça sıradan görünümlü kötü amaçlı yazılımın analizi, reklam yazılımı geliştiricilerinin hedeflerine ulaşmak için hâlâ fazladan çaba harcamaya istekli olduklarını bir kez daha kanıtladı.” dedi.

“Sadece bu değil, süreçleri manipüle etmek için geniş bir teknik setine sahip bir çekirdek bileşeni geliştirdiler, ayrıca sürücü bileşenleri için bir kod imzalama sertifikası almak üzere Microsoft tarafından uygulanan gereklilikleri de yerine getirdiler.”