Siber güvenlik araştırmacıları, enfeksiyonları başlatmak için Samba dosya paylaşımlarından yararlanan kısa ömürlü bir DarkGate kötü amaçlı yazılım kampanyasına ışık tuttu.

Palo Alto Networks Unit 42, etkinliğin Mart ve Nisan 2024 aylarını kapsadığını ve enfeksiyon zincirlerinin Visual Basic Script (VBS) ve JavaScript dosyalarını barındıran halka açık Samba dosya paylaşımlarını çalıştıran sunucuları kullandığını söyledi. Hedefler arasında Kuzey Amerika, Avrupa ve Asya’nın bazı bölgeleri vardı.

Güvenlik araştırmacıları Vishwa Thothathri, Yijie Sui, Anmol Maurya, Uday Pratap Singh ve Brad Duncan, “Bu, tehdit aktörlerinin kötü amaçlı yazılımlarını dağıtmak için meşru araçları ve hizmetleri nasıl yaratıcı bir şekilde kötüye kullanabileceklerini gösteren nispeten kısa ömürlü bir kampanyaydı” dedi. söz konusu.

DarkGate, hangi ilk ortaya çıktı 2018 yılında evrimleşmiş sıkı bir şekilde kontrol edilen sayıda müşteri tarafından kullanılan bir kötü amaçlı yazılım hizmeti (MaaS) teklifine dönüşür. Tehlikeye atılmış ana bilgisayarları uzaktan kontrol etme, kod yürütme, kripto para madenciliği yapma, ters kabuklar başlatma ve bırakma yetenekleriyle birlikte gelir ek olarak yükler.

Özellikle çokuluslu kolluk kuvvetlerinin Ağustos 2023’te QakBot altyapısını devre dışı bırakmasının ardından son aylarda bu kötü amaçlı yazılımı içeren saldırılarda artış görüldü.

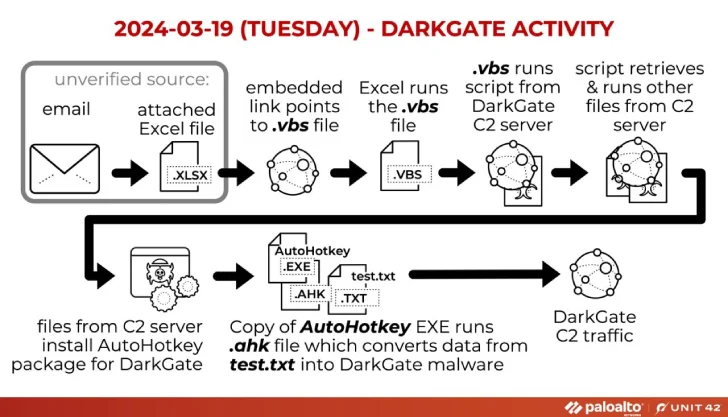

Unit 42 tarafından belgelenen kampanya, açıldığında hedefleri gömülü bir Aç düğmesine tıklamaya zorlayan ve ardından bir Samba dosya paylaşımında barındırılan VBS kodunu getiren ve çalıştıran Microsoft Excel (.xlsx) dosyalarıyla başlıyor.

PowerShell betiği, daha sonra AutoHotKey tabanlı DarkGate paketini indirmek için kullanılan bir PowerShell betiğini almak ve yürütmek üzere yapılandırılmıştır.

VBS yerine JavaScript dosyaları kullanan alternatif diziler de takip eden PowerShell betiğini indirip çalıştırmak üzere tasarlanmış olmaları bakımından farklı değildir.

DarkGate, çeşitli kötü amaçlı yazılım önleme programlarını tarayarak ve fiziksel bir ana bilgisayarda mı yoksa sanal bir ortamda mı çalıştığını belirlemek için CPU bilgilerini kontrol ederek çalışır, böylece analizi engellemesine izin verir. Ayrıca, tersine mühendislik araçlarının, hata ayıklayıcıların veya sanallaştırma yazılımlarının varlığını belirlemek için ana bilgisayarın çalışan süreçlerini inceler.

Araştırmacılar, “DarkGate C2 trafiği şifrelenmemiş HTTP isteklerini kullanıyor, ancak veriler gizleniyor ve Base64 kodlu metin olarak görünüyor” dedi.

“DarkGate, sızma ve analize karşı koyma yöntemlerini geliştirmeye ve iyileştirmeye devam ederken, sağlam ve proaktif siber güvenlik savunmalarına olan ihtiyacın güçlü bir hatırlatıcısı olmaya devam ediyor.”