Çin bağlantılı APT41 kod adlı gelişmiş kalıcı tehdit (APT) grubunun, daha önce belgelenmemiş MoonWalk adlı bir arka kapıyı açmak için StealthVector adlı bilinen bir kötü amaçlı yazılımın “gelişmiş ve yükseltilmiş bir sürümünü” kullandığından şüpheleniliyor.

Zscaler ThreatLabz, yükleyici türünü Nisan 2024’te keşfederek DUSTPAN olarak da adlandırılan StealthVector’ın yeni varyantına DodgeBox adını verdi.

“DodgeBox, MoonWalk adlı yeni bir arka kapıyı yüklemeye devam eden bir yükleyicidir,” güvenlik araştırmacıları Yin Hong Chang ve Sudeep Singh söz konusu“MoonWalk, DodgeBox’ta uygulanan birçok kaçınma tekniğini paylaşıyor ve komuta ve kontrol (C2) iletişimi için Google Drive’ı kullanıyor.”

APT41, en az 2007’den beri aktif olduğu bilinen, Çin ile bağlantılı, devlet destekli, üretken bir tehdit aktörüne verilen addır. Ayrıca, daha geniş siber güvenlik topluluğu tarafından Axiom, Blackfly, Brass Typhoon (eski adıyla Barium), Bronze Atlas, Earth Baku, HOODOO, Red Kelpie, TA415, Wicked Panda ve Winnti adlarıyla da takip edilmektedir.

ABD Adalet Bakanlığı (DoJ), Eylül 2020’de dünya çapında 100’den fazla şirketi hedef alan saldırı kampanyaları düzenleyen bilgisayar korsanlığı ekibiyle ilişkili birkaç tehdit aktörünün suçlandığını duyurdu.

“İzinsiz girişler […] Adalet Bakanlığı o dönemde, “kaynak kodlarının, yazılım kodu imzalama sertifikalarının, müşteri hesap verilerinin ve değerli iş bilgilerinin çalınmasını kolaylaştırdılar” demiş ve ayrıca “fidye yazılımları ve ‘kripto-gasp’ planları da dahil olmak üzere diğer suç planlarına da olanak sağladılar” demişti.

Tehdit grubu, son birkaç yıldır Mayıs 2021 ile Şubat 2022 arasında ABD eyalet hükümet ağlarına yönelik ihlallerle ve Google Command and Control (GC2) olarak bilinen açık kaynaklı bir kırmızı takım aracı kullanarak Tayvanlı medya kuruluşlarını hedef alan saldırılarla ilişkilendirildi.

APT41 tarafından StealthVector kullanımı ilk belgelenen Trend Micro tarafından Ağustos 2021’de, Cobalt Strike Beacon ve ScrambleCross (diğer adıyla SideWalk) adlı bir kabuk kodu implantını sunmak için kullanılan C/C++ ile yazılmış bir kabuk kodu yükleyicisi olarak tanımlandı.

DodgeBox, StealthVector’ın geliştirilmiş bir versiyonu olarak değerlendirilirken, aynı zamanda tespitten kaçınmak için çağrı yığını sahteciliği, DLL yan yükleme ve DLL boşaltma gibi çeşitli teknikleri de içeriyor. Kötü amaçlı yazılımın dağıtıldığı kesin yöntem şu anda bilinmiyor.

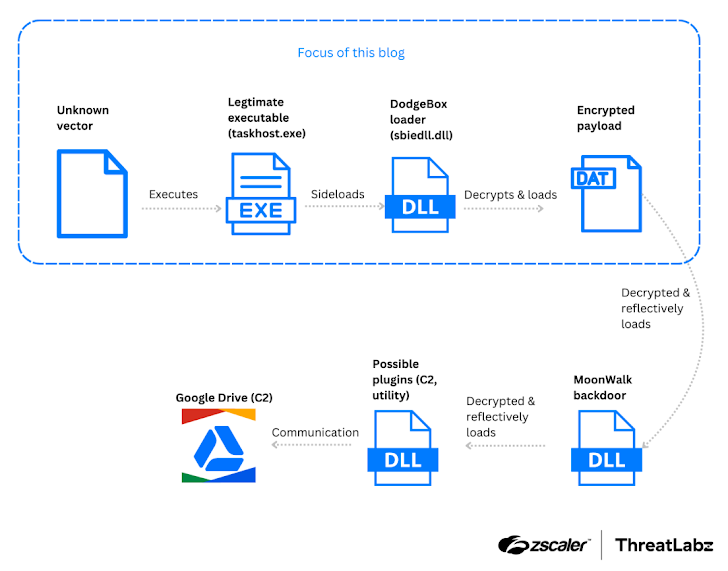

Araştırmacılar, “APT41, DodgeBox’ı yürütmenin bir yolu olarak DLL yan yüklemeyi kullanır,” dedi. “Sandboxie tarafından imzalanmış meşru bir yürütülebilir dosyayı (taskhost.exe) kötü amaçlı bir DLL’i (sbiedll.dll) yan yüklemek için kullanırlar.”

Sahte DLL (yani DodgeBox), C dilinde yazılmış, ikinci aşama yükü olan MoonWalk arka kapısını şifresini çözmek ve başlatmak için bir kanal görevi gören bir DLL yükleyicisidir.

DodgeBox’ın APT41’e atfedilmesi, DodgeBox ile StealthVector arasındaki benzerliklerden; Çin-bağlantı grupları tarafından PlugX gibi kötü amaçlı yazılımları dağıtmak için yaygın olarak kullanılan bir teknik olan DLL yan yüklemesinin kullanılmasından; ve DodgeBox örneklerinin Tayland ve Tayvan’dan VirusTotal’e gönderilmiş olmasından kaynaklanmaktadır.

Araştırmacılar, “DodgeBox, hem statik hem de davranışsal algılamayı atlatmak için birden fazla teknik kullanan yeni tanımlanmış bir kötü amaçlı yazılım yükleyicisidir” dedi.

“Gömülü DLL’leri şifre çözme ve yükleme, ortam denetimleri ve bağlamaları yürütme ve temizleme prosedürlerini yürütme gibi çeşitli yetenekler sunar.”