İspanyolca konuşan kurbanlar, yeni bir uzaktan erişim trojanını (RAT) ileten bir e-posta kimlik avı kampanyasının hedefi haline geldi. Küçük FARE en azından Şubat 2024’ten beri.

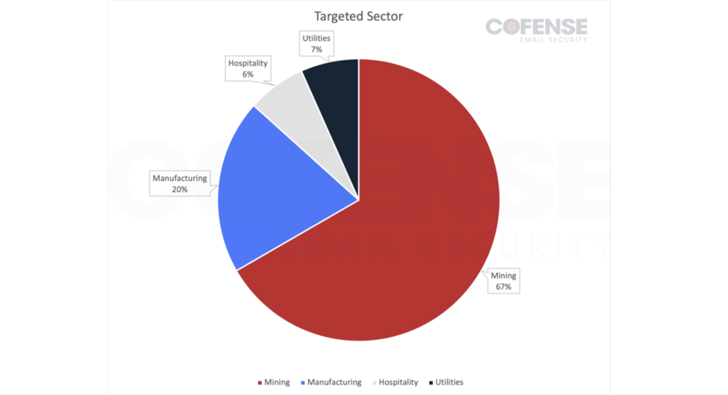

Siber güvenlik şirketi Cofense’e göre saldırılar öncelikle madencilik, imalat, konaklama ve kamu hizmetleri sektörlerini hedef alıyor.

“Kötü amaçlı yazılımdaki özel kodun büyük çoğunluğu, anti-analiz, komuta ve kontrol merkeziyle (C2) iletişim ve sınırlı bir şekilde kimlik bilgilerini izleme veya toplamaya odaklanarak dosyaları indirme ve çalıştırma üzerine odaklanmış görünüyor.” söz konusu.

Enfeksiyon zincirleri, alıcıları Google Drive’da barındırılan 7-Zip arşiv dosyasına işaret eden gömülü bir URL’ye tıklamaya kandıran finans temalı yemler taşıyan kimlik avı mesajlarıyla başlıyor.

Gözlemlenen diğer yöntemler arasında e-postalara doğrudan eklenen veya başka bir gömülü Google Drive bağlantısı aracılığıyla indirilen HTML veya PDF dosyalarının kullanımı yer alır. Tehdit aktörleri tarafından meşru hizmetlerin kötüye kullanılması yeni bir olgu değildir çünkü güvenli e-posta ağ geçitlerini (SEG’ler) atlamalarına olanak tanır.

Poco RAT’ı yayan HTML dosyaları ise tıklandığında kötü amaçlı yazılımın yürütülebilir dosyasını içeren arşivin indirilmesine yol açan bir bağlantı içeriyor.

Cofense, “Bu taktik, kötü amaçlı yazılımı doğrudan indirmek için bir URL sağlamaktan muhtemelen daha etkili olacaktır; çünkü gömülü URL’yi inceleyen herhangi bir SEG yalnızca meşru görünen HTML dosyasını indirecek ve kontrol edecektir” dedi.

PDF dosyalarında da Poco RAT’ı barındıran bir Google Drive bağlantısı bulunması dışında bir fark bulunmuyor.

Delphi tabanlı kötü amaçlı yazılım başlatıldığında, tehlikeye atılan Windows ana bilgisayarında kalıcılık kurar ve ek yükler iletmek için bir C2 sunucusuyla iletişim kurar. Bu şekilde adlandırılması, POCO C++ Kütüphaneleri.

Delphi’nin kullanılması, kampanyanın arkasındaki kimliği belirsiz tehdit aktörlerinin, söz konusu programlama diliyle yazılmış bankacılık trojanlarının hedefi olduğu bilinen Latin Amerika’ya odaklandığının bir işareti.

Bu bağlantı, C2 sunucusunun coğrafi konumu belirlenmeyen enfekte bilgisayarlardan gelen isteklere yanıt vermemesi gerçeğiyle daha da güçleniyor.

Bu gelişme, kötü amaçlı yazılım yazarlarının giderek daha fazla kullanarak Kullanıcıları Microsoft 365 oturum açma kimlik bilgilerini toplamak için tasarlanmış kimlik avı sayfalarını ziyaret etmeye kandırmak amacıyla PDF dosyalarına yerleştirilen QR kodları.

Ayrıca, RAT’lar ve bilgi hırsızları gibi kötü amaçlı yazılımları iletmek için popüler yazılımların reklamını yapan aldatıcı siteleri kullanan sosyal mühendislik kampanyalarını da takip ediyor. AsenkronRAT Ve YükselişPro.

Benzer veri hırsızlığı saldırıları Hindistan’da da internet kullanıcılarını hedef aldı. Bu saldırılarda, paket teslimatının başarısız olduğu iddia edilerek kullanıcılara bilgilerini güncellemek için verilen bağlantıya tıklamaları yönünde talimat veren sahte SMS mesajları gönderildi.

SMS kimlik avı kampanyası, mali dolandırıcılık yapmak amacıyla smishing mesajları göndermek için ele geçirilmiş veya bilerek kaydedilmiş Apple iCloud hesaplarını (örneğin, “[email protected]”) kullanma geçmişi olan Smishing Triad adlı Çince konuşan bir tehdit grubuna atfedildi.

“Aktörler, Haziran ayı civarında Hindistan Postası’nı taklit eden alan adları kaydettiler, ancak bunları aktif olarak kullanmıyorlardı; büyük olasılıkla Temmuz ayında görünür hale gelen büyük ölçekli bir faaliyete hazırlanıyorlardı,” Resecurity söz konusu“Bu kampanyanın amacı büyük miktarda kişisel tanımlanabilir bilgi (PII) ve ödeme verisi çalmaktır.”