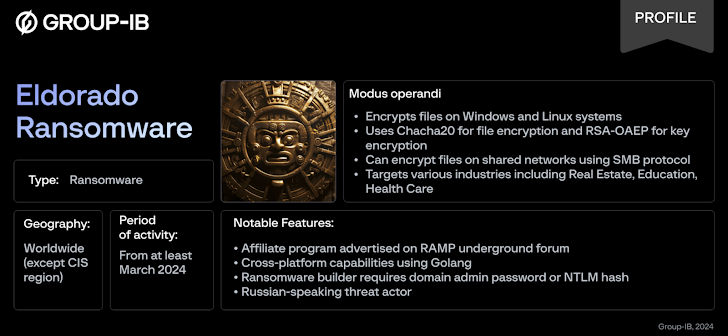

Eldorado adı verilen yeni bir fidye yazılımı hizmeti (RaaS) operasyonu, Windows ve Linux sistemlerindeki dosyaları şifrelemek için kilitli varyantlarla birlikte geliyor.

Singapur merkezli Group-IB, Eldorado’nun ilk olarak 16 Mart 2024’te, iştirak programı için bir reklamın fidye yazılımı forumu RAMP’ta yayınlanmasıyla ortaya çıktığını söyledi.

Fidye yazılımı grubuna sızan siber güvenlik firması, temsilcisinin Rusça konuştuğunu ve zararlı yazılımın LockBit veya Babuk gibi daha önce sızdırılan türlerle örtüşmediğini belirtti.

“Eldorado fidye yazılımı, dosya şifrelemesi için Chacha20’yi ve anahtar şifrelemesi için Rivest Shamir Adleman-Optimal Asimetrik Şifreleme Dolgusu’nu (RSA-OAEP) kullanarak platformlar arası yetenekler için Golang’ı kullanıyor,” araştırmacılar Nikolay Kichatov ve Sharmine Low söz konusu“Paylaşımlı ağlardaki dosyaları Sunucu İleti Bloğu (SMB) protokolünü kullanarak şifreleyebilir.”

Eldorado için şifreleyici, esxi, esxi_64, win ve win_64 olmak üzere dört formatta geliyor ve veri sızıntısı sitesi halihazırda Haziran 2024 itibariyle 16 kurbanı listeliyor. Hedeflerden on üçü ABD’de, ikisi İtalya’da ve biri Hırvatistan’da bulunuyor.

Bu şirketler gayrimenkul, eğitim, profesyonel hizmetler, sağlık ve imalat gibi çeşitli sektörlerde faaliyet göstermektedir.

Windows sürümündeki eserlerin daha detaylı analizi, izleri temizlemek amacıyla dosyayı silmeden önce dolabı rastgele baytlarla üzerine yazmak için bir PowerShell komutunun kullanıldığını ortaya çıkardı.

Eldorado, son zamanlarda ortaya çıkan yeni çift gasp fidye yazılımı oyuncularının listesindeki en sonuncusudur; bunlara şunlar dahildir: Arcus Medya, AzzaSec, dan0n, Limpopo (diğer adıyla SOCOTRA, FORMOSA, SEXi), LukaKilitleyici, ŞinraVe Uzay Ayıları tehdidin kalıcı ve sürekliliğini bir kez daha vurgulamaktadır.

Halcyon tarafından Volcano Demon olarak adlandırılan bir operatöre bağlı olan LukaLocker, veri sızıntısı sitesi kullanmaması ve bunun yerine Windows iş istasyonlarını ve sunucularını şifreledikten sonra kurbanı telefonla arayarak ödeme için şantaj ve pazarlık yapmasıyla dikkat çekiyor.

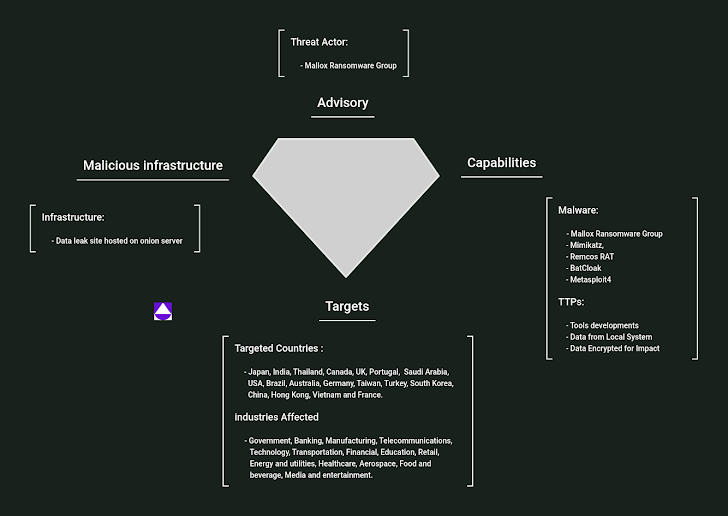

Bu gelişme, Mallox (Fargo, TargetCompany, Mawahelper olarak da bilinir) fidye yazılımının yeni Linux sürümlerinin ve yedi farklı sürümle ilişkili şifre çözücülerin keşfiyle aynı zamana denk geliyor.

Mallox’un, Microsoft SQL sunucularına kaba kuvvet uygulayarak ve Windows sistemlerini hedef alan kimlik avı e-postaları göndererek yayıldığı biliniyor; son zamanlarda yapılan saldırılarda PureCrypter adlı .NET tabanlı bir yükleyici de kullanılıyor.

Uptycs araştırmacıları Tejaswini Sandapolla ve Shilpesh Trivedi, “Saldırganlar, yük teslimi ve kurbanın bilgilerinin sızdırılması amacıyla özel Python betikleri kullanıyor” dedi. söz konusu“Kötü amaçlı yazılım kullanıcı verilerini şifreliyor ve şifrelenmiş dosyalara .locked uzantısı ekliyor.”

Avast, kriptografik şemadaki bir kusurdan yararlanarak DoNex ve öncülleri (Muse, sahte LockBit 3.0 ve DarkRace) için de bir şifre çözücü kullanıma sundu. Çek siber güvenlik şirketi söz konusu Mart 2024’ten bu yana kolluk kuvvetleriyle işbirliği yaparak “sessizce” mağdurlara şifre çözücü sağlıyor.

Group-IB, “Yasa uygulayıcıların çabalarına ve artan güvenlik önlemlerine rağmen fidye yazılımı grupları uyum sağlamaya ve gelişmeye devam ediyor” dedi.

Paylaşılan veriler Kötü amaçlı yazılım baytları Ve NCC Grubu Sızıntı sitelerinde listelenen kurbanlara göre, Mayıs 2024’te 470 fidye yazılımı saldırısı kaydedildi, bu sayı Nisan ayındaki 356’dan fazla. Saldırıların çoğu LockBit, Play, Medusa, Akira, 8Base, Qilin ve RansomHub tarafından üstlenildi.

“Yeni fidye yazılımı türlerinin sürekli geliştirilmesi ve karmaşık iştirak programlarının ortaya çıkması, tehdidin kontrol altına alınmaktan çok uzak olduğunu gösteriyor,” diye belirtti Group-IB. “Kuruluşlar, bu sürekli gelişen tehditlerin oluşturduğu riskleri azaltmak için siber güvenlik çabalarında dikkatli ve proaktif olmalıdır.”