Siber güvenlik araştırmacıları, bir güvenlik açığı keşfettiler YARIÇAP ağ kimlik doğrulama protokolü denir Patlama yarıçapı bir saldırganın Mallory-in-the-middle (MitM) saldırıları düzenlemek ve belirli koşullar altında bütünlük kontrollerini atlatmak için kullanabileceği bir özellik.

“RADIUS protokolü, belirli Erişim-İstek mesajlarının bütünlük veya kimlik doğrulama kontrollerine tabi olmamasına izin veriyor,” diyor InkBridge Networks CEO’su ve aynı zamanda RADIUS protokolünün yaratıcısı olan Alan DeKok. FreeRADIUS Projesibir açıklamada bulundu.

“Sonuç olarak, bir saldırgan bu paketleri tespit edilmeden değiştirebilir. Saldırgan herhangi bir kullanıcıyı kimlik doğrulaması yapmaya ve o kullanıcıya herhangi bir yetkilendirme (VLAN, vb.) vermeye zorlayabilir.”

Uzaktan Kimlik Doğrulama Arama Kullanıcı Hizmeti’nin kısaltması olan RADIUS, istemci/sunucu protokolü Bir ağ servisine bağlanan ve onu kullanan kullanıcılar için merkezi kimlik doğrulama, yetkilendirme ve hesaplama (AAA) yönetimi sağlayan.

RADIUS’un güvenliği bir karma’ya bağımlı bu, kullanılarak türetilmiştir MD5 algoritmasıAralık 2008 itibariyle kriptografik olarak kırılmış olduğu kabul edilen, çarpışma saldırıları.

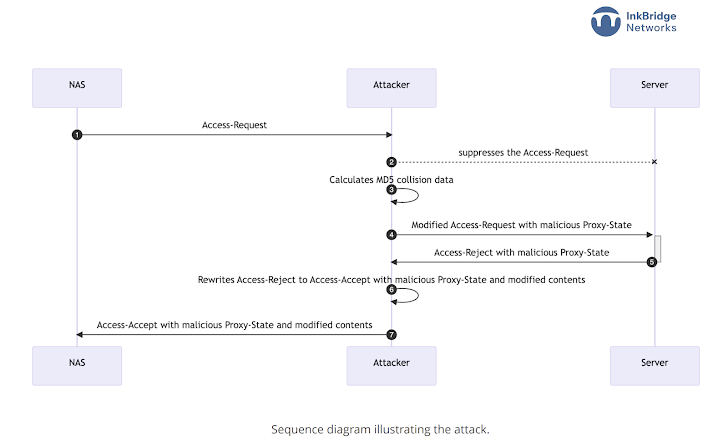

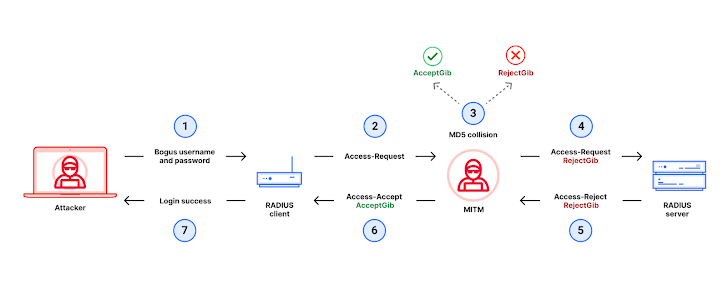

Bu, Erişim İsteği paketlerinin, yanıt paketinin orijinal yanıt için tüm bütünlük kontrollerinden geçmesini mümkün kılan seçilmiş önek saldırısı adı verilen bir saldırıya tabi tutulabileceği anlamına gelir.

Ancak saldırının başarılı olması için saldırganın istemci ve sunucu arasındaki geçişte RADIUS paketlerini değiştirebilmesi gerekir. Bu ayrıca internet üzerinden paket gönderen kuruluşların da bu kusura maruz kalma riski altında olduğu anlamına gelir.

Saldırının etkili olmasını engelleyen diğer hafifletme faktörleri, RADIUS trafiğini internet üzerinden iletmek için TLS kullanımından ve paket güvenliğinin artırılmasından kaynaklanmaktadır. Mesaj-Kimlik Doğrulayıcı niteliği.

BlastRADIUS, temel bir tasarım hatasının sonucudur ve tüm standartlara uygun RADIUS istemcilerini ve sunucularını etkilediği, bu nedenle protokolü kullanan internet servis sağlayıcılarının (İSS) ve kuruluşların en son sürüme güncelleme yapmasını zorunlu hale getirdiği söylenmektedir.

“Özellikle PAP, CHAP ve MS-CHAPv2 kimlik doğrulama yöntemleri en savunmasız olanlardır,” dedi DeKok. “İSS’lerin RADIUS sunucularını ve ağ ekipmanlarını yükseltmeleri gerekecek.”

“MAC adresi kimlik doğrulaması veya anahtarlara yönetici oturum açma işlemleri için RADIUS kullanan herkes savunmasızdır. TLS veya IPSec kullanmak saldırıyı önler ve 802.1X (EAP) savunmasız değildir.”

İşletmeler için saldırganın yönetim sanal yerel alan ağına (VLAN) zaten erişimi olması gerekir. Dahası, İSS’ler üçüncü taraf dış kaynak sağlayıcıları veya daha geniş internet gibi ara ağlar üzerinden RADIUS trafiği gönderirlerse savunmasız olabilirler.

CVE-2024-3596 olarak izlenen ve CVSS puanı 9.0 olan bu açığın, “RADIUS trafiğinin çoğunun ‘açık’ olarak gönderildiği” göz önüne alındığında, özellikle internet üzerinden RADIUS/UDP trafiği gönderen ağları etkilediğini belirtmekte fayda var. Bunun açık alanda kullanıldığına dair bir kanıt yok.

DeKok, “Bu saldırı, RADIUS protokolünün güvenliğinin çok uzun süredir ihmal edilmesinin sonucudur” dedi.

“Standartlar uzun zamandır saldırıyı önleyecek korumalar önermiş olsa da, bu korumalar zorunlu hale getirilmedi. Ayrıca, birçok satıcı önerilen korumaları bile uygulamadı.”

Güncelleme

CERT Koordinasyon Merkezi (CERT/CC), koordineli bir duyuruda, bu açığın bir tehdit aktörünün sahtecilik saldırıları gerçekleştirmek üzere RADIUS Erişim İsteğinin iletildiği ağa erişmesini sağladığını belirtti.

“RADIUS protokolündeki bir güvenlik açığı, bir saldırganın Mesaj-Kimlik Doğrulayıcı niteliğinin gerekli olmadığı veya zorunlu kılınmadığı durumlarda bir kimlik doğrulama yanıtı oluşturmasına olanak tanır,” CERT/CC söz konusu“Bu güvenlik açığı, bir RADIUS sunucusundan gelen kimlik doğrulama yanıtlarını doğrularken kriptografik olarak güvenli olmayan bir bütünlük kontrolünden kaynaklanmaktadır.”

Web altyapısı ve güvenlik şirketi Cloudflare, CVE-2024-3596’nın ek teknik özelliklerini yayınlayarak, RADIUS/UDP’nin geliştirilmiş bir MD5 çarpışma saldırısına karşı savunmasız olduğunu belirtti.

“Saldırı, RADIUS trafiğine erişimi olan bir Monster-in-the-Middle’ın (MitM), kimlik doğrulama için RADIUS kullanan cihazlara yetkisiz yönetimsel erişim elde etmesine olanak tanıyor; kaba kuvvet kullanmaya veya parolaları veya paylaşılan sırları çalmaya gerek kalmadan,” kayıt edilmiş.