YORUM

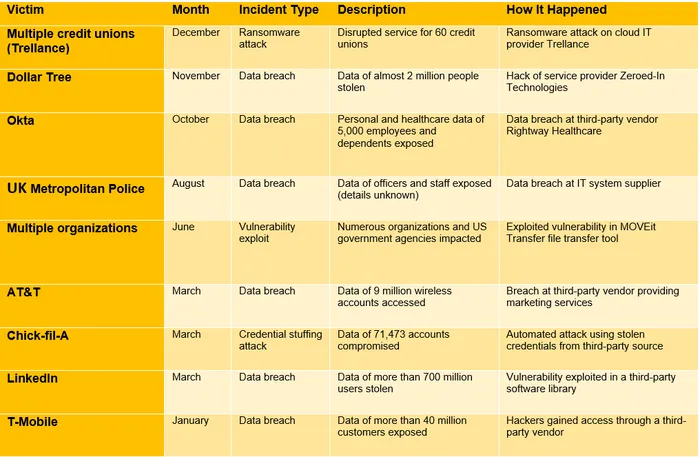

İşletmeler, çok çeşitli hizmetler için üçüncü taraf tedarikçilere büyük ölçüde güvenir. Bu bağımlılık, bir tedarikçideki güvenlik ihlalinin kuruluşunuz üzerinde zincirleme etkileri olabileceği için güvenlik açıkları yaratır. Siber suçlular sürekli yenilik yaparak, sağlam tedarikçi risk yönetimini herhangi bir siber güvenlik stratejisinin kritik bir bileşeni haline getirir. 2023’teki üçüncü taraf siber saldırıları çeşitli kuruluşları içeriyordu. Bu, Satıcı güvenlik zayıflıklarının geniş kapsamlı sonuçları:

Bu siber saldırıların hepsi ortak bir noktayı paylaşıyor: Hedef kuruluşlara erişim sağlamak için üçüncü taraf satıcılardaki güvenlik açıklarını istismar ettiler. Saldırılar, fidye yazılımı (Devam Eden Operasyonlar) dahil olmak üzere çeşitli teknikleri içeriyordu. kimlik doldurma (Chick-fil-A)yazılım açıklarından faydalanma (LinkedIn, Oynat), Ve üçüncü taraf sistemleri üzerinden yetkisiz erişim (AT&T). Bu saldırılar, sağlam tedarikçi risk yönetimi programlarının kritik önemini vurgular. Kuruluşlar, potansiyel tedarikçileri dikkatlice incelemeli, güvenlik duruşlarını değerlendirmeli ve sürekli olarak güvenlik açıklarını izlemelidir.

SOC 2 Raporlarını Anlamak

Birçok satıcı, güvenliğe olan bağlılıklarını göstermek için SOC 2 raporlarını kullanır. Amerikan Sertifikalı Muhasebeciler Enstitüsü (AICPA) tarafından geliştirilen SOC 2 denetimleri, bir hizmet organizasyonunun güvenlik, kullanılabilirlik, işlem bütünlüğü, gizlilik ve mahremiyetle ilgili kontrollerini değerlendirir. İki ana SOC 2 raporu türü vardır:

-

SOC 2 Tip 1: Bu bölüm, bir satıcının kontrollerinin tasarımına ve bunların seçilen güven hizmeti kriterlerini karşılamak üzere uygun şekilde tasarlanıp tasarlanmadığına odaklanmaktadır.

-

SOC 2 Tip 2: Bu tür daha derinlemesinedir ve bir süre boyunca kontrollerin çalışma etkinliğini değerlendirir. Bu, kontrollerin amaçlandığı gibi çalıştığına dair daha güçlü bir güvence sağlar.

SOC 2 Raporlarının Sınırlamaları

Değerli olsa da, SOC 2 raporları satıcı risk yönetiminde tek faktör olmamalıdır. İşte nedeni:

-

Kapsam: Rapor yalnızca belirli ihtiyaçlarınızla ilgili bazı sistemleri ve hizmetleri kapsayabilir. Kapsamı dikkatlice inceleyerek kullanacağınız satıcının hizmetleriyle uyumlu olduğundan emin olun.

-

Zamanla sınırlı: SOC 2 raporları zamanın anlık görüntüsüdür. Güvenlik uygulamaları hızla gelişebilir ve rapor, satıcının en son güvenlik duruşundan farklı bir şeyi yansıtabilir.

-

Satıcı odaklı: Satıcı, denetim için kontrol hedeflerini ve kriterlerini seçer. Bu, raporun odağını etkileyebilir ve kritik olduğunu düşündüğünüz alanlarda boşluklar bırakabilir.

Güçlü Bir Tedarikçi Risk Yönetimi Programı Oluşturma

Tedarikçi riskini etkili bir şekilde değerlendirmek ve azaltmak için SOC 2 raporlarının yanı sıra şu ek stratejileri de göz önünde bulundurun:

-

Güvenlik anketleri: Belirli risk toleransınıza ve sektör düzenlemelerinize göre uyarlanmış anketler geliştirin. Bu, bir SOC 2 raporunun kapsamının ötesinde, satıcının güvenlik uygulamaları hakkında ayrıntılı bilgi toplamanıza olanak tanır.

-

Penetrasyon testleri ve zafiyet değerlendirmeleri: Tedarikçinin sistemlerinde bu değerlendirmeleri gerçekleştirmek için üçüncü taraf güvenlik uzmanlarından yararlanın ve olası güvenlik açıklarını belirlemek ve gidermek için gerçek dünya saldırılarını simüle edin.

-

Güvenlik derecelendirme hizmetleri: Tedarikçilere ait çeşitli güvenlik veri noktalarını toplayan ve analiz eden güvenlik derecelendirme platformlarını kullanarak daha kapsamlı bir risk değerlendirmesi sağlayın.

-

Sözleşmeli anlaşmalar: Sözleşmelerde güvenlik beklentilerini açıkça tanımlayın, satıcının veri güvenliği, olay yanıt protokolleri ve uyumluluk gereklilikleriyle ilgili sorumluluklarını ana hatlarıyla belirtin. Sürekli hesap verebilirliği sağlamak için güvenlik denetimlerinin veya değerlendirmelerinin sıklığını belirtin.

-

Satıcı iletişimi: Tedarikçiyle açık iletişimi sürdürün. Sorular sorun, endişeleri giderin ve güvenlik öncelikleri konusunda uyumu sağlayın.

Çözüm

SOC 2 raporları, satıcı güvenliğini değerlendirmek için değerli bir araçtır, ancak bulmacanın tek parçası olmamalıdır. SOC 2 raporlarını ek özen gösterme çabaları, güvenlik değerlendirmeleri, sözleşme anlaşmaları ve devam eden izleme ile birleştiren çok yönlü bir yaklaşım benimseyerek, kuruluşlar sağlam bir satıcı risk yönetimi programı oluşturabilir ve satıcı ilişkilerini daha fazla güven ve dayanıklılıkla yönetebilir.