GootLoader adlı kötü amaçlı yazılım, tehlikeye atılmış ana bilgisayarlara ek yükler iletmek isteyen tehdit aktörleri tarafından aktif olarak kullanılmaya devam ediyor.

Siber güvenlik firması Cybereason, “GootLoader yükündeki güncellemeler, GootLoader’ın çeşitli sürümlerinin ortaya çıkmasına neden oldu; GootLoader 3 şu anda aktif olarak kullanılıyor” dedi. söz konusu Geçtiğimiz hafta yayınlanan bir analizde.

“GootLoader yüklerinin bazı özellikleri zamanla değişse de, enfeksiyon stratejileri ve genel işlevsellik, kötü amaçlı yazılımın 2020’deki yeniden canlanışına benzerliğini koruyor.”

GootLoader, bir kötü amaçlı yazılım yükleyici Gootkit bankacılık trojanının bir parçası, Hive0127 (diğer adıyla UNC2565) adlı bir tehdit aktörüyle bağlantılıdır. JavaScript’i istismar sonrası araçları indirmek için kötüye kullanır ve arama motoru optimizasyonu (SEO) zehirleme taktikleri aracılığıyla dağıtılır.

Genellikle Cobalt Strike, Gootkit, IcedID, Kronos, REvil ve SystemBC gibi çeşitli yüklerin iletilmesi için bir kanal görevi görür.

Son aylarda, GootLoader’ın arkasındaki tehdit aktörleri, GootBot adı verilen kendi komuta ve kontrol (C2) ve yanal hareket aracını da piyasaya sürdüler. Bu, grubun “finansal kazançları için daha geniş bir kitleye ulaşmak amacıyla pazarını genişlettiğini” gösteriyor.

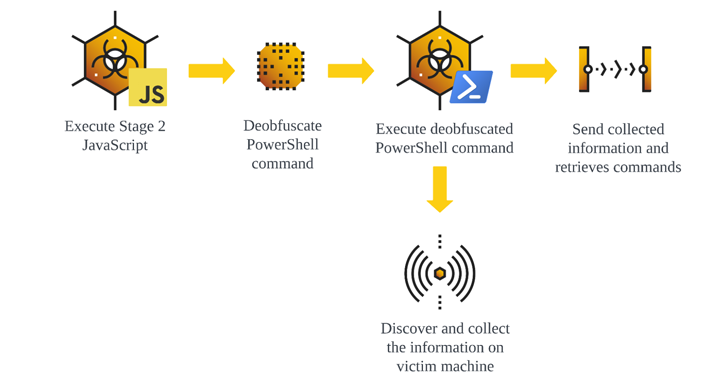

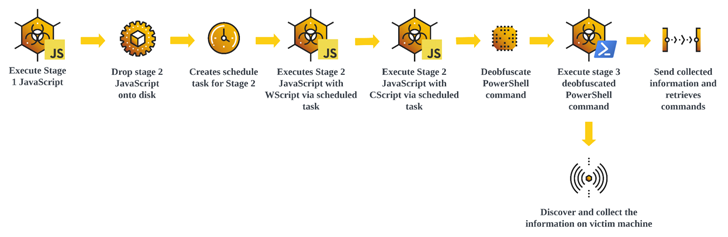

Saldırı zincirleri, GootLoader JavaScript yükünü yasal belgeler ve sözleşmeler gibi göstererek barındırmak için web sitelerini tehlikeye atmayı içerir; bu yük başlatıldığında, zamanlanmış bir görev kullanarak kalıcılığı ayarlar ve sistem bilgilerini toplamak ve daha fazla talimat beklemek için bir PowerShell betiğini başlatmak üzere ek JavaScript yürütür.

Güvenlik araştırmacıları Ralph Villanueva, Kotaro Ogino ve Gal Romano, “Bu arşiv dosyalarını barındıran siteler, sözleşme şablonları veya yasal belgeler gibi iş ile ilgili dosyaları arayan kurbanları cezbetmek için Arama Motoru Optimizasyonu (SEO) zehirleme tekniklerinden yararlanıyor” dedi.

Saldırılar ayrıca analiz ve tespite direnmek için kaynak kodu kodlaması, kontrol akışı karartması ve yük boyutu şişirmesi kullanmalarıyla da dikkat çekiyor. Başka bir teknik, kötü amaçlı yazılımı jQuery, Lodash, Maplace.js ve tui-chart gibi meşru JavaScript kitaplık dosyalarına yerleştirmeyi içeriyor.

Araştırmacılar, “GootLoader, yaşam döngüsü boyunca kaçınma ve yürütme işlevlerinde değişiklikler de dahil olmak üzere çeşitli güncellemeler aldı” sonucuna vardı.