Siber güvenlik araştırmacıları, Donut ve Sliver gibi kamuya açık çerçeveleri kullanarak çeşitli İsrail kuruluşlarını hedef alan bir saldırı kampanyası keşfetti.

HarfangLab, doğası gereği oldukça hedef odaklı olduğuna inanılan kampanyanın “hedef odaklı altyapı ve özel WordPress web sitelerini yük dağıtım mekanizması olarak kullandığını, ancak ilgisiz dikeylerdeki çeşitli varlıkları etkilediğini ve iyi bilinen açık kaynaklı kötü amaçlı yazılımlara güvendiğini” söyledi. söz konusu Geçtiğimiz hafta yayınlanan bir raporda.

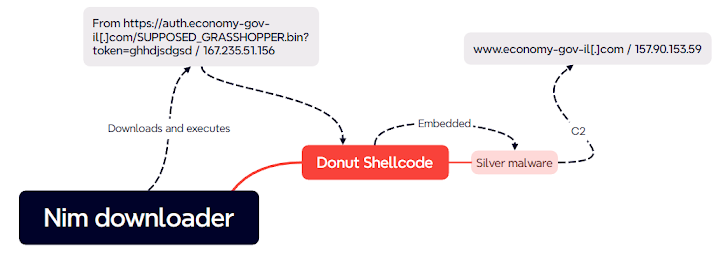

Fransız şirket, aktiviteyi Supposed Grasshopper adı altında takip ediyor. Bu, saldırgan tarafından kontrol edilen bir sunucuya (“auth.economy-gov-il”) bir göndermedir.[.]com/SUPPOSED_GRASSHOPPER.bin”), birinci aşama indiricisinin bağlandığı yerdir.

Nim’de yazılmış bu indirici ilkeldir ve ikinci aşama kötü amaçlı yazılımı sahneleme sunucusundan indirmekle görevlidir. Özel WordPress siteleri aracılığıyla bir drive-by indirme planının parçası olarak yayıldığı düşünülen sanal sabit disk (VHD) dosyası aracılığıyla iletilir.

Sunucudan alınan ikinci aşama yükü Tatlı çörekaçık kaynaklı bir yazılımın dağıtımı için bir kanal görevi gören bir kabuk kodu oluşturma çerçevesidir. Kobalt Grevi alternatifi ise Sliver.

Araştırmacılar, “Operatörler ayrıca özel altyapı edinme ve yükleri iletmek için gerçekçi bir WordPress web sitesi dağıtma konusunda dikkate değer çabalar sarf ettiler,” dedi. “Genel olarak, bu kampanyanın gerçekçi bir şekilde küçük bir ekibin işi olabileceği hissi uyandırıyor.”

Kampanyanın nihai hedefi henüz bilinmiyor ancak HarfangLab, bunun meşru bir penetrasyon testi operasyonuyla ilişkilendirilebileceğini öne sürüyor. Bu ihtimal, şeffaflık ve İsrail hükümet kurumlarını taklit etme gerekliliği etrafında bir dizi soruyu gündeme getiriyor.

Açıklama, SonicWall Capture Labs tehdit araştırma ekibinin, Orcinius adlı bir trojan virüsünü yaymak için başlangıç noktası olarak tuzaklı Excel tablolarını kullanan bir enfeksiyon zincirini ayrıntılarıyla açıklamasının ardından geldi.

Şirket, “Bu, ikinci aşama yüklerini indirmek ve güncel kalmak için Dropbox ve Google Docs’u kullanan çok aşamalı bir Truva atıdır” dedi. söz konusu“Çalışan pencereleri ve tuş vuruşlarını izlemek ve kayıt defteri anahtarlarını kullanarak kalıcılık oluşturmak için Windows’a bağlanan gizli bir VBA makrosu içerir.”