Snowflake ortamlarında gerçekleşen veri hırsızlığının üzerinden bir aydan fazla zaman geçmesinin ardından olayın tam kapsamı daha da netleşti: en az 165 olası kurban, 500’den fazla çalınan kimlik bilgisi ve yaklaşık 300 IP adresinden bilinen kötü amaçlı yazılımlarla bağlantılı şüpheli etkinlik.

Haziran ayında bulut veri hizmeti sağlayıcısı, olay müdahale sağlayıcıları Google Mandiant ve CrowdStrike tarafından yayınlanan siber güvenlik soruşturma raporuna işaret ederek olaydan elini eteğini çekti. 165 Snowflake müşterisinin potansiyel olarak bilgi çalan kötü amaçlı yazılım aracılığıyla çalınan kimlik bilgilerinden etkilenmişti. 2 Haziran güncellemesinde Snowflake, veri sızıntılarına bir güvenlik açığı, yanlış yapılandırma, ihlal veya çalınan çalışan kimlik bilgisinin yol açtığına dair bir kanıt bulamadığını doğruladı.

“[E]Google Mandiant, “Mandiant’ın bu kampanyayla ilişkili olarak yanıt verdiği her olayın kökeninin, tehlikeye atılmış müşteri kimlik bilgilerinden kaynaklandığı tespit edildi” dedi.

Snowflake, müşterilerini tüm hesaplarda çok faktörlü kimlik doğrulamanın (MFA) çalıştığından emin olmaya; IP adreslerini bilinen, güvenilir konumlarla sınırlayan ağ politikası kuralları oluşturmaya ve Snowflake kimlik bilgilerini sıfırlamaya çağırdı.

Ancak bu önlemler, yeterli değildiyor uzmanlar. Şirketlerin SaaS kaynaklarının nasıl kullanıldığının farkında olması ve kullanıcıların kolaylık yerine güvenliği seçmesine güvenmemesi gerekiyor.

“İnsanların asla başarısız olmayacağı bir sistem kurarsanız, o zaman gerçekten kötü bir sistem kurmuş olursunuz,” diyor SaaS güvenlik sağlayıcısı Obsidian Security’nin kurucu ortağı ve baş ürün sorumlusu Glenn Chisholm. “İyi mühendisler, insan hatası bekleyen sistemler tasarlar.”

Güvenlik ekiplerinin Snowflake ve diğer SaaS bulut hizmetlerindeki güvenlik hatalarını tespit etmek için dikkate alması gereken bazı ek savunmalar şunlardır:

1. Hesaplarla İlgili Verileri Toplayın ve Düzenli Olarak Analiz Edin

Güvenlik ekiplerinin öncelikle SaaS ortamlarını anlamaları ve bu ortamı değişiklikler açısından izlemeleri gerekir. Snowflake durumunda, Snowsight web istemcisi kullanıcı hesapları ve diğer varlıklar (uygulamalar ve roller gibi) hakkında veri toplamak ve bu varlıklara verilen ayrıcalıklar hakkında bilgi toplamak için kullanılabilir.

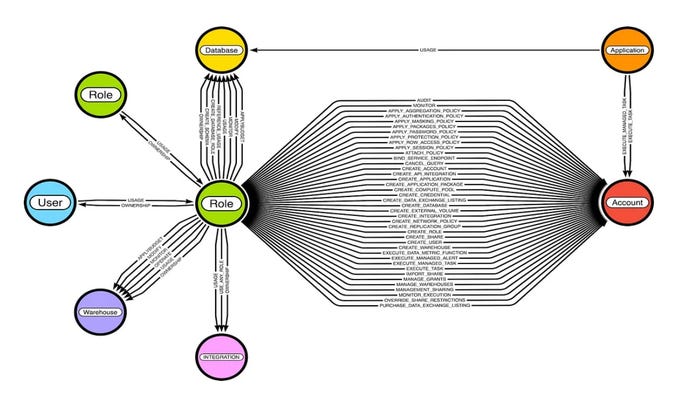

Gelişen resim hızla karmaşıklaşabilir. Örneğin, SpecterOps’a göre Snowflake, müşterilerin sağlayabileceği beş farklı yönetim rolüne sahiptir. Snowflake’teki potansiyel saldırı yolları analiz edildi.

Snowflake erişim grafiği çok hızlı bir şekilde karmaşık hale gelebilir. Kaynak: SpecterOps

SpecterOps baş stratejisti Jared Atkinson, şirketlerin aşırı rol sağlama eğiliminde olması nedeniyle bir saldırganın idari olmayan roller aracılığıyla da yetenekler elde edebileceğini söylüyor.

“Yöneticiler kaynaklara daha kolay erişim izni verme eğilimindedir veya kullanıcının ihtiyaç duyduğundan biraz daha fazla erişim izni verirler – yazma erişimi yerine yönetici erişimini düşünün,” diyor. “Bu, tek bir kaynağa sahip bir kullanıcı için büyük bir sorun olmayabilir, ancak zamanla, iş büyüdükçe, büyük bir yük haline gelebilir.”

Sorgulama için şifresi ayarlanmış kullanıcılar — Parola tabanlı kimlik doğrulamayı engelleyen False olarak ayarlanan parola değerinin aksine — ve kimlik doğrulama faktörlerinin kullanıldığı oturum açma geçmişine bakmak, şüpheli veya riskli kullanıcı hesaplarını tespit etmenin olası yollarıdır.

2. Kimlik Sağlayıcısı Aracılığıyla Kullanıcı Hesapları Sağlama

Modern iş altyapısının giderek daha fazla buluta dayanmasıyla birlikte, şirketlerin bulut sağlayıcılarına kimlik ve erişimi yönetmek için en azından her çalışan için tek bir oturum açma sağlayıcısını entegre etmesi gerekiyor. Obsidian’dan Chisholm, bu düzeyde bir kontrol olmadan (çalışanları hızlı bir şekilde sağlama ve kaldırma olanağı olmadan) eski saldırı yüzey alanının şirketleri rahatsız etmeye devam edeceğini söylüyor.

Ayrıca, şirketlerin güçlü kimlik doğrulama mekanizmaları aracılığıyla güvenli bir şekilde bağlanmak için SSO’larının düzgün bir şekilde ayarlandığından emin olmaları ve daha da önemlisi, eski yöntemlerin kapatılması ve üçüncü taraf erişimi verilen uygulamaların en azından izlenmesi gerektiğini söylüyor.

“Saldırganlar bir kimlik bilgisine kullanıcı adı ve parola ekleyebilir, kimlik bilgisini bir hizmet hesabı aracılığıyla ekleyebilir ve bu hizmet hesabına giriş yapmanıza izin verebilir ve bunu kimse izlemiyordu,” diyor Chisholm. “Kimse bu üçüncü taraf erişim hesaplarını, bu üçüncü taraf bağlantılarını izlemiyordu… ancak tüm bu bağlantılar, artı geliştiricilerin oluşturduğu tüm bağlantılar, içinden geçebileceğiniz inanılmaz bir yüzey alanı haline geliyor.”

kar tanesi Alanlar Arası Kimlik Yönetimi Sistemini (SCIM) destekler SSO hizmetlerine ve yazılımlarına izin vermek için — şirket özellikle Okta SCIM ve Azure AD SCIM isimleri — Snowflake hesaplarını ve rollerini yönetmek için.

3. Bir İhlalin Patlama Yarıçapını Sınırlandırmanın Yollarını Bulun

Snowflake’in karmaşık güvenlik yapılandırmaları tarafından kolaylaştırılan veri sızıntıları, sonunda önceki ihlallerle rekabet edebilir veya hatta onları geçebilir. En azından bir rapor 500’e kadar meşru kimlik bilgisi keşfedildi Snowflake çevrimiçi hizmeti için. Örneğin, bilinmeyen İnternet adreslerinden erişimi sınırlamak veya engellemek, çalınan bir kimlik bilgisinin veya oturum anahtarının etkisini sınırlayabilir. Snowflake, 11 Haziran’daki son güncellemesinde şunları listeler: Bilgi çalan kötü amaçlı yazılımlarla bağlantılı 296 şüpheli IP adresi.

SpecterOps’tan Atkinson, saldırı yolunu hassas verilerle sınırlamanın başka yollarını bulmanın önemli olduğunu söylüyor.

“Deneyimlerimizden ve bu özel olayın detaylarından biliyoruz ki – kimlik bilgileri muhtemelen bir müteahhitin sisteminden çalındı ve bu sisteme erişim Snowflake’un tüm önerilerini aşabilir – saldırı yüzeyini ancak belirli bir ölçüde azaltabiliriz,” diyor. “Saldırganların bir alt kümesi yine de başaracaktır. Saldırı yolu yönetimi, bir saldırganın kaynaklara eriştikten sonra bunlara etki etme ve bunları uygulama yeteneğini ciddi şekilde sınırlayacaktır.”

Ağ politikaları, bilinmeyen İnternet adreslerini engellerken bilinen IP’lerin bir Snowflake hesabına bağlanmasına izin vermek için kullanılabilir. Kar tanesi belgeleri.