Intel’in Raptor Lake ve Alder Lake gibi modern işlemcilerinin, işlemcilerden hassas bilgileri sızdırmak için kullanılabilecek yeni bir yan kanal saldırısına karşı savunmasız olduğu bulundu.

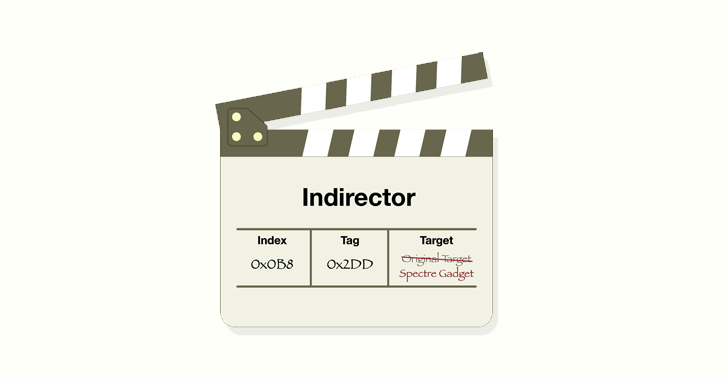

Kod adı verilen saldırı Yönlendirici Güvenlik araştırmacıları Luyi Li, Hosein Yavarzadeh ve Dean Tullsen tarafından geliştirilen bir güvenlik çözümü, Dolaylı Dal Tahmincisi (IBP) ve Dal Hedefi Tamponu’nda (BTB) tespit edilen eksikliklerden yararlanarak mevcut savunmaları atlatıyor ve CPU’ların güvenliğini tehlikeye atıyor.

“Dolaylı Dal Tahmincisi (IBP), modern CPU’larda dolaylı dalların hedef adreslerini tahmin eden bir donanım bileşenidir” diyor araştırmacılar. kayıt edilmiş.

“Dolaylı dallar, hedef adresi çalışma zamanında hesaplanan kontrol akışı talimatlarıdır ve bu da onları doğru bir şekilde tahmin etmeyi zorlaştırır. IBP, dolaylı dalların hedef adresini tahmin etmek için genel geçmiş ve dal adresinin bir kombinasyonunu kullanır.”

Temel fikir, IBP’deki güvenlik açıklarını belirleyerek hassas Şube Hedef Enjeksiyonu (BTI) saldırıları başlatmaktır – diğer adıyla Spectre v2 (CVE-2017-5715) – bir işlemcinin hedef aldığı dolaylı dallanma tahmincisi yerel kullanıcı erişimi olan bir saldırgana yan kanal aracılığıyla yetkisiz bilgi ifşasıyla sonuçlanmak.

Bu, dolaylı dalları tespit etmek için kullanılan iBranch Locator adlı özel bir araç vasıtasıyla gerçekleştirilir ve ardından spekülatif yürütme gerçekleştirmek için hassas hedefli IBP ve BTP enjeksiyonları gerçekleştirilir.

Şubat 2024’te bulgulardan haberdar olan Intel, o zamandan beri etkilenen diğer donanım/yazılım satıcılarını sorun hakkında bilgilendirdi.

Azaltma önlemleri olarak, Dolaylı Dal Tahmin Bariyeri’nin (IBPB) daha agresif bir şekilde kullanılması ve daha karmaşık etiketler, şifreleme ve rastgeleleştirme eklenerek Dal Tahmin Birimi (BPU) tasarımının güçlendirilmesi önerilir.

Araştırma, Arm işlemcilerinin TIKTAG adı verilen ve Bellek Etiketleme Uzantısı’nı (MTE) hedef alan, dört saniyeden kısa sürede %95’in üzerinde bir başarı oranıyla veri sızdıran spekülatif bir yürütme saldırısına karşı savunmasız olduğunun bulunmasının ardından geldi.

Araştırmacılar Juhee Kim, Jinbum Park, Sihyeon Roh, Jaeyoung Chung, Youngjoo Lee, Taesoo Kim ve Byoungyoung Lee, “Çalışma, spekülatif yürütme yoluyla keyfi bellek adreslerinden MTE etiketlerini sızdırabilen yeni TikTag aygıtlarını tespit ediyor” dedi. söz konusu.

“Saldırganlar, TikTag aygıtlarıyla MTE’nin olasılıksal savunmasını aşabilir ve saldırının başarı oranını neredeyse %100 artırabilir.”

Açıklamaya yanıt olarak Arm söz konusu “MTE, belirli istismar sınıflarına karşı sınırlı sayıda kesin birinci hat savunması ve daha geniş bir sayıda olasılıklı birinci hat savunması sağlayabilir.”

“Ancak, olasılıksal özellikler, kaba kuvvet uygulayabilen, sızdırabilen veya keyfi Adres Etiketlerini üretebilen etkileşimli bir rakibe karşı tam bir çözüm olacak şekilde tasarlanmamıştır.”