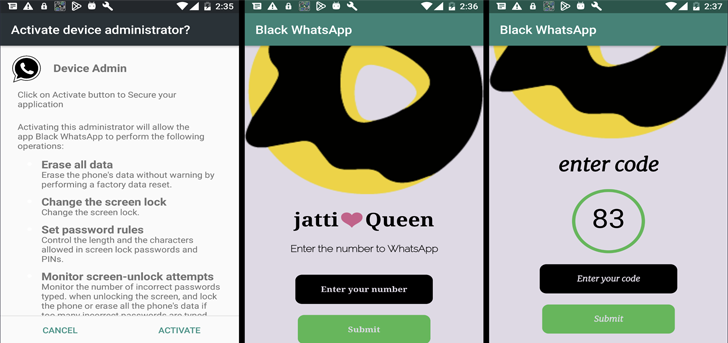

Siber casusluk grupları da dahil olmak üzere çok sayıda tehdit aktörü, açık kaynaklı bir Android uzaktan yönetim aracı kullanıyor. Rafel FARE Instagram, WhatsApp ve çeşitli e-ticaret ve antivirüs uygulamaları kılığına girerek operasyonel hedeflerine ulaşmak için.

Check Point, “Kötü niyetli aktörlere uzaktan yönetim ve kontrol için güçlü bir araç seti sağlayarak veri hırsızlığından cihaz manipülasyonuna kadar çeşitli kötü amaçlı faaliyetlere olanak tanıyor.” söz konusu Geçtiğimiz hafta yayınlanan bir analizde.

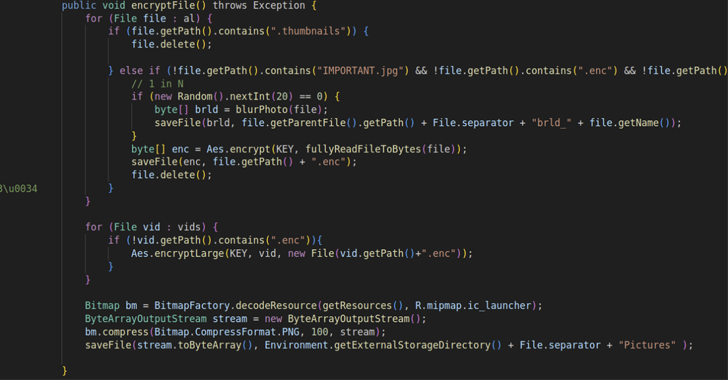

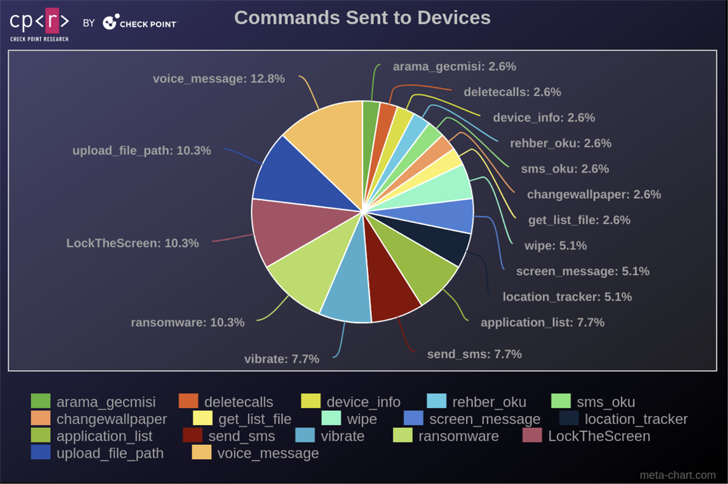

SD kartları silme, arama kayıtlarını silme, bildirimleri silme ve hatta fidye yazılımı gibi davranma gibi çok çeşitli özelliklerle övünüyor.

Rafel RAT’ın DoNot Team (diğer adıyla APT-C-35, Brainworm ve Origami Elephant) tarafından kullanılması, daha önce İsrailli siber güvenlik şirketi tarafından, Foxit PDF Reader’daki bir tasarım kusurundan yararlanarak kullanıcıları kötü amaçlı yükleri indirmeye kandıran siber saldırılarda vurgulanmıştı.

Nisan 2024’te gerçekleşen kampanyada, kötü amaçlı yazılımı dağıtmak için askeri temalı PDF yemlerinin kullanıldığı söyleniyor.

Check Point, Avustralya, Çin, Çekya, Fransa, Almanya, Hindistan, Endonezya, İtalya, Yeni Zelanda, Pakistan, Romanya, Rusya ve ABD gibi çeşitli ülkeleri kapsayan, bazıları yüksek profilli kuruluşları hedef alan yaklaşık 120 farklı kötü amaçlı saldırı tespit ettiğini söyledi.

“Kurbanların çoğunluğunun Samsung telefonları vardı ve hedeflenen kurbanlar arasında ikinci en büyük grubu Xiaomi, Vivo ve Huawei kullanıcıları oluşturuyordu.” diyen raporda, virüslü cihazların en az %87,5’inin güncelliğini kaybetmiş Android çalıştırdığı da belirtildi. artık güvenlik düzeltmeleri almayan sürümler.

Tipik saldırı zincirleri, kurbanları kötü amaçlı yazılım yüklü uygulamalara hassas verileri (iletişim bilgileri, SMS mesajları (örneğin 2FA kodları), konum, arama kayıtları ve yüklü uygulamaların listesi gibi) ele geçirmek için müdahaleci izinler vermeye yönlendirmek amacıyla sosyal mühendisliğin kullanılmasını içerir.

Rafel RAT, komuta ve kontrol (C2) iletişimleri için öncelikle HTTP(S)’yi kullanıyor ancak tehdit aktörleriyle iletişim kurmak için Discord API’lerini de kullanabiliyor. Ayrıca kayıtlı kullanıcıların güvenliği ihlal edilmiş cihazlara komut vermek için kullanabileceği PHP tabanlı bir C2 paneliyle birlikte gelir.

Aracın çeşitli tehdit aktörleri üzerindeki etkinliği, Pakistan’daki bir kurbanı Telegram üzerinden kendisiyle iletişime geçmeye çağıran bir SMS aracılığıyla Arapça yazılmış bir fidye notu gönderen, muhtemelen İran kökenli bir saldırgan tarafından gerçekleştirilen bir fidye yazılımı operasyonunda kullanılmasıyla da doğrulanıyor.

Check Point, “Rafel RAT, açık kaynaklı yapısı, kapsamlı özellik seti ve çeşitli yasadışı faaliyetlerde yaygın kullanımıyla karakterize edilen, Android kötü amaçlı yazılımlarının gelişen manzarasının güçlü bir örneğidir” dedi.

“Rafel RAT’ın yaygınlığı, Android cihazları kötü amaçlı kullanıma karşı korumak için sürekli dikkat ve proaktif güvenlik önlemlerine duyulan ihtiyacın altını çiziyor.”