Siber güvenlik araştırmacıları, Android bankacılık trojanının güncellenmiş bir sürümünü keşfettiler. Medusa Kanada, Fransa, İtalya, İspanya, Türkiye, Birleşik Krallık ve ABD’deki kullanıcıları hedeflemek için kullanıldı

Mayıs 2024’te gözlemlenen ve Temmuz 2023’ten bu yana aktif olan yeni dolandırıcılık kampanyaları, siber güvenlik firması Cleafy’nin çeşitli iştirakleri tarafından işletilen beş farklı botnet aracılığıyla ortaya çıktı. söz konusu Geçen hafta yayınlanan bir analizde.

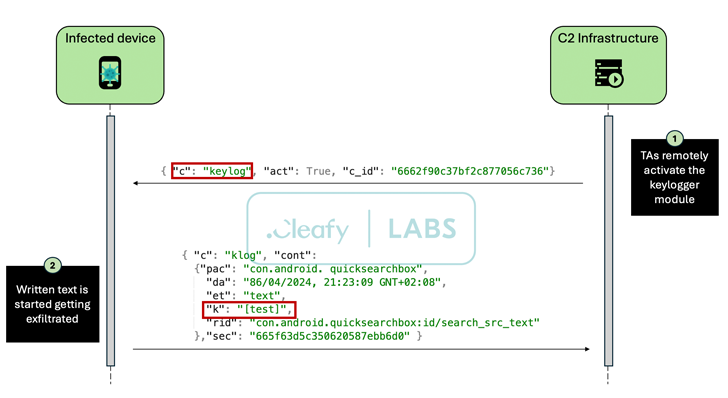

Güvenlik araştırmacıları Simone Mattia ve Federico Valentini, yeni Medusa örneklerinin “hafif bir izin seti ve tam ekran görüntüleme ve uzaktan uygulamaları kaldırma gibi yeni özellikler” içerdiğini söyledi.

TangleBot olarak da bilinen Medusa, gelişmiş bir Android kötü amaçlı yazılımıdır ilk keşfedilen Temmuz 2020’de Türkiye’deki finansal kuruluşları hedef alan bir saldırı başlattı. SMS mesajlarını okuma, tuş vuruşlarını kaydetme, ekran görüntüleri yakalama, aramaları kaydetme, cihaz ekranını gerçek zamanlı olarak paylaşma ve bankacılık kimlik bilgilerini çalmak için bindirme saldırıları kullanarak yetkisiz fon transferleri gerçekleştirme yetenekleriyle birlikte geliyor.

Şubat 2022’de ThreatFabric, kötü amaçlı yazılımı görünüşte zararsız paket teslimi ve yardımcı uygulamalar olarak maskeleyerek FluBot’un (diğer adıyla Cabassous) benzer teslim mekanizmalarından yararlanan Medusa kampanyalarını ortaya çıkardı. Truva atının arkasındaki tehdit aktörlerinin Türkiye’den olduğundan şüpheleniliyor.

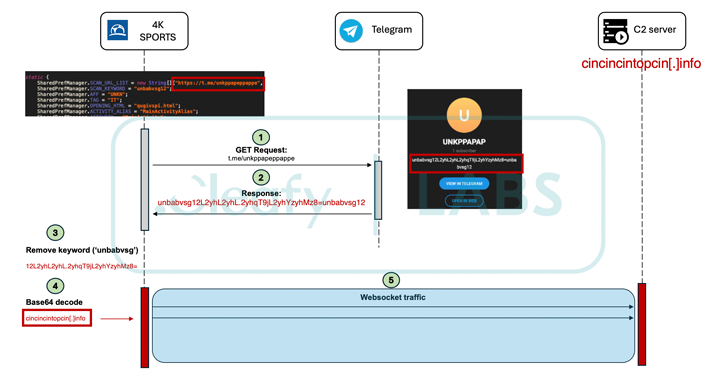

Cleafy’nin son analizi yalnızca kötü amaçlı yazılımdaki iyileştirmeleri değil, aynı zamanda sahte güncellemeler kisvesi altında Medusa’yı yaymak için dropper uygulamalarının kullanımını da ortaya koyuyor. Dahası, Telegram ve X gibi meşru hizmetler ölü damla çözücüler Veri sızdırma için kullanılan komuta ve kontrol (C2) sunucusunu almak için.

Dikkate değer bir değişiklik, tespit edilme şansını azaltmak için aranan izinlerin sayısının azaltılmasıdır. Bununla birlikte, yine de Android’in erişilebilirlik hizmetleri API’sine ihtiyaç duyuyor; bu, gerektiğinde diğer izinleri gizlice etkinleştirmesine ve kullanıcı şüphesini artırmasına olanak tanıyor.

Diğer bir değişiklik, kurbanın cihazına, cihazın kilitli veya kapalı olduğu izlenimini verecek şekilde siyah bir ekran kaplaması yerleştirme ve bunu kötü amaçlı faaliyetler gerçekleştirmek için bir kılıf olarak kullanma yeteneğidir.

Medusa botnet kümeleri genellikle kötü amaçlı yazılımı yaymak için kimlik avı gibi denenmiş ve test edilmiş yaklaşımlara dayanır. Bununla birlikte, güvenilmeyen kaynaklardan indirilen damlalık uygulamaları aracılığıyla virüsün yayıldığı daha yeni dalgaların gözlemlenmesi, tehdit aktörlerinin taktiklerini geliştirmeye yönelik devam eden çabalarının altını çiziyor.

Araştırmacılar, “Gerekli izinlerin en aza indirilmesi, tespit edilmekten kaçınır ve daha zararsız görünür, böylece uzun süreler boyunca tespit edilmeden çalışma kabiliyetini artırır” dedi. “Coğrafi olarak, kötü amaçlı yazılım İtalya ve Fransa gibi yeni bölgelere yayılıyor, bu da kurban havuzunu çeşitlendirmek ve saldırı yüzeyini genişletmek için kasıtlı bir çabaya işaret ediyor.”

Geliştirme Symantec olarak geliyor açıklığa kavuşmuş Android için kurgusal Chrome tarayıcı güncellemelerinin Cerberus bankacılık trojanını düşürmek için bir yem olarak kullanıldığı. Sahte web siteleri (“telegromlar”) aracılığıyla sahte Telegram uygulamaları dağıtan benzer kampanyalar[.]icu”) ayrıca SpyMax adlı başka bir Android kötü amaçlı yazılımını dağıttığı da gözlemlendi.

Uygulama yüklendikten sonra kullanıcıdan erişilebilirlik hizmetlerini etkinleştirmesini ister ve tuş vuruşlarını, kesin konumları ve hatta cihazın hareket hızını bile toplamasına olanak tanır. Toplanan bilgiler daha sonra sıkıştırılır ve kodlanmış bir C2 sunucusuna aktarılır.

K7 Security Labs, “SpyMax, kullanıcının izni olmadan virüs bulaşmış cihazdan kişisel/özel bilgileri toplama ve bunları uzak bir tehdit aktörüne gönderme yeteneğine sahip bir uzaktan yönetim aracıdır (RAT)” söz konusu. “Bu, tehdit aktörlerinin kurbanların mahremiyetinin ve verilerinin gizliliğini ve bütünlüğünü etkileyen kurbanların cihazlarını kontrol etmesine olanak tanıyor.”