Modern öldürme zinciri işletmelerden kaçıyor çünkü modern iş dünyasının altyapısını korumuyorlar: SaaS.

SaaS, yazılım benimsemesinde baskın olmaya devam ediyorve kamu bulut harcamalarının en büyük payını oluşturuyor. Ancak işletmeler ve KOBİ’ler güvenlik programlarını gözden geçirmedi veya SaaS için oluşturulmuş güvenlik araçlarını benimsemedi.

Güvenlik ekipleri, şirket içi sabitlemeleri SaaS güvenlik açıklarına sıkıştırmaya devam ediyor

CISO’ların ve ekiplerinin şirket içi hakimiyet çağında güvendiği olgun güvenlik kontrolleri ortadan kalktı. Güvenlik duvarları artık küçük bir çevreyi koruyor, görünürlük sınırlı ve SaaS satıcıları günlükler sunsa bile, güvenlik ekiplerinin bunları sindirmek ve SIEM’lerine aktarmak için yerel bir ara yazılıma ihtiyacı var.

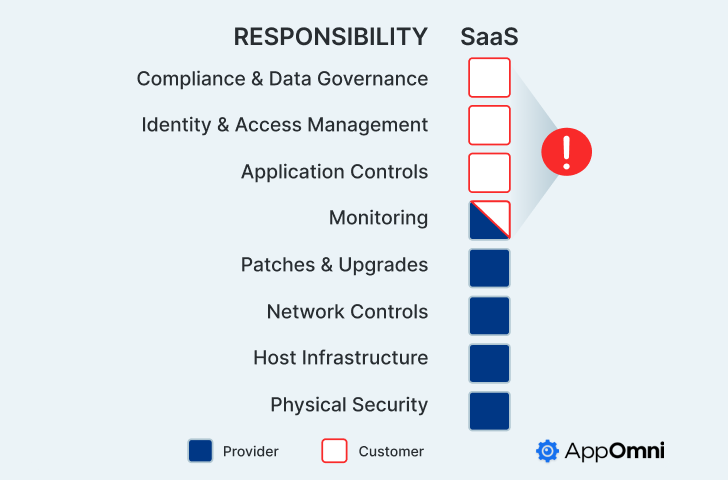

SaaS satıcıları ürünleri için iyi tanımlanmış güvenlik kapsamlarına sahiptir, ancak müşterilerinin SaaS uyumluluğunu ve veri yönetimini, kimlik ve erişim yönetimini (IAM) ve uygulama kontrollerini yönetmesi gerekir; bunlar en çok olayın meydana geldiği alanlardır. Bu SaaS paylaşımlı sorumluluk modeli SaaS uygulamaları arasında evrensel olsa da, hiçbir iki SaaS uygulamasının güvenlik ayarları aynı değildir.

AppOmni araştırması, ortalama olarak tek bir SaaS örneğinin 256 SaaS’tan SaaS’a bağlantıbunların çoğu artık kullanılmıyor ancak diğerlerinin yanı sıra Salesforce, Okta ve GitHub gibi temel iş uygulamalarına yönelik hala aşırı izinlere sahip.

Çok sayıda farklı SaaS güvenlik ayarı ve bunları değiştiren sürekli güncellemeler arasında, güvenlik ekipleri bu bağlantıları etkili bir şekilde izleyemez. Çalışanlar SaaS-to-SaaS (ayrıca “üçüncü taraf” veya “makine” olarak da adlandırılır) bağlantılarını etkinleştirdiğinde giriş noktalarının sayısı katlanarak artar. Makine kimlikleri, makinelerin birbirleriyle iletişim kurmasını sağlamak için API anahtarlarını, sırları, oturumları, dijital sertifikaları, bulut erişim anahtarlarını ve diğer kimlik bilgilerini kullanabilir.

Saldırı yüzeyi ağ çevresinin dışına çıktıkça, öldürme zinciri de dışarı çıktı — Tehdit aktörlerinin saldırılarının çeşitli aşamalarını düzenleme şekli.

Kol saati AppOmni’nin SaaS Tehdit Bilgilendirmesi ve Analizi

SaaS yeni siber güvenlik savaş alanıdır. AppOmni’nin güvenlik uzmanlarının modern SaaS öldürme zincirinin ve yaygın TTP’lerin gerçek dünyadaki örneklerini ayrıntılı bir şekilde ele aldığını ve tehdit aktörlerinin başarı olasılığını nasıl azaltacağınızı size gösterdiğini görün.

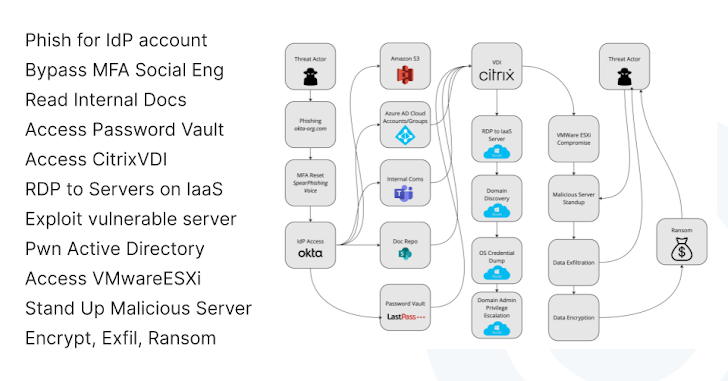

Modern SaaS öldürme zinciri genellikle şunları içerir:

- Başarılı bir kimlik avı kampanyası yoluyla IdP’deki bir kimliği tehlikeye atmak, karanlık web’den çalıntı kimlik bilgileri satın almak, kimlik bilgisi dizeleri, kimlik bilgisi doldurma, yanlış yapılandırılmış SaaS kiracılarından faydalanmak veya benzeri yöntemler.

- Kimlik doğrulama sonrası keşif aşamasının yürütülmesi. Bu adım, saldırganların geçmişin kurumsal ağlarına sızmasını anımsatıyor. Ancak şimdi ayrıcalıklı yükseltme giriş noktalarını bulmak için belge depolarını, kaynak kodu depolarını, parola kasalarını, Slack’i, Teams’i ve benzer ortamları tarıyorlar.

- Bulgularından yararlanarak diğer SaaS kiracılarına, PaaS’a veya IaaS’ye ve bazen de hedef kuruluş için en değerli verileri bulabilecekleri kurumsal altyapıya yatay olarak geçiş yapın.

- Kraliyet mücevherlerini şifrelemek veya fidye notunu teslim etmek ve tespit edilmekten kurtulmaya çalışmak.

|

| Şekil 2. Başarılı SaaS öldürme zincirleri genellikle dört kapsamlı adımı içerir: ilk erişim, keşif, yanal hareket ve kalıcılık ve fidye yazılımı yürütme ve güvenlikten kaçınma. Resim AppOmni izniyle. |

Gerçek dünyadaki bir SaaS öldürme zincirini yıkmak: Dağınık Örümcek/Yıldız Dolandırıcılığı

SaaS güvenlik lideri AppOmni’nin son tehdit istihbarat brifingi web seminerinde, Scattered Spider/Starfraud tehdit aktörü gruplarının (ALPHV’nin iştirakleri) Eylül 2023’te açıklanmayan bir hedefe yönelik başarılı saldırısının ölüm zinciri şöyle anlatıldı:

- Bir kullanıcı, sahte bir IdP giriş sayfasına bağlantılar içeren bir kimlik avı e-postasını açtı ve farkında olmadan sahte IdP sayfasına giriş yaptı.

- Tehdit aktörü grupları derhal söz konusu kullanıcıyı arayarak sosyal mühendislik yoluyla kendisine zaman tabanlı tek seferlik parola (TOTP) sağlamasını ikna etti.

- Kullanıcının oturum açma kimlik bilgilerini ve TOTP jetonunu aldıktan sonra tehdit aktörleri, MFA protokolünü meşru kullanıcı olduklarını düşünerek kandırdılar.

- Keşif modundayken tehdit aktörleri ayrıcalıklı bir yükseltmeye erişebiliyordu ve bu sayede Amazon S3’e, ardından Azure AD’ye ve son olarak Citrix VDI’ya (sanal masaüstü altyapısı) kimlik bilgilerini elde edebiliyorlardı.

- Tehdit aktörleri daha sonra IaaS ortamında kendi kötü amaçlı sunucularını konuşlandırdılar ve burada ayrıcalıklı bir Azure AD tırmanma saldırısı gerçekleştirdiler.

- Saldırganlar ulaşabilecekleri tüm verileri şifreledi ve bir fidye notu gönderdi.

|

| Şekil 3. Dağınık Örümcek/Yıldız Dolandırıcılığı tehdit aktörü grupları tarafından kullanılan öldürme zinciri. İllüstrasyon AppOmni izniyle. |

Dağınık Örümcek/Yıldız Dolandırıcılığı muhtemelen bu olaylar dizisini birkaç gün içinde gerçekleştirdi. SaaS giriş noktası olarak hizmet ettiğinde, ciddi bir saldırı kurumsal ağı ve altyapıyı içerebilir. Bu SaaS/yerinde bağlantı, günümüzün kurumsal saldırı yüzeylerinde yaygındır.

Bilinen ve bilinmeyen tehdit aktörlerinden gelen SaaS saldırı etkinliği artıyor

Çoğu SaaS ihlali manşetlerde yer almıyor ancak sonuçları önemli. IBM bunu bildiriyor 2023’teki veri ihlallerinin ortalaması 4,45 milyon dolardı örneğin, üç yıl içinde %15’lik bir artışı temsil ediyor.

Tehdit aktörleri, yetkisiz erişim elde etmek ve Salesforce ve M365 dahil olmak üzere SaaS kiracılarını taramak için sürekli olarak aynı TTP’lere ve Dağınık Örümcek/Yıldız Dolandırıcılığı öldürme zincirinin oyun planına güveniyor; bu tür durumlarda yapılandırma sorunları daha sonra erişim sağlamak için manipüle edilebilir.

Diğer saldırganlar oturum ele geçirme ve imkansız seyahat ile ilk erişimi elde eder. Ele geçirilen oturumu farklı bir ana bilgisayara aktardıktan sonra, yanal hareketleri genellikle SharePoint, JIRA, DocuSign ve Slack gibi iletişim platformlarının yanı sıra Confluence gibi belge depolarını içerir. GitHub’a veya diğer kaynak kodu depolarına erişebilirlerse, tehdit aktörleri bu kaynak kodunu indirir ve hedef uygulama içindeki güvenlik açıklarını analiz eder. Hedef uygulamanın verilerini sızdırmak için bu güvenlik açıklarından yararlanmaya çalışırlar.

AppOmni tehdit istihbaratı brifingi ayrıca izin paylaşımı yoluyla veri sızmasının ciddi bir SaaS güvenlik sorunu olmaya devam ettiğini bildiriyor. Bu durum, örneğin Google Workspace’te, yetkisiz bir kullanıcının dizinleri çok açık bir izin düzeyine değiştirdiği durumlarda meydana gelir. Saldırgan bunları e-posta iletme yoluyla başka bir harici varlıkla paylaşabilir veya koşullu kuralları değiştirerek saldırganların bir dağıtım listesine BCC alıcıları olarak dahil edilmesini sağlayabilir.

SaaS ortamlarınızı nasıl koruyorsunuz?

1. SaaS sistemlerinin hijyenine odaklanın

Şirketinizde hangi SaaS’a izin vereceğinizi belirlemek için bir SaaS alımı ve inceleme süreci oluşturun. Bu süreç aşağıdaki gibi güvenlik sorularına yanıt verilmesini gerektirmelidir:

- Tüm SaaS’ın SOC 2 Tip 2 sertifikalı olması gerekiyor mu?

- Her kiracı için en uygun güvenlik yapılandırması nedir?

- Şirketiniz yapılandırma kaymasından nasıl kaçınacak?

- Otomatik SaaS güncellemelerinin güvenlik kontrol ayarlarının değiştirilmesini gerektirip gerektirmeyeceğini nasıl belirleyeceksiniz?

Shadow IT SaaS’ı (veya) tespit edebildiğinizden emin olun onaylanmamış SaaS uygulamaları) ve uyarıların boşuna oluşturulmaması için bir yanıt programınız olsun.

SaaS kiracılarınızı izlemiyor ve onlardan gelen tüm günlükleri birleşik bir yöntemle almıyorsanız, şüpheli davranışları asla tespit edemez ve bunlara dayalı uyarılar alamazsınız.

2. Makine hesaplarını/kimliklerini envanterleyin ve sürekli olarak izleyin

Tehdit aktörleri, ayrıcalıklı erişimleri ve gevşek kimlik doğrulama standartları nedeniyle makine kimliklerini hedef alır ve genellikle nadiren MFA gerektirir.

2023’te tehdit aktörleri, Travis CI, CircleCI ve Heroku gibi büyük CI/CD araçlarını başarıyla hedef aldı ve ihlal etti ve bu sağlayıcıların tüm müşterilerine ait OAuth token’larını çaldı. Patlama yarıçapı bu durumlarda önemli ölçüde genişler.

256 makine kimliği içeren ortalama bir kuruluşta hijyen genellikle eksiktir. Birçoğu bir veya iki kez kullanılıp yıllarca aynı şekilde kalıyor.

Tüm makine kimliklerinizi envanterleyin ve bu kritik riskleri sınıflandırın. Bunları azalttıktan sonra, şunları öngören politikalar oluşturun:

- Makine kimliklerinin ne tür hesaplara verileceği ve bu satıcıların erişim izni verilmesi için karşılaması gereken gereksinimler.

- Erişimlerinin/belirteçlerinin iptal edilmeden, yenilenmeden veya yeniden verilmeden önce ne kadar süre aktif kalacağına ilişkin zaman çerçevesi.

- Bu hesapların kullanımlarını nasıl izleyeceksiniz ve hareketsizlik dönemleri yaşamaları durumunda hâlâ ihtiyaç duyulduğundan emin olacaksınız.

3. SaaS sisteminizde gerçek bir Sıfır Güven mimarisi oluşturun

Sıfır Güven mimarisi, “asla güvenme, her zaman doğrula” yaklaşımıyla en az ayrıcalık (PLP) ilkesi üzerine kuruludur. Geleneksel ağlarda Sıfır Güven oluşturulmuş olsa da SaaS ortamlarında buna nadiren ulaşılır.

Sıfır Güven Ağ Erişimi’nin (ZTNA) ağ merkezli yaklaşımı, binlerce, hatta milyonlarca harici kullanıcının verilere erişmesine neden olabilecek yanlış yapılandırmaları, makine entegrasyonlarını veya SaaS platformları içindeki ve bu platformlara yönelik istenmeyen kullanıcı erişim yetkilerini tespit edemez.

Yeni ortaya çıkan bir SaaS güvenlik aracı olan Sıfır Güven Duruş Yönetimi (ZTPM), Sıfır Güven’i SaaS varlıklarınıza kadar genişletir. SASE’in yarattığı SaaS güvenlik açığını aşağıdaki yollarla kapatır:

- Yetkisiz ZTNA bypassını önleme

- İnce ayarlı erişim kararlarına izin vermek

- Güvenlik politikalarınızı sürekli geri bildirim döngüleriyle uygulayın

- Sıfır Güven’i makine entegrasyonlarını ve bulut bağlantılarını kapsayacak şekilde genişletme

SSPM, ZTPM ve a ile SaaS güvenlik programı Yerinde kullanıldığında, ekibiniz öldürme zincirinizin düşük riskli aşamalarındaki saldırganları tespit etmek ve bir ihlal yıkıcı hale gelmeden önce onları durdurmak için ihtiyaç duyduğu görünürlüğü ve istihbaratı elde edecektir.