Daha önce belgelenmemiş bir tehdit aktörü Boolka kod adlı modüler bir truva atı yaymak için kötü amaçlı komut dosyaları içeren web sitelerinin güvenliğini ihlal ettiği gözlemlendi. BM YÖNETİCİSİ.

Group-IB araştırmacıları Rustam Mirkasymov ve Martijn van den Berk, “Bu kampanyanın arkasındaki tehdit aktörü, en az 2022’den bu yana çeşitli ülkelerdeki web sitelerine yönelik fırsatçı SQL enjeksiyon saldırıları gerçekleştiriyor.” söz konusu Geçen hafta yayınlanan bir raporda.

“Son üç yıldır, tehdit aktörleri savunmasız web sitelerine, virüs bulaşmış bir web sitesine girilen tüm verileri ele geçirebilecek kötü amaçlı JavaScript komut dosyaları bulaştırıyor.”

Boolka, adını web sitesine eklenen ve “boolka” adlı bir komuta ve kontrol sunucusuna işaret eden JavaScript kodundan alır.[.]Şüphelenmeyen bir ziyaretçi virüslü siteye her girdiğinde “tk”.

JavaScript ayrıca kullanıcı girişlerini ve etkileşimlerini Base64 kodlu bir biçimde toplamak ve sızdırmak için tasarlanmıştır; bu, kötü amaçlı yazılımın kimlik bilgileri ve diğer kişisel bilgiler gibi hassas ayrıntıları ele geçirmek için kullanıldığını gösterir.

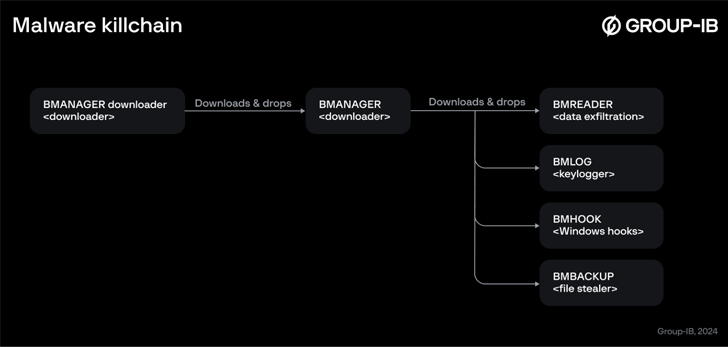

Dahası, gerçekte BMANAGER truva atı için bir indirici bıraktığında, kullanıcıları kurbanlardan bir tarayıcı uzantısı indirip yüklemelerini isteyen sahte bir yükleme sayfasına yönlendiriyor ve bu da kötü amaçlı yazılımı sabit kodlanmış bir URL’den getirmeye çalışıyor. . Kötü amaçlı yazılım dağıtım çerçevesi aşağıdakilere dayanmaktadır: BeEF çerçevesi.

Truva atı, BMBACKUP (belirli yollardan dosyaları toplama), BMHOOK (hangi uygulamaların çalıştığını ve klavye odağına sahip olduğunu kaydetme), BMLOG (tuş vuruşlarını kaydetme) ve BMREADER (dışa aktarma) dahil olmak üzere dört ek modülü dağıtmak için bir kanal görevi görür. çalınan veriler). Ayrıca zamanlanmış görevleri kullanarak ana bilgisayarda kalıcılığı da ayarlar.

Araştırmacılar, “Çoğu örnek yerel bir SQL veritabanından yararlanıyor” dedi. “Bu veritabanının yolu ve adı, şu konumda bulunacak örneklerde sabit kodlanmıştır: C:Users{user}AppDataLocalTempcoollog.db; user, oturum açan kullanıcının kullanıcı adıdır. “

Boolka, GambleForce ve ResumeLooters’tan sonra son aylarda hassas verileri çalmak için SQL enjeksiyon saldırılarından yararlanan üçüncü aktör oldu.

Araştırmacılar, “2022’deki fırsatçı SQL enjeksiyon saldırılarından başlayarak kendi kötü amaçlı yazılım dağıtım platformunun ve BMANAGER gibi truva atlarının geliştirilmesine kadar, Boolka’nın operasyonları, grubun taktiklerinin zaman içinde daha karmaşık hale geldiğini gösteriyor.”

“Veri sızıntısı için zayıf web sitelerine kötü amaçlı JavaScript parçacıklarının enjekte edilmesi ve ardından kötü amaçlı yazılım dağıtımı için BeEF çerçevesinin kullanılması, saldırganın becerilerinin adım adım gelişimini yansıtıyor.”