Muhtemelen Çin bağlantılı devlet destekli bir tehdit aktörünün, Kasım 2023 ile Nisan 2024 arasında Tayvan’daki hükümeti, akademik, teknoloji ve diplomatik kuruluşları hedef alan bir siber casusluk kampanyasıyla bağlantısı olduğu ortaya çıktı.

Recorded Future’ın Insikt Grubu, etkinliği şu isim altında takip ediyor: KırmızıJuliettbunu Çin’in Fuzhou şehrini işleten bir küme olarak tanımlıyor. Destek Pekin’in Doğu Asya ülkesine ilişkin istihbarat toplama hedefleri. Ayrıca Flax Typhoon ve Ethereal Panda isimleri altında da takip ediliyor.

Düşman kolektifin hedef aldığı diğer ülkeler arasında Cibuti, Hong Kong, Kenya, Laos, Malezya, Filipinler, Ruanda, Güney Kore ve ABD yer alıyor.

Tayvan, Laos, Kenya ve Ruanda’daki devlet kurumları da dahil olmak üzere toplamda 24 mağdur örgütün tehdit aktörü altyapısıyla iletişim kurduğu gözlemlendi. Ayrıca daha geniş keşif ve takip amaçlı kullanım için en az 75 Tayvanlı varlığı hedef aldığı tahmin ediliyor.

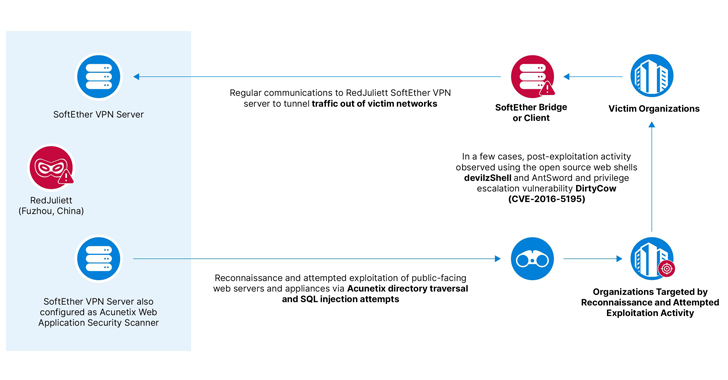

Şirket, “Grubun, ilk erişim için güvenlik duvarları, yük dengeleyiciler ve kurumsal sanal özel ağ VPN ürünleri gibi internete yönelik cihazları hedef almanın yanı sıra, web ve SQL uygulamalarına karşı yapılandırılmış sorgu dili SQL enjeksiyonu ve dizin geçişi istismarlarını denemeyi hedefliyor” dedi. söz konusu bugün yayınlanan yeni bir raporda.

Daha önce CrowdStrike ve Microsoft tarafından belgelendiği üzere RedJuliett’in, kurban ağlarındaki kötü amaçlı trafiği tünellemek için açık kaynaklı SoftEther yazılımını kullandığı ve radarın altından uçmak için arazide yaşama (LotL) tekniklerinden yararlandığı biliniyor. Grubun en azından 2021 ortasından beri aktif olduğuna inanılıyor.

Recorded Future, “Ayrıca RedJuliett, sanal özel sunucu VPS sağlayıcılarından kiralanan tehdit aktörleri tarafından kontrol edilen sunuculardan ve Tayvan’daki üç üniversiteye ait tehlikeye atılmış altyapıdan oluşan operasyonel altyapıyı yönetmek için SoftEther’i kullandı.” dedi.

Başarılı bir ilk erişimi, kalıcılığı korumak için diğer açık kaynaklı kaynakların yanı sıra China Chopper web kabuğunun konuşlandırılması takip eder. ağ kabukları beğenmek şeytanzKabuk, KarıncaKılıcıve Godzilla. Birkaç örnekte DirtyCow (CVE-2016-5195) olarak bilinen bir Linux ayrıcalık yükseltme güvenlik açığının istismar edilmesi de yaşandı.

“RedJuliett muhtemelen Tayvan’ın ekonomi politikası ve diğer ülkelerle olan ticari ve diplomatik ilişkileri hakkında istihbarat toplamakla ilgileniyor” dedi.

“Diğer birçok Çinli tehdit aktörü gibi RedJuliett de muhtemelen internete bakan cihazlardaki güvenlik açıklarını hedef alıyor çünkü bu cihazların sınırlı görünürlüğü ve güvenlik çözümleri mevcut ve bunları hedeflemenin ilk erişimi ölçeklendirmenin etkili bir yolu olduğu kanıtlandı.”