Daha önce belgelenmemiş, platformlar arası bir kötü amaçlı yazılım kod adı Erişte RAT Yıllardır Çince konuşan tehdit aktörleri tarafından casusluk veya siber suç amacıyla kullanılıyor.

Bu arka kapı daha önce Gh0st RAT ve Rekoobe’nin bir çeşidi olarak sınıflandırılmış olsa da Trend Micro güvenlik araştırmacısı Hara Hiroaki söz konusu “Bu arka kapı yalnızca mevcut kötü amaçlı yazılımın bir çeşidi değil, tamamen yeni bir tür.”

ANGRYREBEL ve Nood RAT takma adlarıyla da anılan Noodle RAT’ın hem Windows hem de Linux versiyonları mevcut ve en az Temmuz 2016’dan bu yana kullanıma sunulduğuna inanılıyor.

Uzaktan erişim truva atı Gh0st RAT ilk kez ortaya çıktı 2008 yılında C. Rufus Güvenlik Ekibi adlı bir Çin tehdit grubu kaynak kodunu kamuya açık hale getirdiğinde.

Yıllar geçtikçe kötü amaçlı yazılım, PlugX ve ShadowPad gibi diğer araçların yanı sıra, onu çok sayıda kampanya ve saldırıda kullanan Çin hükümeti korsanlarının ayırt edici özelliği haline geldi.

Bellek içi modüler bir arka kapı olan Noodle RAT’ın Windows sürümü, hack ekipleri tarafından kullanıma sunuldu. Demir Kaplan Ve Kalipso. Kabuk kodu temelleri nedeniyle bir yükleyici aracılığıyla başlatılan bu program, dosyaları indirme/yükleme, ek kötü amaçlı yazılım türlerini çalıştırma, TCP proxy işlevi görme ve hatta kendisini silme komutlarını destekler.

En az iki farklı tipte yükleyici, yani. MULTIDROP ve MICROLOAD, bugüne kadar sırasıyla Tayland ve Hindistan’a yönelik saldırılarda gözlemlendi.

Öte yandan Noodle RAT’ın Linux versiyonu, Rocke ve Çin’le bağlantılı farklı siber suç ve casusluk grupları tarafından kullanılıyor. Bulut Meraklısı.

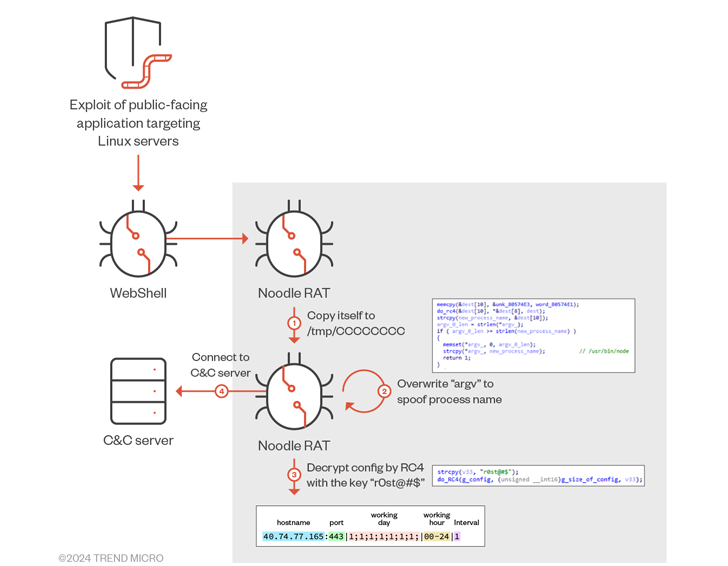

Saldırılar, Linux sunucularını ihlal etmek ve uzaktan erişim ve kötü amaçlı yazılım dağıtımı için bir web kabuğu bırakmak üzere halka açık uygulamalardaki bilinen güvenlik kusurlarından yararlanarak bir ters kabuk başlatmak, dosyaları indirmek/yüklemek, yürütmeyi planlamak ve SOCKS tünellemeyi başlatmak için donatılmıştır.

Arka kapı komutlarındaki farklılıklara rağmen, her iki versiyonun da komuta ve kontrol (C2) iletişimleri için aynı kodu paylaştığı ve benzer konfigürasyon formatlarını kullandığı söyleniyor.

Noodle RAT yapıtlarının daha ayrıntılı analizi, kötü amaçlı yazılımın Gh0st RAT tarafından kullanılan çeşitli eklentileri yeniden kullanmasına rağmen Linux sürümünün bazı bölümlerinin paylaşım kodunun aşağıdakilerle çakıştığını gösteriyor: Rekoobearka kapının kendisi tamamen yenidir.

Trend Micro ayrıca, Noodle RAT’ın Linux versiyonu için kullanılan bir kontrol paneline ve oluşturucuya da erişebildiğini ve Basitleştirilmiş Çince yazılmış, hata düzeltmeleri ve iyileştirmeler hakkında ayrıntılar içeren sürüm notlarına erişebildiğini ve bu notların muhtemelen geliştirildiğini, bakımının yapıldığını ve müşterilere satıldığını belirtti. faiz.

Bu hipotez aynı zamanda bu yılın başlarında Çin dışında faaliyet gösteren geniş bir kurumsal kiralık hack sahnesini ve özel sektör firmaları ile Çin devlet destekli siber aktörler arasındaki operasyonel ve organizasyonel bağları vurgulayan I-Soon sızıntılarıyla da destekleniyor.

Bu tür araçlar inanıldı Çin’in siber casusluk ekosistemi içindeki karmaşık bir tedarik zincirinin sonucu olacak ve burada özel sektör ve kötü niyetli devlet destekli faaliyetlerle uğraşan devlet kurumları arasında ticari olarak satılıp dağıtılacak.

Hiroaki, “Noodle RAT muhtemelen Çince konuşan gruplar arasında paylaşılıyor (veya satılıyor)” dedi. “Noodle RAT yıllardır yanlış sınıflandırıldı ve küçümsendi.”

Gelişme, Çin bağlantılı Mustang Panda’nın (diğer adıyla Fireant) bir hedef odaklı kimlik avı kampanyası Muhtemelen PlugX kötü amaçlı yazılımını dağıtmak üzere tasarlanmış Windows Kısayol (LNK) dosyalarını sunmak için vergi ve eğitim temalı tuzaklar kullanarak Vietnamlı varlıkları hedef alıyor.