Kolluk kuvvetlerinin, Scattered Spider adlı kötü şöhretli siber suç grubunun önemli bir üyesini tutukladığı iddia ediliyor.

22 yaşındaki Birleşik Krallıklı bir adam, bu hafta İspanya’nın Palma de Mallorca şehrinde İtalya’ya uçağa binmeye çalışırken tutuklandı. Hareketin ABD Federal Soruşturma Bürosu (FBI) ile İspanyol Polisi arasındaki ortak bir çaba olduğu söyleniyor.

Tutuklanma haberi geldi ilk rapor edildi Murcia Today tarafından 14 Haziran 2024’te vx-underground ile daha sonra açıklayıcı yakalanan tarafın “Scattered Spider tarafından gerçekleştirilen diğer birçok yüksek profilli fidye yazılımı saldırısıyla ilişkili olduğu” belirtildi.

Kötü amaçlı yazılım araştırma grubu ayrıca şahsın “Tyler” takma adı altında çalışan bir SIM takasçısı olduğunu söyledi. SIM değiştirme saldırıları, tek kullanımlık şifreler (OTP’ler) de dahil olmak üzere mesajlarını ele geçirmek ve çevrimiçi hesaplarının kontrolünü ele geçirmek amacıyla telekom operatörünü hedefin telefon numarasını kontrolleri altındaki bir SIM’e aktarmak üzere arayarak çalışır.

Güvenlik muhabiri Brian Krebs’e göre Tyler inanıldı SIM değiştirmeyle ilgili Telegram kanallarında “tylerb” adıyla anılan, İskoçyalı, Tyler Buchanan adında 22 yaşında bir genç olmak.

Tyler, Scattered Spider grubunun bu Şubat başında ABD Adalet Bakanlığı tarafından elektronik dolandırıcılık ve ağırlaştırılmış kimlik hırsızlığı suçlarıyla suçlanan Noah Michael Urban’dan sonra tutuklanan ikinci üyesi.

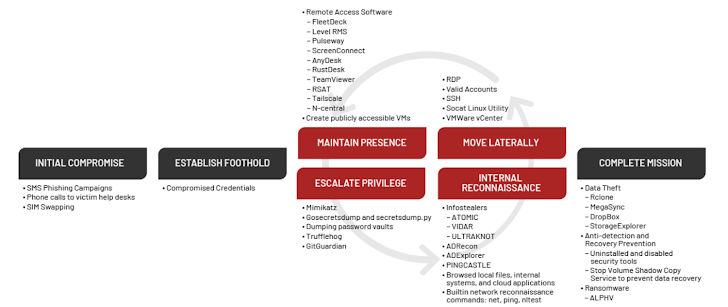

Aynı zamanda 0ktapus, Octo Tempest ve UNC3944 takma adlarıyla izlenen etkinlik izlemeyle de örtüşen Scattered Spider, kuruluşlara ilk erişim elde etmek için karmaşık sosyal mühendislik saldırıları düzenlemesiyle ünlü, finansal motivasyona sahip bir tehdit grubudur. Grubun üyelerinin The Com adında daha büyük bir siber suç çetesinin parçası olduğundan şüpheleniliyor.

Başlangıçta kimlik bilgileri toplama ve SIM değiştirmeye odaklanan grup, daha sonra hizmet olarak yazılım (SaaS) uygulamalarından veri çalmayı amaçlayan şifrelemesiz gasp saldırılarına geçmeden önce ticari becerilerini fidye yazılımı ve veri hırsızlığı üzerine odaklanacak şekilde uyarladı.

Google’ın sahibi Mandiant, “Kanıtlar aynı zamanda UNC3944’ün kurban kimlik bilgilerine erişim sağlamak için zaman zaman korku tacirliği yapan taktiklere başvurduğunu da gösteriyor.” dedi. “Bu taktikler arasında kişisel bilgilerin ifşa edilmesi tehdidi, mağdurlara ve ailelerine fiziksel zarar verilmesi ve uygunsuz materyallerin dağıtımı yer alıyor.”

Mandiant, The Hacker News’e, UNC3944 ile ilişkili faaliyetin, Palo Alto Networks Birim 42 tarafından Muddled Libra olarak takip edilen başka bir kümeyle belirli düzeyde benzerlikler sergilediğini ve bunun da hassas verileri sızdırmak için SaaS uygulamalarını hedef aldığı gözlemlendiğini söyledi. Ancak bunların “‘aynı’ olarak değerlendirilmemesi gerektiğini” vurguladı.

0ktapus ve Muddled Libra isimleri, tehdit aktörünün Okta oturum açma bilgilerini çalmak için tasarlanmış ve o zamandan beri diğer birkaç bilgisayar korsanlığı grubu tarafından da kullanılmaya başlanan bir kimlik avı kitini kullanmasından geliyor.

Mandiant, “UNC3944 ayrıca izinsiz girişin kapsamını şirket içi altyapının ötesinde Bulut ve SaaS uygulamalarına genişletmek için bir Okta örneğindeki her uygulamaya tehlikeye atılmış bir hesabın kendi kendine atanması yoluyla Okta izinlerinin kötüye kullanılması tekniklerinden de yararlandı” dedi.

“Bu ayrıcalık artışıyla, tehdit aktörü yalnızca tek oturum açma (SSO) için Okta’dan yararlanan uygulamaları kötüye kullanmakla kalmayıp, aynı zamanda bu rol atamalarından sonra hangi uygulama kutucuklarının mevcut olduğunu görsel olarak gözlemleyerek Okta web portalını kullanarak dahili keşif gerçekleştirebilir. “

Saldırı zincirleri, verileri saldırgan tarafından kontrol edilen bulut depolama paketlerine aktarmak için Airbyte ve Fivetran gibi meşru bulut senkronizasyon yardımcı programlarının kullanılmasının yanı sıra kapsamlı keşif yapmak, yeni sanal makinelerin oluşturulması yoluyla kalıcılık oluşturmak ve savunmaları bozmak için adımlar atılmasıyla karakterize edilir. .

Ayrıca Scattered Spider’ın, ortama erişimi test etmek amacıyla whoami ve quser gibi komutları çalıştırmak için uç nokta algılama ve yanıt (EDR) çözümlerinden faydalandığı gözlemlendi.

Tehdit istihbarat firması, “UNC3944, Azure, CyberArk, Salesforce ve Workday’e erişmeye devam etti ve bu uygulamaların her birinde daha fazla keşif gerçekleştirdi” dedi. “Mandiant, özellikle CyberArk için, bir kuruluşun CyberArk örneğiyle programlı olarak etkileşim kurmak için PowerShell modülü psPAS’ın indirilmesini ve kullanımını gözlemledi.”

CyberArk Ayrıcalıklı Erişim Güvenliği (PAS) çözümünün hedeflenmesi, RansomHub fidye yazılımı saldırılarında da gözlemlenen bir model olmuştur ve bu, Scattered Spider’ın en az bir üyesinin, yeni ortaya çıkan hizmet olarak fidye yazılımının bir bağlı kuruluşuna dönüşmüş olabileceği olasılığını artırmaktadır. GuidePoint Security’ye göre (RaaS) işlemi.

Tehdit aktörünün taktiklerinin evrimi, aynı zamanda kendi aktif hedefleme Kimlik bilgileri hırsızlığı için ikna edici benzer alanlar ve giriş sayfaları kullanan finans ve sigorta sektörleri.

FBI geçen ay Reuters’e şunu söyledi: Zemin hazırlamak Mayıs 2022’de ortaya çıkışından bu yana 100’den fazla kuruluşu hedef alan saldırılarla bağlantılı olan gruptaki bilgisayar korsanlarını suçlamak.