Pakistan’la bağlantısı olan tehdit aktörlerinin uzun süredir devam eden bir kötü amaçlı yazılım kampanyasıyla bağlantısı olduğu ortaya çıktı. Göksel Güç Operasyonu en azından 2018’den beri.

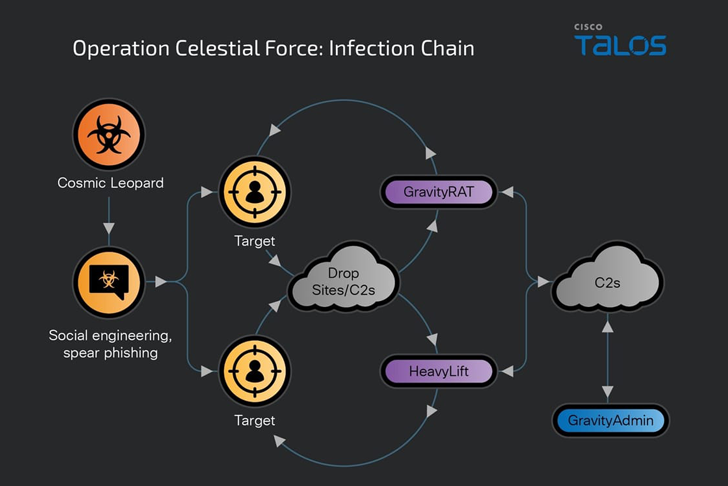

Halen devam eden etkinlik, GravityAdmin olarak adlandırılan başka bir bağımsız araç kullanılarak yönetilen, GravityRAT adı verilen bir Android kötü amaçlı yazılım ve Cisco Talos’a göre kod adı HeavyLift olan Windows tabanlı bir kötü amaçlı yazılım yükleyicinin kullanımını gerektiriyor.

Siber güvenlik, saldırıyı Kozmik Leopar (diğer adıyla SpaceCobra) adı altında takip ettiği ve Transparent Tribe ile bir düzeyde taktiksel örtüşme sergileyen bir düşmana bağladı.

Güvenlik araştırmacıları Asheer Malhotra, “Celestial Force Operasyonu en az 2018’den beri aktif ve giderek genişleyen ve gelişen kötü amaçlı yazılım paketini giderek daha fazla kullanarak bugün de faaliyet göstermeye devam ediyor, bu da operasyonun Hindistan yarımadasındaki kullanıcıları hedef alan yüksek derecede başarıya ulaştığını gösteriyor.” ve Vitor Ventura söz konusu The Hacker News ile paylaşılan teknik bir raporda.

GravityRAT, hedef odaklı kimlik avı e-postaları yoluyla Hintli varlıkları hedef alan bir Windows kötü amaçlı yazılımı olarak ilk kez 2018’de ortaya çıktı ve güvenliği ihlal edilmiş ana bilgisayarlardan hassas bilgileri toplamak için sürekli gelişen bir dizi özelliğe sahip. O zamandan bu yana, kötü amaçlı yazılım Android ve macOS işletim sistemlerinde çalışacak şekilde taşındı ve onu çoklu platformlu bir araca dönüştürdü.

Geçen yıl Meta ve ESET’ten elde edilen bulgular, GravityRAT’ın Android sürümünün bulut depolama, eğlence ve sohbet uygulamaları olarak gizlenerek Hindistan’daki ve Pakistan Hava Kuvvetleri’ndeki askeri personeli hedef almak için kullanılmaya devam ettiğini ortaya çıkardı.

Cisco Talos’un bulguları, tehdit aktörünün bu saldırıları düzenlemek için GravityAdmin’i kullandığına işaret eden kanıtlara dayanarak, tüm bu farklı ama birbiriyle bağlantılı faaliyetleri ortak bir şemsiye altında topluyor.

Kozmik Leopard’ın, potansiyel hedeflere güven oluşturmak için ağırlıklı olarak hedef odaklı kimlik avı ve sosyal mühendislik kullandığı, ardından onlara, kullanılan işletim sistemine bağlı olarak GravityRAT veya HeavyLift’i düşüren görünüşte zararsız bir programı indirmeleri talimatını veren kötü amaçlı bir siteye bağlantı gönderdiği gözlemlendi.

GravityRAT’ın 2016 gibi erken bir tarihte kullanıma sunulduğu söyleniyor. Öte yandan GravityAdmin, GravityRAT ve HeavyLift’in komuta ve kontrol (C2) sunucularıyla bağlantılar kurarak en az Ağustos 2021’den beri virüslü sistemlere el koymak için kullanılan bir ikili dosyadır. .

Araştırmacılar, “GravityAdmin, kötü niyetli operatörler tarafından yürütülen belirli, kod adlı kampanyalara karşılık gelen birden fazla dahili Kullanıcı Arayüzünden (UI) oluşur” dedi. “Örneğin, ‘FOXTROT’, ‘CLOUDINFINITY’ ve ‘CHATICO’ tüm Android tabanlı GravityRAT enfeksiyonlarına verilen adlardır; ‘CRAFTWITHME’, ‘SEXYBER’ ve ‘CVSCOUT’ ise HeavyLift’i dağıtan saldırılara verilen adlardır.”

Tehdit aktörünün cephaneliğinin yeni keşfedilen bileşeni, Windows işletim sistemini hedef alan kötü amaçlı yükleyiciler aracılığıyla dağıtılan, Electron tabanlı bir kötü amaçlı yazılım yükleyici ailesi olan HeavyLift’tir. Aynı zamanda daha önce Kaspersky tarafından 2020’de belgelenen GravityRAT’ın Electron sürümleriyle de benzerlikler taşıyor.

Kötü amaçlı yazılım, başlatıldığında sistem meta verilerini toplayıp sabit kodlu bir C2 sunucusuna aktarabiliyor ve ardından sistemde yürütülecek yeni yükler için sunucuyu periyodik olarak yokluyor. Üstelik macOS’ta da benzer işlevleri yerine getirecek şekilde tasarlandı.

Araştırmacılar, “Bu çok yıllı operasyon sürekli olarak Hint kuruluşlarını ve muhtemelen savunma, hükümet ve ilgili teknoloji alanlarına ait bireyleri hedef aldı” dedi.