Siber güvenlik araştırmacıları, Dero kripto para birimi madenciliği yapmak için yanlış yapılandırılmış Kubernetes kümelerini hedef alan, devam eden bir cryptojacking kampanyası konusunda uyardı.

Etkinliğe ışık tutan bulut güvenlik firması Wiz, bunun ilk kez Mart 2023’te CrowdStrike tarafından belgelenen, mali amaçlı bir operasyonun güncellenmiş bir versiyonu olduğunu söyledi.

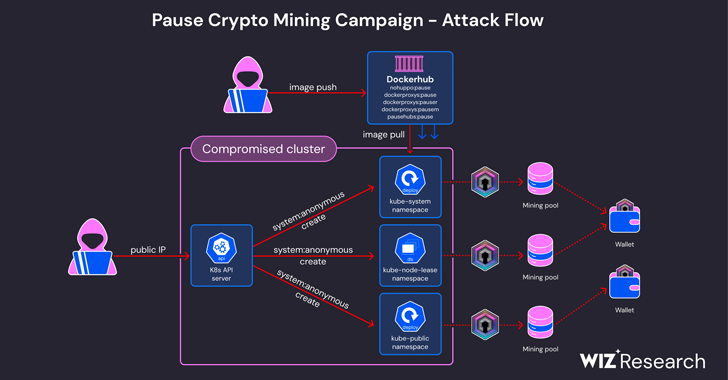

Wiz araştırmacıları Avigayil Mechtinger, Shay Berkovich ve Gili Tikochinski, “Bu olayda, tehdit aktörü, Docker Hub’da barındırılan, bazıları 10.000’den fazla çekime sahip olan kötü amaçlı konteyner görüntülerini başlatmak için İnternet’e bakan bir kümeye anonim erişimi kötüye kullandı.” söz konusu. “Bu liman işçisi görüntüleri ‘pause’ adında UPX dolu bir DERO madencisi içeriyor.”

İlk erişim, madenci yüklerini sağlamak için anonim kimlik doğrulamanın etkinleştirildiği, dışarıdan erişilebilen Kubernetes API sunucularının hedeflenmesiyle gerçekleştirilir.

“Proxy-api” adlı Kubernetes DaemonSet’i dağıtan 2023 sürümünden farklı olarak, en son sürüm, madenciyi sonuçta kümenin tüm düğümlerinde çalıştırmak için “k8s-device-plugin” ve “pytorch-container” adı verilen görünüşte iyi huylu DaemonSet’leri kullanır .

Ek olarak, konteynere “duraklatma” adının verilmesinin ardındaki fikir, gerçek “duraklatma” kapsayıcısı bu, bir bölmeyi önyüklemek ve ağ izolasyonunu uygulamak için kullanılır.

Kripto para madencisi, Go’da yazılmış, cüzdan adresini ve özel Dero madencilik havuzu URL’lerini sabit kodlayacak şekilde değiştirilmiş açık kaynaklı bir ikili dosyadır. Ayrıca açık kaynak kullanılarak gizlenmiştir UPX paketleyici Analize direnmek.

Ana fikir, madencilik yapılandırmasını kodun içine yerleştirerek, madencinin genellikle güvenlik mekanizmaları tarafından izlenen herhangi bir komut satırı argümanı olmadan çalıştırılmasını mümkün kılmaktır.

Wiz, tehdit aktörü tarafından geliştirilen, UPX paketli bir Dero madencisinin Windows örneğinin yanı sıra virüslü bir ana bilgisayardaki rakip madenci işlemlerini sonlandırmak ve bırakmak için tasarlanmış bir damlalık kabuk komut dosyası da dahil olmak üzere ek araçlar tespit ettiğini söyledi. GM madenci GitHub’dan.

“[The attacker] Araştırmacılar, şüphe uyandırmayı önlemek ve meşru web trafiğine daha iyi uyum sağlamak ve aynı zamanda iyi bilinen madencilik havuzlarıyla iletişimi maskelemek için masum görünen adlara sahip kayıtlı alan adlarını kullandılar.” dedi.

“Bu birleşik taktikler, saldırganın kendi yöntemlerini uyarlama ve savunmacılardan bir adım önde olma yönünde devam eden çabalarını gösteriyor.”