Siber güvenlik araştırmacıları, en az Haziran 2023’ten bu yana küresel ölçekte Etki Alanı Adı Sistemi (DNS) yürüttüğü gözlemlenen SecShow kod adlı Çinli aktöre daha fazla ışık tuttu.

Infoblox güvenlik araştırmacıları Dr. Renée Burton ve Dave Mitchell’e göre düşman, Çin Eğitim ve Araştırma Ağı’ndan faaliyet gösteriyor (ÇERNET), Çin hükümeti tarafından finanse edilen bir proje.

“Bu araştırmalar açık çözümleyicilerdeki DNS yanıtlarını bulmaya ve ölçmeye çalışıyor.” söz konusu Geçen hafta yayınlanan bir raporda. “SecShow operasyonlarının nihai hedefi bilinmiyor, ancak toplanan bilgiler kötü niyetli faaliyetler için kullanılabilir ve yalnızca aktörün yararınadır.”

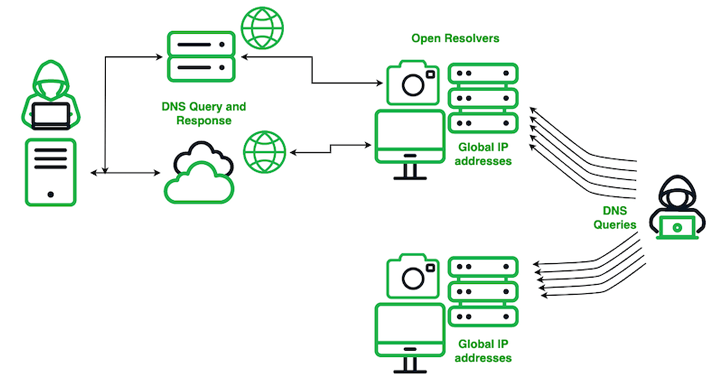

Açık çözümleyiciler, internetteki herhangi bir taraf için etki alanı adlarını yinelemeli olarak kabul etme ve çözümleme yeteneğine sahip olan DNS sunucularını ifade eder; bu da, bunların kötü aktörler tarafından dağıtılmış hizmet reddini başlatmak üzere istismar edilmesine hazır hale getirir (DDoS) gibi saldırılar DNS yükseltme saldırısı.

Araştırmaların merkezinde, açık DNS çözümleyicilerini tanımlamak ve DNS yanıtlarını hesaplamak için CERNET ad sunucularının kullanılması yer alıyor. Bu, henüz belirlenemeyen bir kaynaktan açık bir çözümleyiciye bir DNS sorgusu gönderilmesini gerektirir ve SecShow tarafından kontrol edilen ad sunucusunun rastgele bir IP adresi döndürmesine neden olur.

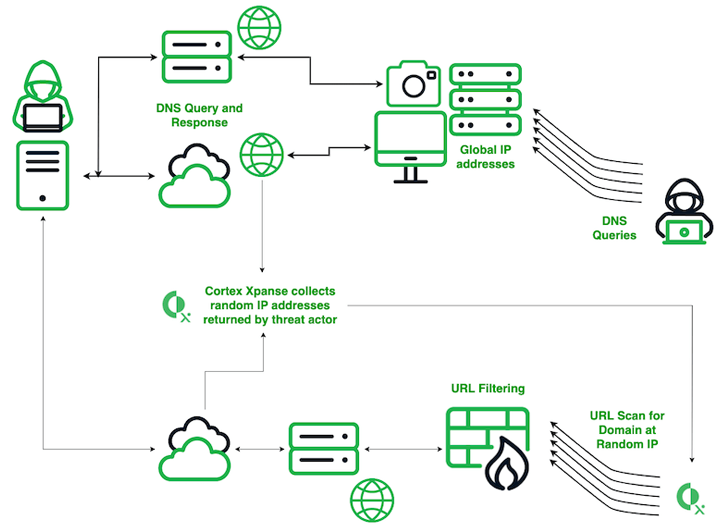

İlginç bir şekilde, bu ad sunucuları, sorgu farklı bir açık çözümleyiciden yapıldığında her seferinde yeni bir rastgele IP adresi döndürecek şekilde yapılandırılmıştır; bu, Palo Alto Cortex Xpanse ürünü tarafından sorguların çoğaltılmasını tetikleyen bir davranıştır.

Araştırmacılar, “Cortex Xpanse, DNS sorgusundaki alan adını bir URL olarak ele alıyor ve bu alan adı için rastgele IP adresinden içerik almaya çalışıyor” diye açıkladı. “Palo Alto ve Check Point dahil güvenlik duvarlarının yanı sıra diğer güvenlik cihazları, Cortex Xpanse’den istek aldıklarında URL filtreleme gerçekleştirir.”

Bu filtreleme adımı, alan adı için, ad sunucusunun farklı bir rastgele IP adresi döndürmesine neden olan yeni bir DNS sorgusu başlatır.

Bu tarama etkinliklerinin bazı yönlerinin daha önce açıklanmış olduğunu belirtmek önemlidir. Dataplane.org ve Birim 42 araştırmacıları son iki ayda. SecShow ad sunucuları, Mayıs 2024’ün ortasından itibaren artık yanıt vermiyor.

SecShow, Muddling Meerkat’tan sonra internette büyük ölçekli DNS araştırma faaliyetleri gerçekleştiren Çin bağlantılı ikinci tehdit aktörüdür.

“Karışık Meerkat sorguları küresel DNS trafiğine karışacak şekilde tasarlanmıştır ve [have] Araştırmacılar, “Secshow sorguları, IP adreslerinin ve ölçüm bilgilerinin şeffaf kodlamalarıyken, dört yılı aşkın süredir fark edilmeden kaldı” dedi.

Rebirth Botnet DDoS Hizmetleri Sunuyor

Bu gelişme, finansal motivasyona sahip bir tehdit aktörünün, kolaylaştırmaya yardımcı olmak için Rebirth adlı yeni bir botnet hizmetinin reklamını yaparken bulunmasıyla ortaya çıktı. DDoS saldırıları.

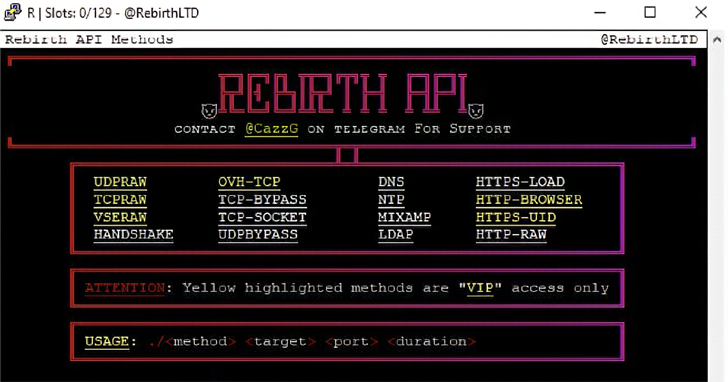

Hizmet Olarak DDoS (DaaS) botnet’i “Mirai kötü amaçlı yazılım ailesini temel alıyor ve operatörler hizmetlerinin reklamını Telegram ve bir çevrimiçi mağaza (rebirthltd.mysellix) aracılığıyla yapıyor[.]io),” Sysdig Tehdit Araştırma Ekibi söz konusu yakın zamanda yapılan bir analizde.

Siber güvenlik firması, Rebirth’in (diğer adıyla Vulcan) öncelikli olarak video oyun topluluğuna odaklandığını ve botnet’i finansal kazanç için oyun sunucularını hedeflemek üzere çeşitli fiyat noktalarında diğer aktörlere kiraladığını söyledi. Botnet’in vahşi doğada kullanıldığına dair en eski kanıt 2019 yılına dayanıyor.

Rebirth Basic olarak adlandırılan en ucuz planın maliyeti 15 dolar iken Premium, Advanced ve Diamond katmanlarının maliyeti sırasıyla 47 dolar, 55 dolar ve 73 dolardır. Ayrıca 53 dolara satılan bir Rebirth API ACCESS planı da var.

Rebirth kötü amaçlı yazılımı, TCP ve UDP protokolleri üzerinden DDoS saldırıları başlatma işlevini destekler; TCP ACK seli, TCP SYN seliVe UDP seli.

Bu, oyun sunucularının DDoS botnet’leri tarafından hedef alındığı ilk sefer değil. Aralık 2022’de Microsoft, özel Minecraft sunucularını hedeflemek için tasarlanan MCCrash adlı başka bir botnet’in ayrıntılarını açıkladı.

Daha sonra Mayıs 2023’te Akamai bir açıklama yaptı: Kiralık DDoS botnet’i Dark Frost olarak bilinen ve oyun şirketlerine, oyun sunucusu barındırma sağlayıcılarına, çevrimiçi yayıncılara ve hatta diğer oyun topluluğu üyelerine DDoS saldırıları düzenlediği gözlemlendi.

Sysdig, “Rebirth gibi bir botnet ile bir kişi, canlı bir oyundaki oyun sunucusuna veya diğer oyunculara DDoS uygulayabilir, bu da oyunların arızalanmasına ve yavaşlamasına veya diğer oyuncuların bağlantılarının gecikmesine veya çökmesine neden olabilir” dedi.

“Bu, iş modeli bir yayın oynatıcısının takipçi kazanmasına dayanan Twitch gibi yayın hizmetlerinin kullanıcıları için finansal açıdan motive edici olabilir; bu aslında bozuk bir oyundan para kazanma yoluyla bir tür gelir sağlar.”

Kaliforniya merkezli şirket, Rebirth’ün potansiyel müşterilerinin bunu aynı zamanda meşru oyuncuların deneyimini bozmak için oyun sunucularına yönelik saldırıların başlatıldığı DDoS trolling (diğer adıyla stres trolling) gerçekleştirmek için de kullanabileceğini öne sürdü.

Kötü amaçlı yazılımı dağıtan saldırı zincirleri, işlemci mimarisine bağlı olarak DDoS botnet kötü amaçlı yazılımının indirilmesi ve çalıştırılmasıyla ilgilenen bir bash betiği dağıtmak için bilinen güvenlik kusurlarından (örn. CVE-2023-25717) yararlanmayı içerir.

Telgraf kanalı Rebirth ile ilgili tüm eski gönderiler silinerek 30 Mayıs 2024’te “Yakında geri döneceğiz” şeklinde bir mesaj yayınlandı. [sic].” Yaklaşık üç saat sonra, “kurşun geçirmez barındırma” adı verilen kurşun geçirmez bir barındırma hizmetinin reklamını yaptılar.[.]xyz.”