Siber güvenlik araştırmacıları, Rusya ve Belarus’taki varlıkları hedef alan siber saldırılarla bağlantılı olan Yapışkan Kurtadam olarak bilinen bir tehdit aktörünün ayrıntılarını açıkladı.

Kimlik avı saldırıları, bir ilaç şirketini, mikrobiyoloji ve aşı geliştirmeyle ilgilenen bir Rus araştırma enstitüsünü ve başlangıçtaki odak noktası olan Morphisec’in ötesinde genişleyen havacılık sektörünü hedef alıyordu. söz konusu geçen hafta bir raporda.

Güvenlik araştırmacısı Arnold Osipov, “Önceki kampanyalarda enfeksiyon zinciri, gofile.io gibi platformlardan kötü amaçlı bir dosya indirmeye yönelik bir bağlantı içeren kimlik avı e-postalarıyla başlamıştı” dedi. “Bu son kampanyada, WebDAV sunucularında depolanan bir veriye işaret eden LNK dosyalarını içeren arşiv dosyaları kullanıldı.”

Yapışkan Kurtadam, Rusya ve Belarus’u hedef alan birçok tehdit aktöründen biri. Bulut Kurtadam (aka Başlangıç ve Bulut Atlası), Kuvars Kurt, kırmızı Kurt (aka RedCurl) ve Pullu Kurtöyleydi ilk belgelenen BI.ZONE tarafından Ekim 2023’te. Grubun en az Nisan 2023’ten beri aktif olduğuna inanılıyor.

Siber güvenlik firması tarafından belgelenen önceki saldırılarda, kötü amaçlı yüklere bağlantılar içeren kimlik avı e-postaları kullanıldı ve bu durum, bir kolluk kuvvetleri operasyonunun ardından altyapısı geçen yılın başında devre dışı bırakılan NetWire uzaktan erişim truva atının (RAT) konuşlandırılmasıyla sonuçlandı.

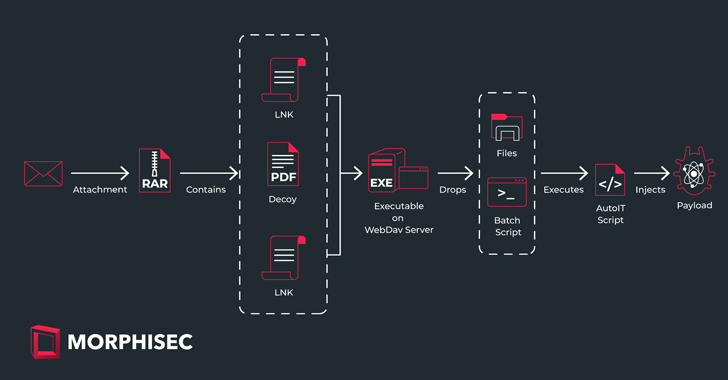

Morphisec tarafından gözlemlenen yeni saldırı zinciri, çıkarıldığında iki LNK dosyası ve bir sahte PDF belgesi içeren, ikincisinin bir video konferansa davet olduğunu iddia eden ve alıcıları bu belgeye tıklamaya teşvik eden bir RAR arşiv ekinin kullanımını içeriyor. Toplantı gündemini ve e-posta dağıtım listesini almak için LNK dosyalarını kullanın.

LNK dosyalarından herhangi birinin açılması, WebDAV sunucusunda barındırılan bir ikili dosyanın yürütülmesini tetikler ve bu da gizlenmiş bir Windows toplu komut dosyasının başlatılmasına yol açar. Komut dosyası, sonuçta son veriyi enjekte eden ve aynı zamanda güvenlik yazılımı ve analiz girişimlerini atlayan bir AutoIt komut dosyasını çalıştıracak şekilde tasarlanmıştır.

“Bu yürütülebilir dosya, daha önce bilinen bir şifreleyicinin parçası olan, kendi kendine açılan bir NSIS arşividir. CypherITOsipov şunları söyledi: “Orijinal CypherIT şifreleyici artık satılmasa da, birkaç hack forumunda gözlemlendiği gibi mevcut çalıştırılabilir dosya bunun bir çeşididir.”

Kampanyanın nihai hedefi, ticari RAT’leri ve Rhadamanthys ve Ozone RAT gibi bilgi çalan kötü amaçlı yazılımları sunmaktır.

Osipov, “Yapışkan Kurtadam grubunun belirli bir ulusal kökenine işaret eden kesin bir kanıt olmasa da, jeopolitik bağlam, Ukrayna yanlısı bir siber casusluk grubu veya hacktivistlerle olası bağlantıları öne sürüyor, ancak bu atıf belirsizliğini koruyor” dedi.

Bu gelişme, BI.ZONE’un kod adı verilen bir faaliyet kümesini ortaya çıkarmasıyla ortaya çıktı. Safir Kurt Adam Popüler açık kaynaklı SapphireStealer’ın bir kolu olan Amethyst kullanılarak Rusya’nın eğitim, üretim, BT, savunma ve havacılık mühendisliği sektörlerine yönelik 300’den fazla saldırının arkasında bu saldırının olduğu atfediliyor.

Rus şirketi, Mart 2024’te ayrıca şu şekilde adlandırılan kümeleri de ortaya çıkardı: Kabarık Kurt Ve Gizemli Kurtadam Remote Utilities, XMRig madenci, WarZone RAT ve RingSpy adlı özel bir arka kapıyı dağıtmak için hedef odaklı kimlik avı tuzakları kullananlar.

“RingSpy arka kapısı, bir saldırganın komutları uzaktan yürütmesine, sonuçlarını almasına ve ağ kaynaklarından dosya indirmesine olanak tanır” dedi. “Arka kapı [command-and-control] Sunucu bir Telegram botudur.”