Siber güvenlik araştırmacıları, More_eggs kötü amaçlı yazılımını özgeçmiş gibi göstererek dağıtan bir kimlik avı saldırısı tespit etti; bu teknik, ilk olarak iki yıldan fazla bir süre önce tespit edilmişti.

Başarısız olan saldırı, Mayıs 2024’te endüstriyel hizmetler sektöründe faaliyet gösteren isimsiz bir şirketi, Kanadalı siber güvenlik firması eSentire’yi hedef alıyordu. açıklandı geçen hafta.

“Özellikle hedeflenen kişi, tehdit aktörü tarafından iş başvurusunda bulunan kişi olduğunu düşünerek aldatılan ve yükleyiciyi indirmeleri için onları web sitelerine yönlendiren bir işe alım uzmanıydı” dedi.

Altın Tavuklar (diğer adıyla Venom Spider) olarak bilinen bir tehdit aktörünün işi olduğuna inanılan More_eggs, hassas bilgileri toplayabilen modüler bir arka kapıdır. Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) modeli kapsamında diğer suç aktörlerine sunulmaktadır.

Geçen yıl eSentire, operasyonu yürüttüğü söylenen iki kişinin (Montreal’den Chuck ve Jack) gerçek dünyadaki kimliklerini ortaya çıkardı.

En son saldırı zinciri, kötü niyetli aktörlerin LinkedIn iş ilanlarına sahte bir özgeçmiş indirme sitesine bağlantı vererek yanıt vermesini ve bunun sonucunda kötü amaçlı bir Windows Kısayol dosyasının (LNK) indirilmesini içeriyor.

Daha önceki More_eggs etkinliğinin LinkedIn’deki profesyonelleri, kötü amaçlı yazılımı indirmeleri için kandırmak amacıyla silahlı iş teklifleriyle hedef aldığını belirtmekte fayda var.

eSentire, “Günler sonra aynı URL’ye gitmek, kişinin özgeçmişinin herhangi bir yönlendirme veya indirme belirtisi olmadan düz HTML olarak sonuçlanmasıyla sonuçlanıyor” dedi.

LNK dosyası daha sonra ie4uinit.exe adı verilen meşru bir Microsoft programından yararlanarak kötü amaçlı bir DLL almak için kullanılır; ardından kalıcılık oluşturmak, virüslü ana bilgisayar hakkında veri toplamak ve ek yükleri bırakmak için regsvr32.exe kullanılarak kitaplık yürütülür. JavaScript tabanlı More_eggs arka kapısı.

eSentire, “More_eggs kampanyaları hala aktif ve operatörleri, belirli bir pozisyona başvurmak isteyen iş başvurusunda bulunanlar gibi görünmek ve mağdurları (özellikle işe alım görevlilerini) kötü amaçlı yazılımlarını indirmeye ikna etmek gibi sosyal mühendislik taktiklerini kullanmaya devam ediyor.” dedi.

“Ek olarak, MaaS teklifini kullanan more_eggs gibi kampanyalar, tipik malspam dağıtım ağlarına kıyasla seyrek ve seçici görünüyor.”

Bu gelişme, siber güvenlik firmasının Vidar Stealer’ı dağıtmak için KMSPico Windows aktivatör aracı için sahte web siteleri kullanan bir arabadan indirme kampanyasının ayrıntılarını da ortaya çıkarmasıyla ortaya çıktı.

“Kmspico[.]ws sitesi Cloudflare Turnikesinin arkasında barındırılıyor ve son ZIP paketini indirmek için insan girişi (kod girme) gerekiyor.” eSentire kayıt edilmiş. “Bu adımlar meşru bir uygulama indirme sayfası için olağandışıdır ve sayfayı ve son yükü otomatik web tarayıcılarından gizlemek için yapılır.”

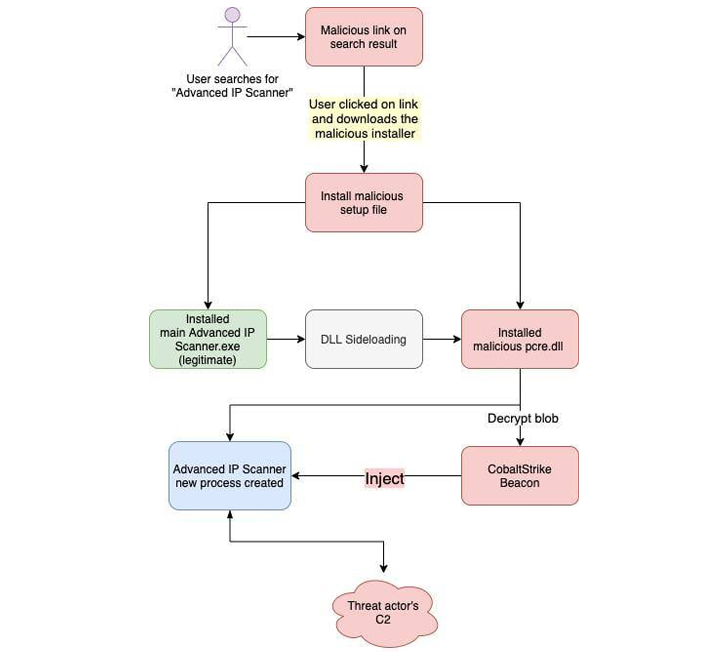

Benzer sosyal mühendislik kampanyaları, Cobalt Strike ve Trustwave SpiderLabs’ı dağıtmak için Gelişmiş IP Tarayıcı gibi yasal yazılımları taklit eden benzer siteler de oluşturdu. söz konusu geçen hafta.

Bu aynı zamanda, kimlik bilgilerini ve tek kullanımlık şifreleri (OTP’ler) çalmak amacıyla Avrupa Birliği’ndeki bankacılık müşterilerini ayırmak için kullanılan V3B adlı yeni bir kimlik avı kitinin ortaya çıkmasının da ardından geliyor.

Dark web ve özel bir Telegram kanalı aracılığıyla Hizmet Olarak Kimlik Avı (PhaaS) modeli aracılığıyla ayda 130 ila 450 ABD Doları arasında bir fiyata sunulan kitin Mart 2023’ten bu yana aktif olduğu söyleniyor. 54’ten fazla bankayı destekleyecek şekilde tasarlandı. Avusturya, Belçika, Finlandiya, Fransa, Almanya, Yunanistan, İrlanda, İtalya, Lüksemburg ve Hollanda’da bulunmaktadır.

V3B’nin en önemli yönü, bölgedeki çevrimiçi bankacılık ve e-ticaret sistemlerinde yaygın olan çeşitli kimlik doğrulama ve doğrulama süreçlerini taklit etmek için özelleştirilmiş ve yerelleştirilmiş şablonlar içermesidir.

Ayrıca mağdurlarla gerçek zamanlı etkileşime geçmek ve OTP’lerini almak için gelişmiş yeteneklerle birlikte gelir. FotoTAN kodları kullanmanın yanı sıra bir QR kodu giriş girişi gerçekleştirme (aka QRLJacking) WhatsApp gibi QR kodları aracılığıyla oturum açmaya izin veren hizmetlere saldırı.

Resecurity, “O zamandan beri Avrupalı finans kurumlarını hedef almaya odaklanmış bir müşteri tabanı oluşturdular.” söz konusu. “Şu anda yüzlerce siber suçlunun bu kiti dolandırıcılık yapmak için kullandığı ve mağdurların banka hesaplarını boş bıraktığı tahmin ediliyor.”