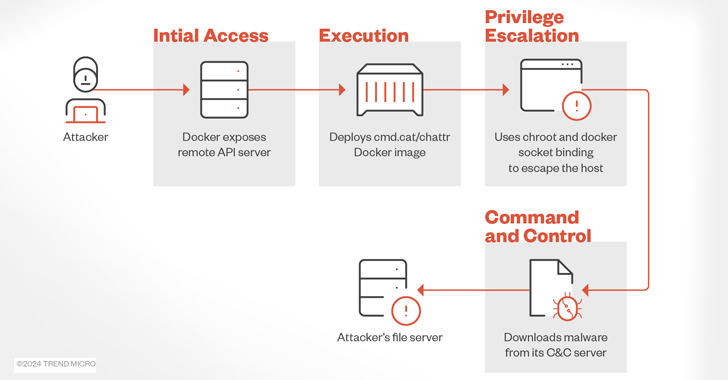

Tehdit aktörü olarak bilinen Komando Kedisi finansal kazanç elde etmek amacıyla kripto para madencilerini dağıtmak için zayıf güvenlikli Docker örneklerinden yararlanan, devam eden bir cryptojacking saldırı kampanyasıyla ilişkilendirildi.

Trend Micro araştırmacıları Sunil Bharti ve Shubham Singh, “Saldırganlar, yükü kendi komuta ve kontrol (C&C) altyapılarından alan cmd.cat/chattr liman işçisi görüntü kapsayıcısını kullandılar.” söz konusu Perşembe analizinde.

Adını zararsız bir konteyner oluşturmak için açık kaynaklı Commando projesinden yararlanan Commando Cat, ilk kez bu yılın başlarında Cado Security tarafından belgelendi.

Saldırılar, yanlış yapılandırılmış Docker uzak API sunucularının cmd.cat/chattr adlı bir Docker görüntüsünü dağıtmak üzere hedeflenmesiyle karakterize edilir; bu görüntü daha sonra bir kapsayıcıyı başlatmak ve chroot komutunu kullanarak sınırlarını aşmak ve erişim kazanmak için temel olarak kullanılır. ana bilgisayar işletim sistemine.

Son adım, kötü amaçlı madenci ikili dosyasının bir C&C sunucusundan (“leetdbs.anondns) curl veya wget komutunu kullanarak alınmasını gerektirir.[.]net/z”) bir kabuk komut dosyası aracılığıyla. İkilinin, Kaiten (diğer adıyla Tsunami) kötü amaçlı yazılımını temel alan açık kaynaklı bir IRC botu olan ZiggyStarTux olduğundan şüpheleniliyor.

Araştırmacılar, “Bu saldırı kampanyasının önemi, kripto korsanlık komut dosyalarını tehlikeye atılmış sistemlere dağıtmak için Docker görüntülerini kullanmasıdır” dedi. “Bu taktik, saldırganların güvenlik yazılımı tarafından tespit edilmekten kaçınırken Docker yapılandırmalarındaki güvenlik açıklarından yararlanmasına olanak tanıyor.”

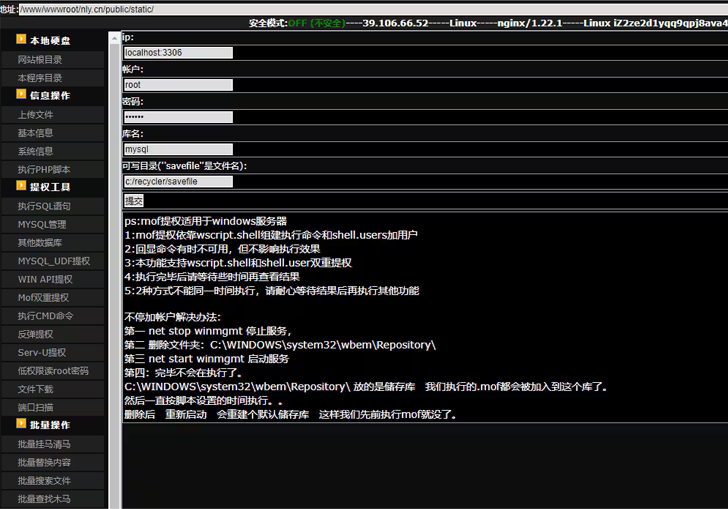

Açıklama, Akamai’nin ThinkPHP uygulamalarındaki yıllardır süren güvenlik kusurlarını (örn. CVE-2018-20062 Ve CVE-2019-9082) Çince konuşan şüpheli bir tehdit aktörü tarafından 17 Ekim 2023’ten bu yana devam eden bir kampanyanın parçası olarak Dama adlı bir web kabuğu sunmak için kullanılıyor.

Akamai araştırmacıları Ron Mankivsky ve Maxim Zavodchik, “Bu istismar, ilk başta yer kazanmak için ele geçirilen başka bir ThinkPHP sunucusundan ek gizlenmiş kod almaya çalışıyor.” söz konusu. “Sistemden başarıyla yararlandıktan sonra saldırganlar, sunucuya kalıcı erişimi sürdürmek için Dama adında Çince bir web kabuğu yükleyecek.”

Web kabuğu, sistem verilerini toplamak, dosyaları yüklemek, ağ bağlantı noktalarını taramak, ayrıcalıkları yükseltmek ve dosya sisteminde gezinmek için çeşitli gelişmiş yeteneklerle donatılmıştır; bunlardan ikincisi, tehdit aktörlerinin dosya düzenleme, silme ve zaman damgası değişikliği gibi işlemleri gerçekleştirmesine olanak tanır. kafa karıştırıcı amaçlar.

Araştırmacılar, “Çince konuşan bir düşman tarafından gerçekleştirilen son saldırılar, saldırganların gelişmiş kurban kontrolü için tasarlanmış tam donanımlı bir web kabuğu kullanma eğilimini vurguluyor” dedi. “İlginç bir şekilde, hedeflenen müşterilerin tümü ThinkPHP kullanmıyordu, bu da saldırganların ayrım gözetmeksizin geniş bir sistem yelpazesini hedef alıyor olabileceğini gösteriyor.”