Tehdit aktörleri, meşru ve ticari olarak temin edilebilen paketleyici yazılımlarını giderek daha fazla kötüye kullanıyor: Kutulu Uygulama uzaktan erişim truva atları ve bilgi hırsızları gibi kötü amaçlı yazılımların tespitinden kaçınmak ve dağıtmak için.

Check Point güvenlik araştırmacısı Jiri Vinopal, “Atfedilen kötü amaçlı örneklerin çoğunluğu finansal kurumları ve devlet endüstrilerini hedef aldı” dedi. söz konusu bir analizde.

İsrailli siber güvenlik firması, BoxedApp ile paketlenen ve Google’ın sahibi olduğu VirusTotal kötü amaçlı yazılım tarama platformuna gönderilen örneklerin hacminin Mayıs 2023 civarında bir artışa tanık olduğunu ve eser gönderimlerinin çoğunlukla Türkiye, ABD, Almanya, Fransa ve Rusya’dan geldiğini ekledi.

Bu şekilde dağıtılan kötü amaçlı yazılım aileleri arasında Agent Tesla, AsyncRAT, LockBit, LodaRAT, NanoCore, Neshta, NjRAT, Quasar RAT, Ramnit, RedLine, Remcos, RevengeRAT, XWorm ve ZXShell yer alıyor.

Paketleyiciler kendiliğinden açılan arşivler Bunlar genellikle yazılımı bir araya getirmek ve küçültmek için kullanılır. Ancak yıllar geçtikçe bu tür araçlar, tehdit aktörleri tarafından, analize direnme amacıyla yüklerine başka bir gizleme katmanı eklemek üzere yeniden tasarlandı.

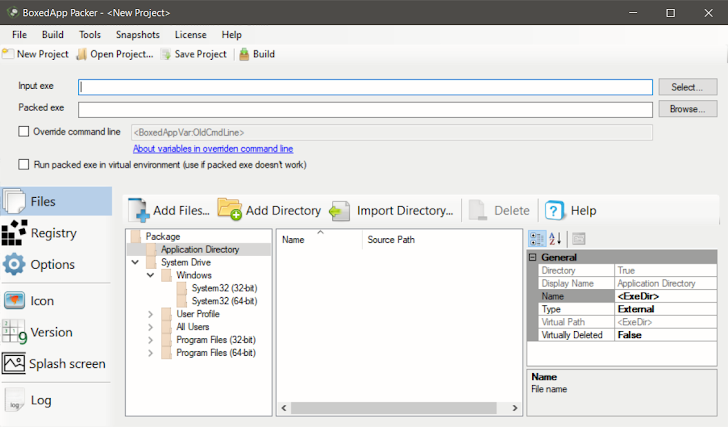

BoxedApp Packer ve BxILMerge gibi BoxedApp ürünlerinin kötüye kullanımındaki ani artış, onu uç nokta güvenlik yazılımı tarafından tespit edilmeden kötü amaçlı yazılım dağıtmak isteyen saldırganlar için cazip bir seçenek haline getiren bir dizi avantaja bağlanıyor.

BoxedApp Packer hem yerel hem de .NET PE’leri paketlemek için kullanılabilirken BxILMerge – buna benzer ILMerge – yalnızca .NET uygulamalarını paketlemek içindir.

Bununla birlikte, kötü amaçlı olmayanlar da dahil olmak üzere BoxedApp paketli uygulamaların, kötü amaçlı yazılımdan koruma motorları tarafından tarandığında yüksek yanlış pozitif (FP) tespit oranına sahip olduğu bilinmektedir.

Vinopal, “Kötü amaçlı yüklerin paketlenmesi, saldırganların bilinen tehditlerin tespitini azaltmasına, analizlerini güçlendirmesine ve BoxedApp SDK’nın (örneğin, Sanal Depolama) gelişmiş yeteneklerini sıfırdan geliştirmeye gerek kalmadan kullanmasına olanak sağladı.” dedi.

“BoxedApp SDK’nın kendisi, en gelişmiş özelliklerden yararlanan ve statik algılamayı önleyecek kadar çeşitliliğe sahip özel, benzersiz bir paketleyici oluşturmak için alan açıyor.”

Agent Tesla, FormBook, LokiBot, Remcos, XLoader gibi kötü amaçlı yazılım aileleri de Nullsoft Komut Dosyalı Kurulum Sistemini kullanan NSIXloader kod adlı yasa dışı bir paketleyici kullanılarak yayıldı (NSIS). Çeşitli yükleri sunmak için kullanılması, onun karanlık ağda metalaştırıldığı ve paraya dönüştürüldüğü anlamına geliyor.

Güvenlik araştırmacısı Alexey Bukhteyev, “Siber suçluların NSIS kullanmasının avantajı, ilk bakışta meşru yükleyicilerden ayırt edilemeyecek örnekler oluşturmalarına olanak sağlamasıdır.” söz konusu.

“NSIS sıkıştırmayı kendi başına gerçekleştirdiğinden, kötü amaçlı yazılım geliştiricilerinin sıkıştırma ve sıkıştırmayı açma algoritmaları uygulamasına gerek kalmıyor. NSIS’in komut dosyası oluşturma yetenekleri, bazı kötü amaçlı işlevlerin komut dosyası içine aktarılmasına izin vererek analizi daha karmaşık hale getiriyor.”

Bu gelişme, QiAnXin XLab ekibinin, Winnti ve DarkMosquito da dahil olmak üzere çok sayıda tehdit aktörü tarafından Linux sistemlerini hedeflemek için kullanılan Kiteshield kod adlı başka bir paketleyicinin ayrıntılarını ortaya çıkarmasıyla gerçekleşti.

XLab araştırmacıları “Kiteshield, Linux’ta x86-64 ELF ikili dosyaları için bir paketleyici/koruyucudur” söz konusu. “Kiteshield, ELF ikili dosyalarını birden çok şifreleme katmanıyla sarıyor ve bunlara, paketlenmiş ikili dosyanın şifresini çözen, eşleştiren ve tamamen kullanıcı alanında çalıştıran yükleyici kodunu enjekte ediyor.”