Rus kuruluşları, Decoy Dog adlı kötü amaçlı yazılımın Windows sürümünü yaydığı tespit edilen siber saldırıların hedefi oluyor.

Siber güvenlik şirketi Positive Technologies, faaliyet kümesini Lahat Operasyonu adı altında izliyor ve bunu, Lahat adı verilen gelişmiş kalıcı tehdit (APT) grubuna atfediyor. Cehennem Avcıları.

Güvenlik araştırmacıları Aleksandr Grigorian ve Stanislav Pyzhov, “Hellhounds grubu seçtikleri kuruluşların güvenliğini ihlal ediyor ve ağlarında bir yer ediniyor, yıllarca fark edilmeden kalıyor.” söz konusu. “Bunu yaparken grup, savunmasız web hizmetlerinden güvenilir ilişkilere kadar birincil uzlaşma vektörlerinden yararlanıyor.”

HellHounds, firma tarafından ilk kez Kasım 2023’ün sonlarında, isimsiz bir enerji şirketinin Decoy Dog truva atıyla uzlaşmasının ardından belgelendi. Bugüne kadar Rusya’da BT şirketleri, hükümetler, uzay endüstrisi firmaları ve telekom sağlayıcıları da dahil olmak üzere 48 kurbanın ele geçirildiği doğrulandı.

Tehdit aktörünün en az 2021’den bu yana Rus şirketlerini hedef aldığını ve kötü amaçlı yazılımın geliştirilmesinin Kasım 2019’a kadar devam ettiğini gösteren kanıtlar mevcut.

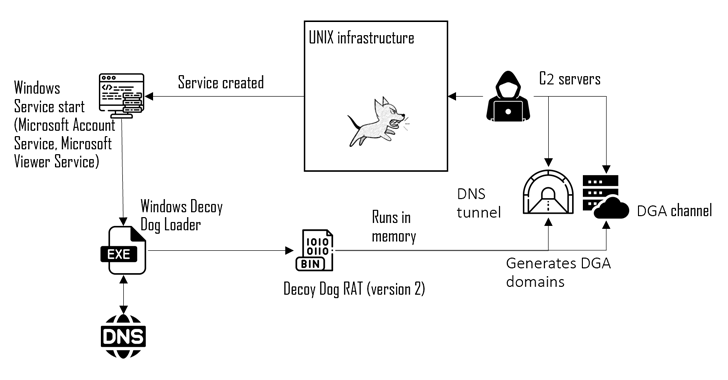

Açık kaynağın özel bir çeşidi olan Decoy Dog hakkında ayrıntılar Yavru RATNisan 2023’te Infoblox, kötü amaçlı yazılımın, virüslü ana bilgisayarları uzaktan kontrol etmek amacıyla komut ve kontrol (C2) sunucusuyla iletişim için DNS tüneli kullandığını ortaya çıkardığında ortaya çıktı.

Kötü amaçlı yazılımın dikkate değer bir özelliği, kurbanları bir denetleyiciden diğerine taşıyarak tehdit aktörlerinin ele geçirilen makinelerle iletişimi sürdürmesine ve uzun süre gizli kalmasına olanak sağlamasıdır.

Infoblox bir Windows sürümünün olasılığını ima etse de, gelişmiş araç kitini içeren saldırılar esas olarak Rusya ve Doğu Avrupa ile sınırlıydı; yalnızca Linux sistemlerini ele almaya bile gerek yok.

Infoblox, Temmuz 2023’te “Kodda Windows’a yapılan atıflar, yeni Decoy Dog özelliklerini içeren güncellenmiş bir Windows istemcisinin varlığına işaret ediyor, ancak mevcut örneklerin tümü Linux’u hedef alıyor” dedi.

Positive Technologies’in en son bulguları, Windows için Decoy Dog’un aynı sürümünün varlığını doğruluyor; bu sürüm, görev açısından kritik ana bilgisayarlara, yükün şifresini çözecek anahtarı almak için özel bir altyapı kullanan bir yükleyici aracılığıyla teslim ediliyor.

Daha ileri analizler, HellHounds’un başka bir açık kaynaklı programın değiştirilmiş bir versiyonunu kullandığını ortaya çıkardı. 3yılan Linux çalıştıran ana bilgisayarlarda kimlik bilgileri almak için.

Positive Technologies, en az iki olayda saldırganın, güvenliği ihlal edilmiş Secure Shell (SSH) oturum açma kimlik bilgilerini kullanan bir yüklenici aracılığıyla kurbanların altyapısına ilk erişimi elde etmeyi başardığını söyledi.

Araştırmacılar, “Saldırganlar, Rusya’da bulunan kritik organizasyonların içinde varlıklarını uzun süre koruyabildiler” dedi.

“Hemen hemen tüm Hellhounds araç seti açık kaynaklı projelere dayalı olmasına rağmen, saldırganlar, kötü amaçlı yazılım savunmasını atlatmak ve güvenliği ihlal edilmiş kuruluşlar içinde uzun süreli gizli varlık sağlamak için onu değiştirerek oldukça iyi bir iş çıkardılar.”