Arkasındaki tehdit aktörleri Kırmızı kuyruk Kripto para madenciliği kötü amaçlı yazılımı, Palo Alto Networks güvenlik duvarlarını etkileyen, yakın zamanda açıklanan bir güvenlik kusurunu istismar cephaneliğine ekledi.

Web altyapısı ve güvenlik şirketi Akamai’nin bulgularına göre, araç setine PAN-OS güvenlik açığının eklenmesi, artık yeni anti-analiz teknikleri içeren kötü amaçlı yazılıma yönelik güncellemelerle tamamlandı.

Güvenlik araştırmacıları Ryan Barnett, Stiv Kupchik ve Maxim Zavodchik, teknik bir raporda şunları söyledi: “Saldırganlar, artan operasyonel ve finansal maliyetlere rağmen madencilik sonuçları üzerinde daha fazla kontrol sağlamak için özel kripto madencilik havuzları kullanarak ileriye doğru bir adım attılar.” rapor The Hacker News ile paylaşıldı.

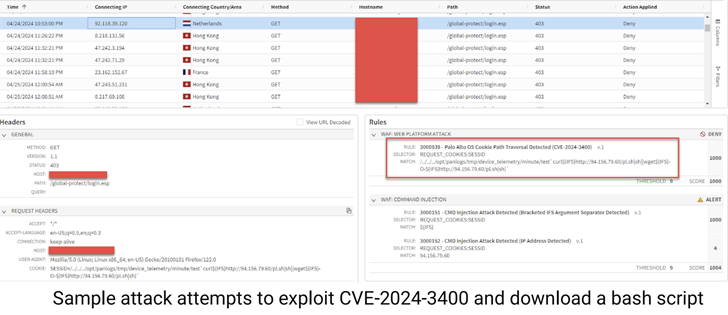

Akamai tarafından keşfedilen bulaşma dizisi, PAN-OS’te CVE-2024-3400 (CVSS puanı: 10,0) olarak izlenen ve kimliği doğrulanmamış bir saldırganın güvenlik duvarında kök ayrıcalıklarıyla rastgele kod yürütmesine olanak tanıyan, artık yama uygulanmış bir güvenlik açığından yararlanıyor.

Başarılı bir yararlanmanın ardından, harici bir etki alanından bir bash kabuk betiğini almak ve çalıştırmak için tasarlanmış komutların yürütülmesi gelir; bu komut, CPU mimarisine dayalı olarak RedTail yükünün indirilmesinden sorumludur.

RedTail’in diğer yayılım mekanizmaları, TP-Link yönlendiricilerindeki (CVE-2023-1389), ThinkPHP’deki (CVE-2018-20062), Ivanti Connect Secure’daki (CVE-2023-46805 ve CVE-2024-21887) bilinen güvenlik kusurlarının kötüye kullanılmasını içerir. ve VMWare Workspace ONE Erişim ve Kimlik Yöneticisi (CVE-2022-22954).

RedTail (önceki değeri) ilk belgelenen Kötü amaçlı yazılımı Unix tabanlı sistemlere dağıtmak için Log4Shell güvenlik açığından (CVE-2021-44228) yararlanan bir kampanyayla ilgili olarak Ocak 2024’te güvenlik araştırmacısı Patryk Machowiak tarafından.

Daha sonra Mart 2024’te Barracuda Networks açıklandı Mirai botnet çeşitlerini yüklemek için SonicWall (CVE-2019-7481) ve Visual Tools DVR’deki (CVE-2021-42071) kusurlardan yararlanan siber saldırıların ayrıntıları ve RedTail’i dağıtmak için ThinkPHP’deki eksiklikler.

Nisan ayında tespit edilen madencinin en son sürümü, yerleşik XMRig madencisini başlatmak için kullanılan şifrelenmiş bir madencilik yapılandırmasını içerdiğinden önemli güncellemeler içeriyor.

Dikkate değer bir diğer değişiklik ise kripto para cüzdanının bulunmaması, bu da tehdit aktörlerinin bir cüzdana geçiş yapmış olabileceğini gösteriyor. özel madencilik havuzu veya mali faydalardan yararlanmak için bir havuz vekili.

Araştırmacılar, “Yapılandırma aynı zamanda tehdit aktörlerinin madencilik operasyonunu mümkün olduğunca optimize etmeye çalıştığını gösteriyor, bu da kripto madenciliğine dair derin bir anlayışa işaret ediyor” dedi.

“2024’ün başlarında bildirilen önceki RedTail varyantından farklı olarak, bu kötü amaçlı yazılım, gelişmiş kaçınma ve kalıcılık teknikleri kullanıyor. Sürecinde hata ayıklayarak analizi engellemek için kendisini birden çok kez çatallıyor ve herhangi bir kötü amaçlı yazılım örneğini öldürüyor. [GNU Debugger] bulur.”

Akamai, RedTail’i yüksek seviyede cilaya sahip olarak tanımladı; bu, kripto para madencisi kötü amaçlı yazılım aileleri arasında yaygın olarak görülmeyen bir özellik.

Kripto para madenciliği kötü amaçlı yazılımının arkasında tam olarak kimin olduğu şu anda belli değil, ancak özel kripto madencilik havuzlarının kullanımı, finansal kazanç için geniş kapsamlı siber saldırılar düzenleme geçmişine sahip Kuzey Kore bağlantılı Lazarus Grubu tarafından kullanılan bir taktiği yansıtıyor. şirket kaydetti.

Araştırmacılar, “Özel bir kripto madenciliği operasyonunu yürütmek için gereken yatırımlar, personel, altyapı ve gizleme de dahil olmak üzere önemlidir” sonucuna vardı. “Bu gelişmişlik, ulus devlet destekli bir saldırı grubunun göstergesi olabilir.”