600.000’den fazla küçük ofis/ev ofisi (SOHO) yönlendiricisinin, kimliği belirsiz siber aktörler tarafından düzenlenen ve kullanıcıların internete erişimini engelleyen yıkıcı bir siber saldırının ardından tuğlalandığı ve çevrimdışına alındığı tahmin ediliyor.

25-27 Ekim 2023 tarihleri arasında gerçekleşen ve ABD’deki tek bir internet servis sağlayıcısını (ISP) etkileyen gizemli olaya kod adı verildi. Balkabağı Tutulması Lumen Technologies Black Lotus Labs ekibi tarafından. Özellikle ISP tarafından yayınlanan üç yönlendirici modelini etkiledi: ActionTec T3200, ActionTec T3260 ve Sagemcom.

Şirket, “Olayın 25-27 Ekim tarihleri arasında 72 saatlik bir süre içinde meydana geldiğini, virüslü cihazları kalıcı olarak çalışmaz hale getirdiğini ve donanım tabanlı bir değişim gerektirdiğini” belirtti. söz konusu teknik bir raporda.

Kesinti önemlidir; özellikle de zaman dilimi içinde tüm modemlerin %49’unun etkilenen ISP’nin otonom sistem numarasından (ASN) aniden kaldırılmasına yol açması nedeniyle.

ISP’nin adı açıklanmasa da kanıtlar onun Windstream olduğunu ve aynı dönemde kesinti yaşadığını gösteriyor. kullanıcılar ile rapor Etkilenen modemler tarafından “sabit kırmızı ışık” görüntüleniyor.

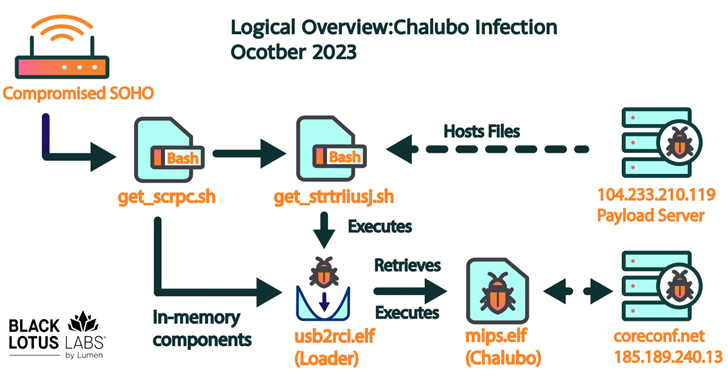

Şimdi, aylar sonra, Lumen’in analizi, adı verilen bir uzaktan erişim trojanını (RAT) ortaya çıkardı. Chalubo – ilk kez Ekim 2018’de Sophos tarafından belgelenen gizli bir kötü amaçlı yazılım – sabotajın sorumlusu olarak, düşman muhtemelen özel bir araç seti kullanmak yerine ilişkilendirme çabalarını karmaşıklaştırma çabasıyla bunu tercih etti.

Şirket, “Chalubo, tüm önemli SOHO/IoT çekirdekleri için tasarlanmış yüklere, DDoS saldırılarını gerçekleştirmek için önceden oluşturulmuş işlevselliğe sahip ve bota gönderilen herhangi bir Lua komut dosyasını çalıştırabiliyor” dedi. “Lua işlevinin kötü niyetli aktör tarafından yıkıcı yükü geri almak için kullanıldığından şüpheleniyoruz.”

Bununla birlikte, yönlendiricileri ihlal etmek için kullanılan tam başlangıç erişim yöntemi şu anda belirsiz olsa da, zayıf kimlik bilgilerinin kötüye kullanılması veya açıkta kalan bir yönetim arayüzünden yararlanılmış olabileceği teorik olarak öne sürülüyor.

Başarılı bir tutunma noktası elde ettikten sonra enfeksiyon zinciri, Chalubo’yu harici bir sunucudan alıp başlatmak üzere tasarlanmış bir yükleyicinin yolunu açan kabuk komut dosyalarını bırakmaya devam ediyor. Truva atının getirdiği yıkıcı Lua komut dosyası modülü bilinmiyor.

Kampanyanın dikkate değer bir yönü, tipik olarak belirli bir yönlendirici modelini veya ortak güvenlik açığını hedef alan diğerlerinin aksine, tek bir ASN’yi hedeflemesidir; bu da bunun arkasındaki motivasyonlar henüz belirlenmemiş olsa da, kasıtlı olarak hedef alınma olasılığını artırmaktadır.

Lumen, “Etkilenen birimlerin sayısı nedeniyle olay benzeri görülmemiş bir olaydı; hatırlayabildiğimiz hiçbir saldırı 600.000’den fazla cihazın değiştirilmesini gerektirmedi” dedi. “Ayrıca, bu tür bir saldırı daha önce yalnızca bir kez gerçekleşti; acidRain, aktif bir askeri istilanın habercisi olarak kullanıldı.”