Maksimum düzeyde bir güvenlik açığı açıklandı TP-Link Archer C5400X oyun yönlendiricisi Bu, özel hazırlanmış istekler göndererek duyarlı cihazlarda uzaktan kod yürütülmesine yol açabilir.

Şu şekilde izlenen güvenlik açığı: CVE-2024-503510.0 CVSS puanına sahiptir. Bu durum, 1_1.1.6 dahil ve öncesindeki yönlendirici donanım yazılımının tüm sürümlerini etkiler. Yama uygulandı sürüm 1_1.1.7 24 Mayıs 2024’te yayınlandı.

Alman siber güvenlik firması ONEKEY, “Kimliği doğrulanmamış uzak saldırganlar, bu kusurdan başarıyla yararlanarak, yükseltilmiş ayrıcalıklara sahip cihaz üzerinde keyfi komut yürütme elde edebilirler.” söz konusu Pazartesi günü yayınlanan bir raporda.

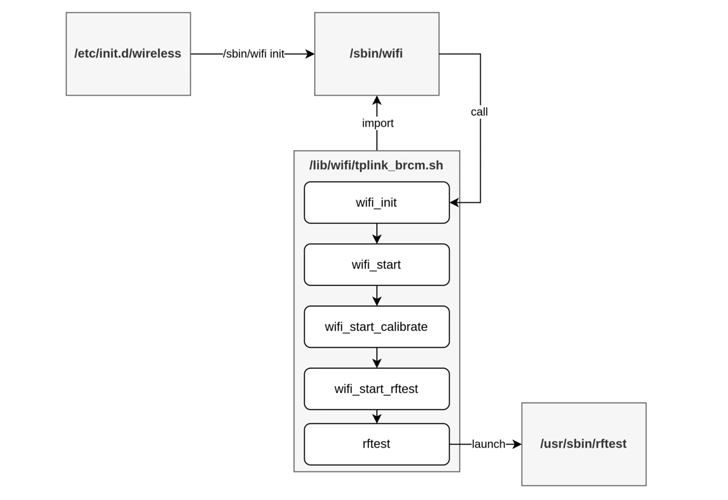

Sorun, başlangıçta başlatılan ve TCP bağlantı noktaları 8888, 8889 ve 8890’daki bir ağ dinleyicisini açığa çıkaran, böylece kimliği doğrulanmamış uzaktan bir saldırganın kod yürütmesine olanak tanıyan radyo frekansı testi “rftest” ile ilgili bir ikili dosyadan kaynaklanıyor.

Ağ hizmeti yalnızca ” ile başlayan komutları kabul edecek şekilde tasarlanmış olsa dawl” veya “nvram’ı alONEKEY, ; , & , veya | (örneğin, “wl;id;”) gibi kabuk meta karakterlerinden sonra bir komut enjekte edilerek kısıtlamanın önemsiz bir şekilde atlanabileceğini buldu.

TP-Link’in 1_1.1.7 Sürümü 20240510’da uyguladığı düzeltme, bu özel karakterleri içeren tüm komutları atarak güvenlik açığını giderir.

“TP-Link’te bir kablosuz cihaz yapılandırma API’si sağlama ihtiyacının hızlı veya ucuz bir şekilde yanıtlanması gerekiyor gibi görünüyor, bu da onların, yönlendirici içindeki istemcilerin yapılandırmanın bir yolu olarak kullanabileceği, ağ üzerinde sözde sınırlı bir kabuğu açığa çıkarmasıyla sonuçlandı. kablosuz cihazlar” dedi ONEKEY.

Açıklama, şirket tarafından Delta Electronics DVW W02W2 endüstriyel Ethernet yönlendiricilerindeki güvenlik kusurlarının da ortaya çıkmasından haftalar sonra geldi (CVE-2024-3871) ve Ligowave ağ donanımı (CVE-2024-4999) uzaktaki saldırganların yükseltilmiş ayrıcalıklarla uzaktan komut yürütmesine olanak tanıyabilir.

Cihazların artık aktif olarak bakımının yapılmaması nedeniyle bu kusurların yamalanmadan kaldığını belirtmekte fayda var; bu da kullanıcıların, kötüye kullanım potansiyelini azaltmak amacıyla yönetim arayüzlerinin açığa çıkmasını sınırlamak için yeterli adımları atmasını zorunlu kılıyor.