Kod adı daha önce görülmemiş Kuzey Koreli tehdit aktörü Aytaşı Karla karışık yağmuru Daha önce kötü şöhretli Lazarus Grubuyla ilişkilendirilen fidye yazılımları ve özel kötü amaçlı yazılımlarla yazılım ve bilgi teknolojisi, eğitim ve savunma sanayi temel sektörlerindeki bireyleri ve kuruluşları hedef alan siber saldırıların arkasında bu saldırıların olduğu atfediliyor.

Microsoft Tehdit İstihbaratı ekibi “Moonstone Sleet’in potansiyel hedeflerle etkileşime geçmek için sahte şirketler ve iş fırsatları kurduğu, yasal araçların truva atı haline getirilmiş sürümlerini kullandığı, kötü amaçlı bir oyun oluşturduğu ve yeni bir özel fidye yazılımı sunduğu gözlemleniyor.” söz konusu yeni bir analizde.

Ayrıca tehdit aktörünün, stratejik hedeflerine ulaşmak için diğer Kuzey Koreli tehdit aktörleri tarafından kullanılan denenmiş ve doğrulanmış teknikler ile benzersiz saldırı metodolojilerinin bir kombinasyonunu kullandığı da belirtildi.

Şimdiye kadar Redmond tarafından yeni ortaya çıkan Storm-1789 küme adı altında takip edilen düşmanın, ayrı bir altyapı yoluyla kendi farklı kimliğini oluşturmadan önce, başlangıçta Lazarus Grubu (diğer adıyla Diamond Sleet) ile güçlü taktiksel örtüşmeler sergileyen, devlete bağlı bir grup olduğu değerlendiriliyor. ve ticaret sanatı.

Lazarus ile benzerlikler arasında, ilk kez Ocak 2021’de güvenlik açığı araştırması ve geliştirme üzerinde çalışan güvenlik araştırmacılarını hedef alan bir kampanyayla bağlantılı olarak gözlemlenen Comebacker gibi bilinen kötü amaçlı yazılımlardan gelen kodun kapsamlı bir şekilde yeniden kullanılması yer alıyor.

Comebacker, ek yükleri almak üzere bir komuta ve kontrol (C2) sunucusuyla bağlantı kurmak için görünüşte zararsız Python ve npm paketlerine yerleştirerek Lazarus Grubu tarafından bu Şubat ayında kullanıma sunuldu.

Moonstone Sleet’in çeşitli hedeflerini desteklemek için, muhtemelen yaptırımların vurduğu ülke için yasadışı gelir elde etme veya kuruluşlara gizli erişim sağlama amacıyla birden fazla meşru şirkette yazılım geliştirme pozisyonlarında istihdam sağlamaya çalıştığı da biliniyor.

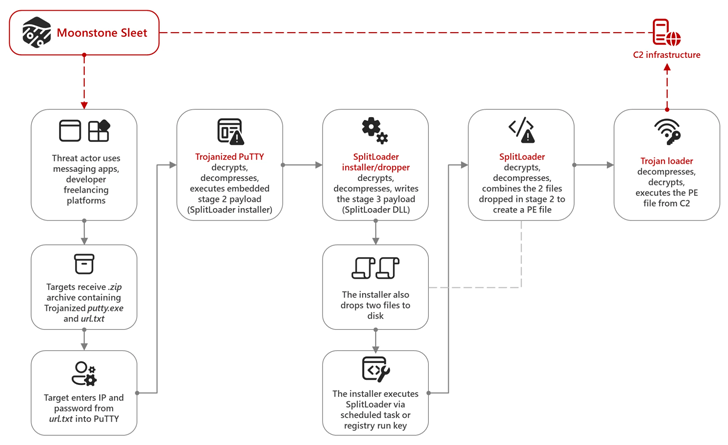

Ağustos 2023’te gözlemlenen saldırı zincirleri, LinkedIn ve Telegram’ın yanı sıra geliştirici serbest çalışma platformları aracılığıyla PuTTY’nin değiştirilmiş bir versiyonunun (Lazarus Grubu tarafından 2022 sonlarında Operasyon Rüya İşi kapsamında benimsenen bir taktik) kullanımını içeriyordu.

Microsoft, “Aktör genellikle hedeflere iki dosya içeren bir .ZIP arşivi gönderdi: putty.exe ve url.txt’nin truva atı haline getirilmiş bir sürümü, bu da bir IP adresi ve parola içeriyordu.” dedi. “Sağlanan IP ve şifre kullanıcı tarafından PuTTY uygulamasına girilirse, uygulama gömülü verinin şifresini çözer, ardından onu yükleyip çalıştırır.”

Truva atı haline getirilmiş PuTTY yürütülebilir dosyası, bir C2 sunucusundan alınan taşınabilir bir yürütülebilir dosyanın yürütülmesinden sorumlu olan bir Truva atı yükleyicisini sonuçta başlatmak için bir dizi ara aşamayı başlatan SplitLoader adlı özel bir yükleyiciyi bırakacak şekilde tasarlanmıştır.

Alternatif saldırı dizileri, LinkedIn veya serbest çalışan web siteleri aracılığıyla gönderilen kötü niyetli npm paketlerinin kullanılmasını gerektirdi; bu paketler genellikle sahte bir şirket gibi görünerek teknik beceri değerlendirmesi kisvesi altında kötü amaçlı bir npm paketini çağıran .ZIP dosyalarını gönderdi.

Bu npm paketleri, aktör tarafından kontrol edilen bir IP adresine bağlanacak ve SplitLoader’a benzer yükleri bırakacak veya Windows Yerel Güvenlik Yetkilisi Alt Sistem Hizmetinden kimlik bilgisi hırsızlığını kolaylaştıracak şekilde yapılandırılmıştır (LSASS) işlem.

Sahte paketler kullanan npm geliştiricilerinin hedeflenmesinin, daha önce Palo Alto Networks Birim 42 tarafından Bulaşıcı Röportaj (diğer adıyla DEV#POPPER) adı altında belgelenen bir kampanyayla ilişkilendirildiğini belirtmekte fayda var. Microsoft, etkinliği Storm-1877 adı altında takip ediyor.

Rogue npm paketleri aynı zamanda geçen yıl JumpCloud hack’ine karışan Jade Sleet (diğer adıyla TraderTraitor ve UNC4899) kod adlı Kuzey Kore bağlantılı başka bir grup için de kötü amaçlı yazılım dağıtım vektörü oldu.

Şubat 2024’ten bu yana Microsoft tarafından tespit edilen diğer saldırılarda, e-posta veya mesajlaşma platformları aracılığıyla hedeflere dağıtılan ve X’te sahte web siteleri ve hesaplar kurarak bir meşruiyet katmanı sağlayan DeTankWar (diğer adıyla DeFiTankWar, DeTankZone ve TankWarsZone) adlı kötü amaçlı bir tank oyunu kullanıldı. (eski adıyla Twitter).

Microsoft araştırmacıları, “Moonstone Sleet, hedeflerine genellikle mesajlaşma platformları veya e-posta yoluyla yaklaşıyor, kendisini yatırım veya geliştirici desteği arayan ve meşru bir blockchain şirketi kılığına giren veya sahte şirketler kullanan bir oyun geliştiricisi olarak sunuyor.” dedi.

“Moonstone Sleet, hedeflerle iletişim kurmak için CC Waterfall adlı sahte bir şirket kullandı. E-posta, oyunu blockchain ile ilgili bir proje olarak sundu ve mesajın gövdesinde yer alan oyunu indirme bağlantısıyla birlikte hedefe işbirliği yapma fırsatı sundu.”

Söz konusu oyun (“delfi-tank-unity.exe”), YouieLoad adı verilen ve belleğe sonraki aşamadaki verileri yükleyebilen ve ağ ve kullanıcı keşfi ile tarayıcı verilerinin toplanması için kötü amaçlı hizmetler oluşturabilen bir kötü amaçlı yazılım yükleyiciyle donatılmış olarak geliyor.

Moonstone Sleet’in sosyal mühendislik kampanyaları için yarattığı, özel bir alan adı, sahte çalışan kimlikleri ve sosyal medya hesaplarıyla tamamlanan bir diğer var olmayan şirket, işbirliği için olası hedeflere ulaşmak amacıyla meşru bir yazılım geliştirme şirketi kılığına giren StarGlow Ventures’tır. web uygulamaları, mobil uygulamalar, blockchain ve yapay zeka ile ilgili projelerde.

Ocak-Nisan 2024 arasında gerçekleşen bu kampanyanın sonu belirsiz olsa da, e-posta mesajlarının bir izleme pikseli ile gömülü olarak gelmesi, bunun bir güven oluşturma çalışmasının parçası olarak kullanılmış olabileceği ihtimalini artırıyor. alıcılardan hangisinin gelecekteki gelir yaratma fırsatları için e-postalarla etkileşime geçtiği.

Düşmanın cephaneliğindeki en son araç, Bitcoin olarak 6,6 milyon dolarlık fidye karşılığında Nisan 2024’te isimsiz bir savunma teknolojisi şirketine karşı kullanıldığı tespit edilen FakePenny adlı özel bir fidye yazılımı çeşididir.

Fidye yazılımı kullanımı, H0lyGh0st ve Maui gibi fidye yazılımı aileleriyle bilinen Lazarus şemsiyesi içinde faaliyet gösteren bir alt grup olan Andariel’in (diğer adıyla Onyx Sleet) taktik kitabından alınan başka bir taktiktir.

Redmond, tehdit aktörünün saldırılarına karşı savunma sağlamak için gerekli güvenlik önlemlerini almanın yanı sıra, Kuzey Koreli tehdit aktörlerinin yaygın kötü amaçlı operasyonlar yürütmek için yazılım tedarik zincirini zehirleme eğilimi göz önüne alındığında, yazılım şirketlerini tedarik zinciri saldırılarına karşı dikkatli olmaya çağırıyor.

Şirket, “Moonstone Sleet’in çeşitli taktikleri, yalnızca etkililikleri nedeniyle değil, aynı zamanda Kuzey Kore’nin siber hedeflerine ulaşmak için uzun yıllar süren faaliyetler boyunca diğer bazı Kuzey Koreli tehdit aktörlerinin taktiklerinden nasıl geliştikleri nedeniyle de dikkate değerdir” dedi.

Açıklama, Güney Kore’nin başta Lazarus Grubu olmak üzere kuzeydeki mevkidaşını 7 Ocak 2021’den 9 Şubat 2023’e kadar mahkeme ağından isimler, ikamet kayıt numaraları ve mali kayıtlar gibi 1.014 gigabayt veri ve belgeyi çalmakla suçlamasının ardından geldi. , Kore JoongAng Daily rapor edildi bu aydan daha erken.