Muhtemelen “kritik varlıklar” terimine aşinasınızdır.

Bunlar, şirketinizin BT altyapısında yer alan ve kuruluşunuzun işleyişi için gerekli olan teknoloji varlıklarıdır. Uygulama sunucuları, veritabanları veya ayrıcalıklı kimlikler gibi bu varlıklara herhangi bir şey olursa, bunun güvenlik duruşunuz açısından ciddi sonuçları olabilir.

Ancak her teknoloji varlığı kritik bir varlık olarak mı değerlendiriliyor?

Ayrıca her teknoloji varlığı bir işletme-kritik varlık?

Hayatımıza yönelik riskler hakkında gerçekte ne kadar bilgimiz var? işletme-kritik varlıklar?

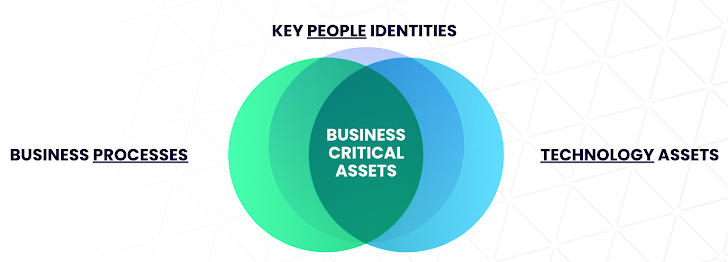

İş açısından kritik varlıklar, genel olarak işletmenizin temelini oluşturan teknoloji varlıklarıdır ve teknolojinin başarılı bir iş operasyonu için gereken 3 temel temelden yalnızca biri olduğunu hepimiz biliyoruz. Tam bir siber güvenlik yönetimine sahip olmak için kuruluşların şunları dikkate alması gerekir: 1) Teknoloji, 2) İş süreçleri ve 3) Kilit Kişiler. Bu 3 sütun bir araya geldiğinde kuruluşlar, iş açısından kritik varlıkları veya işletmenizin başarılı bir şekilde çalışması için gerekli olan varlıkları anlamaya başlayabilir.

İş Açısından Kritik Varlıklara Odaklanmanın Önemi

Bugün herkes her şeyi düzeltmenin mümkün olmadığını biliyor.

CVE’lerden yanlış yapılandırmalara, aşırı hoşgörülü kimliklere ve çok daha fazlasına kadar iyileştirilmesi gereken çok fazla sorun var. Bu durumda kuruluşlar “öncelikle çabalarımızı nereye odaklamalıyız?” sorusuna cevap veremez hale geliyor. Ve ilk olarak en önemli olanı düzeltmenin net bir yolu olmadığı için birçok kuruluş benim “siber güvenlik spreyi ve dua etme yaklaşımı” dediğim şeyi benimsiyor; gerçekte neyin önemli olduğunu veya gerçek iş etkisinin ne olduğunu bilmeden. Her şeyi düzeltmeye çalışırlar, bu da zaman, çaba ve kaynak israfına yol açar. (Her şeyi düzeltmenin tamamen imkansızlığı hakkında daha fazla bilgi edinmek istiyorsanız, son raporumuzu okumanızı öneririz. Maruziyet Yönetiminin Durumu 2024 – 40 milyon riske bakıldığında, risk yönetiminin ne kadar her zamankinden daha karmaşık olduğu vurgulanıyor.)

Aşağıdakileri keşfetmek için raporu indirin:

- Kuruluşları en büyük ihlal riskine maruz bırakan risk türlerine ilişkin temel bulgular.

- Şirket içi ve bulut ağları arasındaki saldırı yollarının durumu.

- 2023’te görülen en iyi saldırı teknikleri.

- En önemli şeylere nasıl odaklanılır ve kritik varlıklarınızın yüksek etkili maruz kalma riskleri nasıl düzeltilir?

Şans eseri, Gartner yakın zamanda aşağıdaki ifadeyle çabalarımızı nerede ve nasıl önceliklendireceğimizi görmemize yardımcı olabilecek yeni bir çerçeve, sürekli tehdide maruz kalma yönetimi veya CTEM çerçevesi yayınladı: “CISO’lar aşağıdakileri dikkate almalıdır: En kritik ve en kritik olanlar nelerdir? iş süreçleriyle ilgili olarak BT sistemlerini açığa çıkardı.” Bununla ilgili daha fazlasını okuyun Gartner’ın Tehditlere Maruz Kalmayı Yönetmeye Yönelik 2024 Stratejik Yol Haritası, Yazan: Pete Shoard) İşi etkileyen konulara odaklanmak bu nedenle önemlidir. Kaynakların ve çabaların daha iyi kullanılmasını sağlayarak kuruluşların daha etkili ve verimli olmasına yardımcı olur.

Önceki faydadan daha önemli olabilecek başka bir büyük avantaj mı? Güvenlik görevlilerinin, şirketinizin üst düzey liderliğini en çok ilgilendiren konularla uyumlu olmasını sağlar. Bu, daha iyi iletişim kurulmasına ve iş hedeflerinizle uyum sağlanmasına yol açarak, siber güvenliğin kuruluşun dijital ayak izini korumaktan çok daha fazlası olduğunu ve bunun yerine gerçek bir iş kolaylaştırıcı olduğunu göstermeye yardımcı olur. En önemli iş süreçlerinizin altında yatan teknoloji varlıklarını korumanızı ve korumanızı sağlar ve iş açısından kritik varlıklarınızla ilgili güçlü yatırım getirisi ile sürekli risk azaltımını garanti eder. Yönetim kurulunuz ve CEO’nuzla risk hakkında etkili bir şekilde nasıl iletişim kuracağınız hakkında daha fazla bilgi edinmek için e-kitabımıza göz atın. Riskin Yönetim Kuruluna RaporlanmasıBurada.

Keşfetmek için kılavuzu indirin:

- Raporlarken iletilmesi gereken önemli noktalar: Bugün nelerden taviz verilebilir?

- Bunun gerçekleşme olasılığı, olası etkisi ve içerdiği operasyonel risk nedir?

- 2023’te görülen en iyi saldırı teknikleri.

- XM Cyber, nedenselliği netleştirerek ve kurumsal kritik varlık riskine ilişkin tüm önemli soruları yanıtlayarak raporlamanıza yardımcı olacak eşsiz bir aracı nasıl sağlar?

İş Açısından Kritik Varlıklar Nasıl Korunur?

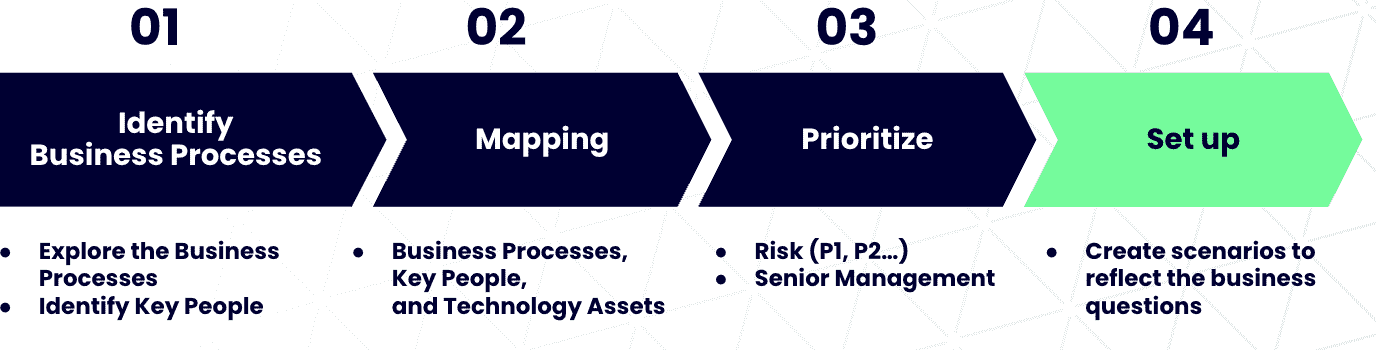

İş açısından kritik varlıklarınızı korumaya gelince 4 temel adım vardır:

Adım 1: İş Süreçlerinin Belirlenmesi

İş açısından kritik varlıklara odaklanmaktan bahsetmek çok güzel olsa da, gerçekte neyin iş açısından kritik olup neyin olmadığını nasıl bilebilirsiniz?

Şirketiniz uygun bir iş riski değerlendirmesi yapmamışsa, en önemli iş süreçlerini belirlemek zor olabilir. Risk yönetimi ekibinizden bu tür raporlar almak, en önemli iş etkenlerinizi ve dolayısıyla başlangıçta en büyük risk alanlarınızı anlamanıza çok yardımcı olacaktır.

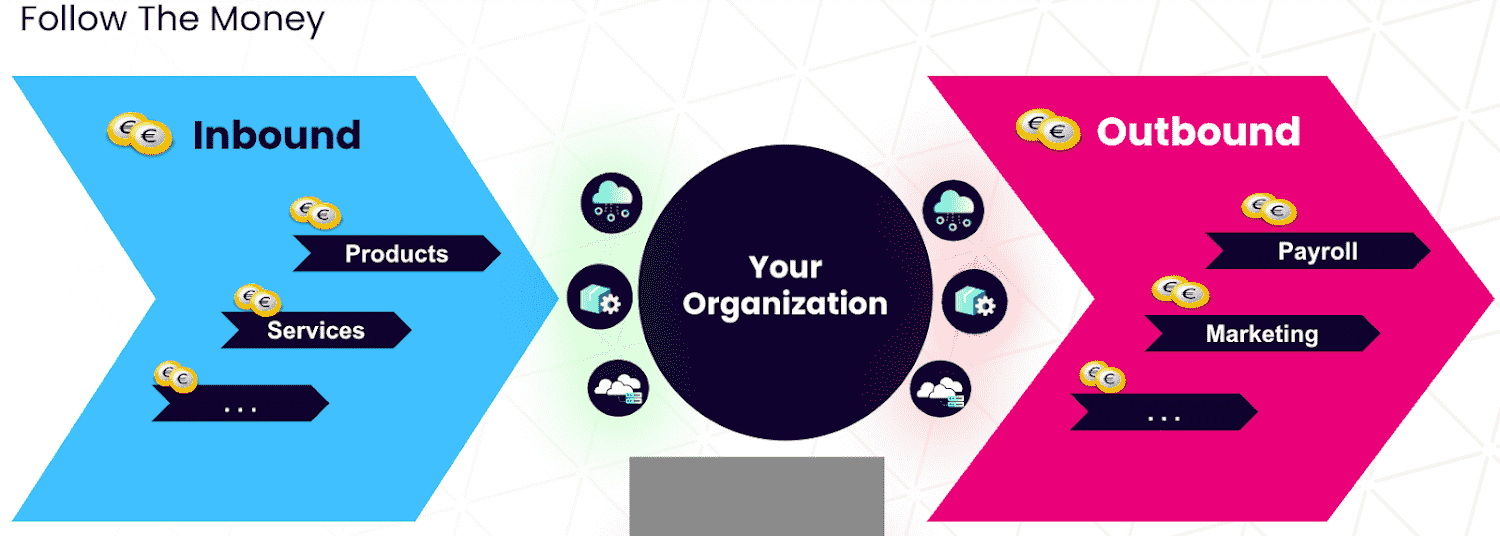

Diyelim ki bir süredir veya hiç risk değerlendirmesi yapmadınız. A) bunu yapmak kötü bir fikir değil ve B) her zaman iyi bir başlangıç olan diğer bir seçenek de “parayı takip et” yaklaşımını kullanmaktır:

- Şirketin nasıl gelir elde ettiği (gelen para akışı), örneğin: ürün, hizmet vb. satışından.

- Şirketin parayı nasıl harcadığı (giden para akışı), örneğin: operasyonel maliyetler, pazarlama vb. harcamalar.

Seçenek B, iş süreçlerinin ve bunların altında yatan ilgili teknolojilerin ilk keşfi olarak size çok iyi hizmet edecektir.

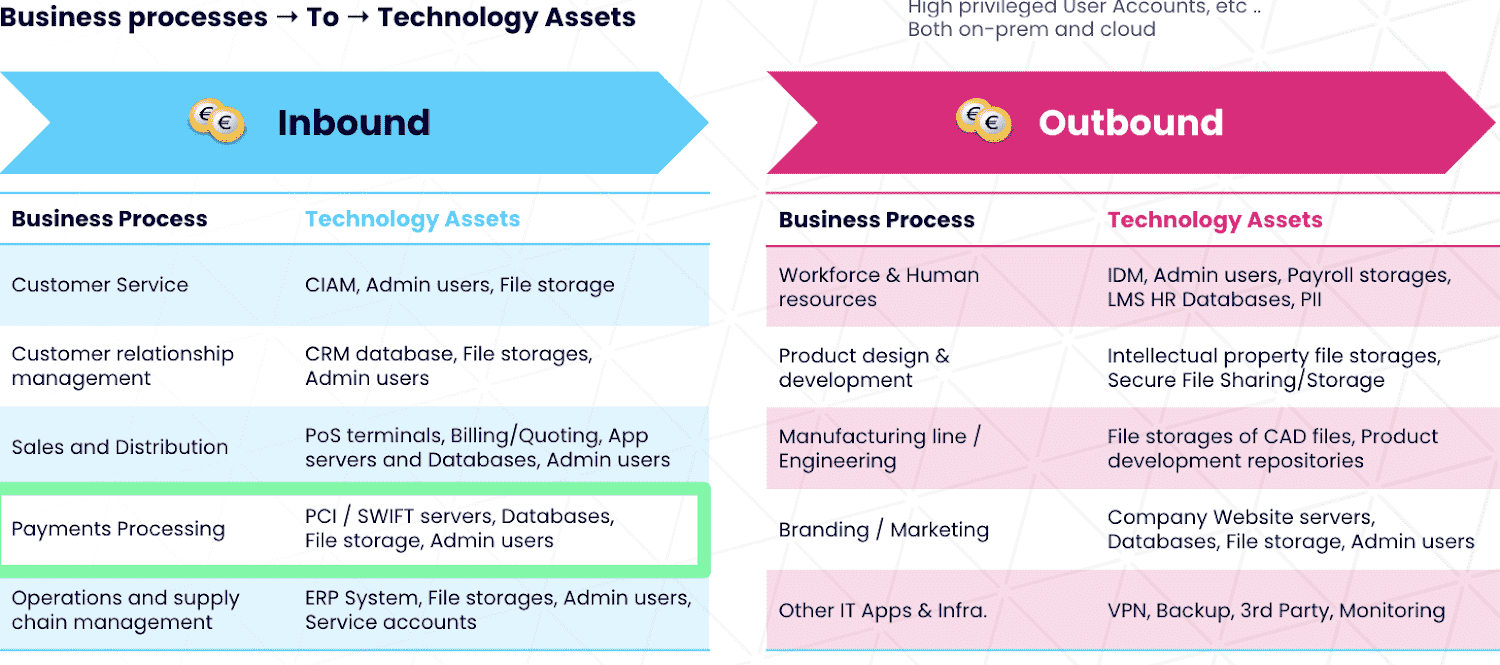

Adım 2: İş Süreçlerinden Teknoloji Varlıklarına Haritalama

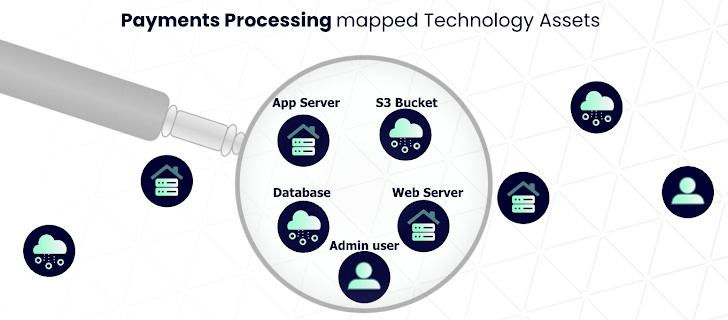

Artık en önemli iş süreçlerine ilişkin daha iyi bir görüşe sahip olduğunuza göre, her süreci uygulama sunucuları, veritabanları, güvenli dosya depoları, ayrıcalıklı kimlikler vb. dahil olmak üzere temeldeki teknoloji varlıklarıyla eşleştirmeye başlayabilirsiniz. Bunlar, iş açısından kritik varlıklarınız olacaktır!

En hassas verileri barındıran dosya depolarınızı iş açısından kritik varlıklar olarak değerlendirmenin iyi bir fikir olduğunu unutmayın. Bu belirli varlıkların tümünü hesaba kattıktan sonra, işletmenizin kârlılığını en çok neyin etkilediğini gerçekten anlamaya başlayabilirsiniz.

XM Cyber gibi bir çözüm kullanıyorsanız hem şirket içi hem de bulut ortamlarınız için Teknoloji Varlıklarınızın raporunu otomatik olarak alırsınız. Aksi takdirde bu, CMDB varlık yönetimi araçlarıyla, ITSM çözümleriyle, SIEM çözümünüzle başarılabilir veya umarım eski Excel elektronik tablolarında bir yerde belgelenir.

3. Adım: Önceliklendirme

Belirtildiği gibi her şeyi düzeltmek mümkün değil, bu da işimizi güvence altına almak için yapmayı planladığımız her şeye her zaman öncelik vermemiz gerektiği anlamına geliyor. Elimizde tüm mücevherlerimizin tam bir listesi olsa bile yine de her zaman “En önemli 3-5 iş alanı veya süreci nelerdir?” diye sormalıyız. Bu, risk yönetimi ekibiyle yakın çalışmanız ve bu tür bilgileri toplamanız gereken başka bir durumdur.

Ayrıca bir diğer önemli girdi şirketin kilit paydaşlarından gelecektir. Gartner’ın ifadesiyle “Üst düzey liderliğin öncelikleriyle uyumlu kapsamlar oluşturmak başarı için kritik öneme sahiptir.” Dolayısıyla, C-Seviyesi ve Yönetim Kurulu’nun neyi P1-“Oyun bitti” olarak değerlendirdiğini, P2-Yüksek etkinin ne olduğunu ve neyi P3-Düşük etki olarak değerlendirdiğini bilmek çok önemlidir.

4. Adım: Güvenlik önlemlerinin uygulanması

Harika! Bu noktada şirketinizin iş açısından kritik öneme sahip en önemli varlıkları hakkında yeterli bilgiye sahipsiniz – tebrikler! Artık güvenlik ekiplerinizi bunları güvence altına almak için harekete geçirmenin zamanı geldi. Bu, ilgili güvenlik bulgularının toplanmasını ve iyileştirme etkinliklerinin oluşturulmasını içerir. Ancak her şeyi düzeltmek imkansız olduğundan, nereden başlamalı ve çabalarınızın çoğunu nereye yatırmalısınız?

Genellikle Güvenlik Açığı Yönetimi çözümünüzden veya en son Pen-test sonuçlarından ilgili çıktıları toplayarak başlayabilirsiniz. BT altyapınızdaki riskler hakkında değerli bilgiler sağlayabilir ve şu anda öncelik vermeniz gereken, yine de büyük bir çaba gerektirebilecek iyileştirme etkinliklerinin başka bir listesini oluşturacaktır.

XM Cyber gibi bir çözüm kullanıyorsanız, şu avantajlardan yararlanacaksınız: Senaryo çerçeve.

Her Senaryo, iş açısından kritik varlıkların özel bir kapsamı üzerinde sürekli saldırı simülasyonları çalıştırır. Örneğin, önemli bir iş süreci “Ödeme İşleme” ise, Senaryoyu kullanarak şu iş sorusunu yanıtlayabilirsiniz: “Bir saldırgan, Ödeme İşleme iş sürecini tehlikeye atabilir mi?”. Her Senaryo yürütmesi, tüm iş açısından kritik varlıklara yönelik saldırı yolu bulgularını içeren bir risk puanı üretir. Ayrıca, çabalarınıza en yüksek yatırım getirisini sağlayan önerilen iyileştirme etkinliklerinin önceliklendirilmiş bir listesini alacaksınız.

Çözüm

Güvenlik ekipleri “Bir saldırgan, Ödeme İşleme iş sürecini tehlikeye atabilir mi?” gibi sorular sormak için çok zaman harcıyor. veya “En hassas CRM veritabanlarımızı, dosya depolarımızı ve Yönetici kullanıcılarımızı yeterince koruyor muyuz?”. İşletmenizi en çok neyin etkilediğini anlamadan, bu genellikle nafile bir çabadır.

Yukarıda özetlenen metodolojiyle, güvenlik programınızın etkinliğini azaltan spreyle ve dua et çabalarından uzaklaşabilir ve yalnızca teknoloji açısından değil, etki açısından da işletmeniz için en önemli olanı gerçek anlamda ele almaya başlayabilirsiniz. asıl işle olan ilişki hakkında.

İş açısından kritik varlıklara odaklanarak ekibiniz önemli ölçüde daha verimli ve etkili hale gelecektir; daha da iyisi, üst düzey yöneticilerinize ve Yönetim Kurulunuza onlar için en önemli şeyin aynı zamanda sizin de en büyük önceliğiniz olduğu sinyalini verecektir. Bu sinerji, işinizin başarılı bir şekilde yürütülmesinin reçetesi olan daha iyi iletişime ve önceliklerin daha iyi uyumlaştırılmasına olanak sağlayacaktır.

Not: Bu makale XM Cyber’deki Yaron Mazor Baş Müşteri Danışmanı tarafından ustalıkla yazılmıştır.