Siber güvenlik araştırmacıları, siber güvenliği kötüye kullanan kimlik avı kampanyalarına karşı uyarıyor Cloudflare Çalışanları Kullanıcıların Microsoft, Gmail, Yahoo! ve cPanel Webmail ile ilişkili kimlik bilgilerini toplamak için kullanılan kimlik avı sitelerine hizmet vermek.

Şeffaf kimlik avı veya ortadaki rakip (AitM) kimlik avı olarak adlandırılan saldırı yöntemi, “Cloudflare Çalışanlarını meşru bir giriş sayfası için ters proxy sunucusu olarak hareket etmek için kullanır ve kimlik bilgilerini yakalamak için kurban ile giriş sayfası arasındaki trafiği keser, çerezler ve jetonlar,” Netskope araştırmacısı Jan Michael Alcantara söz konusu bir raporda.

Son 30 gün içinde Cloudflare Çalışanları üzerinde gerçekleştirilen kimlik avı kampanyalarının çoğu, teknoloji, finansal hizmetler ve bankacılık sektörlerini kapsayan Asya, Kuzey Amerika ve Güney Avrupa’daki kurbanları hedef aldı.

Siber güvenlik firması, Cloudflare Workers tarafından barındırılan kimlik avı sayfalarına yönelik trafikteki artışın ilk olarak 2023’ün 2. çeyreğinde kaydedildiğini belirterek, farklı alan adlarının toplam sayısında bir artış gözlemlediğini ve 2023’ün 4. çeyreğinde 1.000’in biraz üzerindeyken, 1. çeyrekte yaklaşık 1.300’e sıçradığını belirtti. 2024.

Kimlik avı kampanyaları, HTML kaçakçılığı adı verilen bir teknikten yararlanıyor; bu teknik, güvenlik korumalarından kaçmak için istemci tarafında kötü amaçlı yükü bir araya getirmek için kötü amaçlı JavaScript kullanmayı içeriyor. Ayrıca, tehdit aktörlerinin hedeflenen sistemlere yönelik saldırıları dağıtmak ve yürütmek için kullandığı karmaşık stratejileri vurgulamaya da hizmet ediyor.

Bu durumda farklı olan, kötü amaçlı yükün, yeniden oluşturulan ve bir web tarayıcısında kullanıcıya gösterilen bir kimlik avı sayfası olmasıdır.

Kimlik avı sayfası, kurbanı sözde bir PDF belgesini görüntülemek için Microsoft Outlook veya Office 365 (şimdi Microsoft 365) ile oturum açmaya teşvik ediyor. Bunu yapmaları halinde Cloudflare Workers’ta barındırılan sahte oturum açma sayfaları, kimlik bilgilerini ve çok faktörlü kimlik doğrulama (MFA) kodlarını toplamak için kullanılır.

Michael Alcantara, “Kimlik avı sayfasının tamamı, açık kaynaklı Cloudflare AitM araç setinin değiştirilmiş bir sürümü kullanılarak oluşturuldu” dedi. “Kurban, saldırganın oturum açma sayfasına eriştiğinde saldırgan, web isteği meta verilerini toplar.”

“Kurban kimlik bilgilerini girdikten sonra meşru web sitesinde oturum açacak ve saldırgan yanıttaki belirteçleri ve çerezleri toplayacak. Ayrıca saldırgan, kurbanın oturum açtıktan sonra gerçekleştirdiği tüm ek etkinlikleri de görebilecek.”

Bir yük dağıtım mekanizması olarak HTML kaçakçılığı, modern savunmaları atlamak isteyen tehdit aktörleri tarafından giderek daha fazla tercih ediliyor ve bu sayede sahte HTML sayfalarının ve diğer kötü amaçlı yazılımların herhangi bir kırmızı bayrak çıkarmadan sunulması mümkün oluyor.

Huntress Labs tarafından vurgulanan bir örnekte, sahte HTML dosyası, aktör tarafından kontrol edilen bir alandan alınan meşru Microsoft kimlik doğrulama portalının iframe’ini enjekte etmek için kullanılıyor.

Güvenlik araştırmacısı Matt Kiely, “Bu, MFA’yı atlayan ortadaki rakip şeffaf proxy kimlik avı saldırısının özelliklerini taşıyor, ancak basit bir bağlantı yerine enjekte edilmiş bir iframe ile HTML kaçakçılığı yükü kullanıyor.” söz konusu.

Bir başka kampanya da Dikkat çekti Kullanıcıları sözde “ödeme kanıtı”nı barındıran bir URL’ye yönlendirmeden önce, kullanıcıların e-posta hesabı kimlik bilgilerini çalmak için PDF görüntüleyici oturum açma sayfaları gibi görünen HTML ekleri içeren fatura temalı kimlik avı e-postalarını içerir.

Son yıllarda, e-posta tabanlı kimlik avı saldırıları, Microsoft 365 oturum açma kimlik bilgilerini çalmak ve AitM tekniğini kullanarak MFA’yı atlatmak için Greatness gibi hizmet olarak kimlik avı (PhaaS) araç kitlerinden yararlanmak da dahil olmak üzere çeşitli biçimler aldı; saldırganlar PDF’ye QR kodları dahil ediyor Kurbanları sahte giriş sayfasına yönlendirmeden önce dosyalar ve CAPTCHA kontrollerinden yararlanılıyor.

ABD, Kanada, Almanya, Güney Kore ve Norveç’te bulunan finansal hizmetler, imalat, enerji/kamu hizmetleri, perakende ve danışmanlık kuruluşları, Greatness PhaaS’ın hedeflediği başlıca sektörler olarak ortaya çıktı.

Trellix araştırmacıları Daksh Kapur, Vihar Shah ve Pooja Khyadgi, “Bu hizmetler, saldırganlara geliştirme ve kaçma taktikleri konusunda zaman kazandırarak onlara cazip gelen gelişmiş yetenekler sunuyor.” söz konusu Geçen hafta yayınlanan bir analizde.

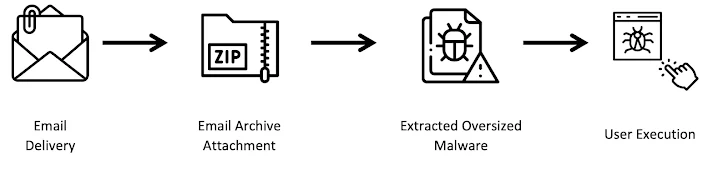

Bu gelişme, tehdit aktörlerinin etkili kimlik avı e-postaları oluşturmak ve aşırı büyük kötü amaçlı yazılım yükleri (boyutu 100 MB’tan fazla) içeren sıkıştırılmış dosya ekleri sunmak için üretken yapay zekaya (GenAI) başvurarak güvenlik sistemlerini alt etmenin ve kötü amaçlı yazılım yaymanın sürekli olarak yeni yollarını bulmasıyla ortaya çıkıyor. analizden kaçma umuduyla.

Siber güvenlik firması, “Daha büyük dosyaları taramak daha fazla zaman ve kaynak gerektirir, bu da tarama işlemi sırasında genel sistem performansını yavaşlatabilir.” söz konusu. “Yoğun bellek alanını en aza indirmek için, bazı antivirüs motorları tarama için boyut sınırları belirleyebilir ve bu da büyük boyutlu dosyaların atlanmasına yol açabilir.”

Dosya şişirme yönteminin, Agent Tesla, AsyncRAT, Quasar RAT ve Remcos RAT gibi ek kötü amaçlı yazılımları yaymak için bir saldırı manevrası olarak gözlemlendiği belirtildi.

Dahası, GenAI’nin düşmanca kullanımı Çeşitli tehdit aktörleri tarafından istismar geliştirme ve deepfake oluşturma konusundaki çalışmalar, sağlam güvenlik önlemlerine, etik kurallara ve gözetim mekanizmalarına olan ihtiyacın altını çiziyor.

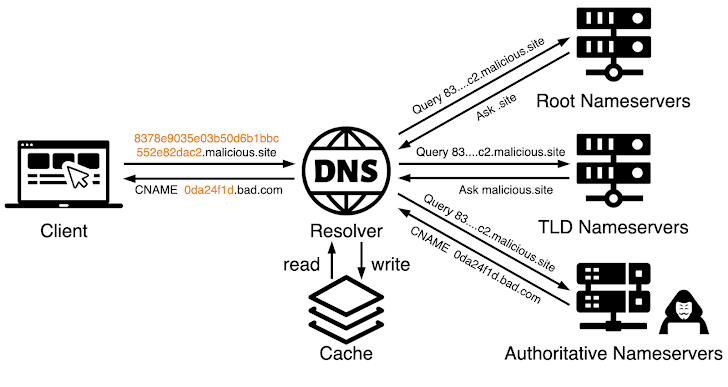

Geleneksel algılama mekanizmalarını aşmaya yönelik bu yenilikler, TrkCdn, SpamTracker ve SecShow gibi kampanyaları da kapsayacak şekilde genişletildi. Etki Alanı Adı Sistemi (DNS) tünelleme Hedeflerinin kimlik avı e-postalarını ne zaman açtığını ve kötü amaçlı bağlantılara tıkladığını izlemek, spam dağıtımını izlemek ve ayrıca kurban ağlarını olası güvenlik açıklarına karşı taramak için.

Palo Alto Networks Birim 42, “TrkCdn kampanyasında kullanılan DNS tünelleme tekniğinin amacı, kurbanın e-posta içeriğiyle olan etkileşimini izlemektir.” söz konusu Bu ayın başlarında yayınlanan bir raporda, saldırganların e-postaya, açıldığında saldırganın kontrolündeki alt alanlara DNS sorgusu gerçekleştiren gömülü içerik eklediği belirtiliyor.

“[SpamTracker] Spam ve kimlik avı içeriği sunmak için e-postaları ve web sitesi bağlantılarını kullanır. Kampanyanın amacı, mağdurları tehdit aktörlerinin alt alanlardaki yüklerini gizledikleri bağlantılara tıklamaya teşvik etmektir.”

Bulgular aynı zamanda bir artışın ortasında geldi. kötü amaçlı reklam kampanyaları faydalanan popüler yazılımlar için kötü amaçlı reklamlar Kullanıcıları SectopRAT (aka ArechClient) gibi bilgi çalan programları ve uzaktan erişim truva atlarını yüklemeleri için kandırmak amacıyla arama motoru sonuçlarında.

Üstelik kötü oyuncular da var gözlemlendi Canlı sohbet desteği kisvesi altında AnyDesk gibi yasal uzak masaüstü yazılımları sunan Barclays gibi finans kurumlarını taklit eden sahte sayfalar oluşturmak ve onlara süreçteki sistemlere uzaktan erişim sağlamak.

Malwarebytes’ten Jerome Segura, “Sponsorlu sonuçlar söz konusu olduğunda son derece dikkatli olmak her zamankinden daha önemli” dedi. “Çoğu zaman bir reklamın yasal olup olmadığını belirlemenin kolay bir yolu yoktur. Suçlular, bir dizi adım yoluyla tespit edilmekten kaçabilecek ve tehlikeye yol açabilecek kötü amaçlı yükleyiciler oluşturabilir.”