Pakistan bağlantısı Şeffaf Kabile aktörün Python, Golang ve Rust ile yazılmış platformlar arası kötü amaçlı yazılım kullanarak Hindistan hükümeti, savunma ve havacılık sektörlerini hedef alan yeni bir dizi saldırıyla bağlantılı olduğu belirlendi.

BlackBerry Araştırma ve İstihbarat Ekibi, “Bu faaliyet kümesi 2023’ün sonundan Nisan 2024’e kadar sürdü ve devam etmesi bekleniyor.” söz konusu Bu hafta başında yayınlanan teknik bir raporda.

Hedef odaklı kimlik avı kampanyası aynı zamanda Discord, Google Drive, Slack ve Telegram gibi popüler çevrimiçi hizmetlerin kötüye kullanılmasıyla da dikkat çekiyor ve tehdit aktörlerinin saldırı akışlarına meşru programları nasıl benimsediklerini bir kez daha vurguluyor.

BlackBerry’ye göre, e-posta tabanlı saldırıların hedefleri arasında Savunma Üretim Bakanlığı’nın önemli paydaşları ve müşterileri olan üç şirket yer alıyordu (DDP). Hedeflenen üç şirketin de genel merkezi Hindistan’ın Bengaluru şehrinde bulunuyor.

Firmaların isimleri açıklanmazken, e-posta mesajlarının Hindustan Aeronautics Limited’i hedef aldığına dair göstergeler var (HAL), dünyanın en büyük havacılık ve savunma şirketlerinden biri; Bharat Elektronik Limited (BEL), devlete ait bir havacılık ve savunma elektroniği şirketi; Ve BEML Sınırlıhafriyat ekipmanı üreten bir kamu sektörü kuruluşudur.

Transparent Tribe ayrıca APT36, Earth Karkaddan, Mythic Leopard, Operation C-Major ve PROJECTM isimleri altında daha büyük siber güvenlik topluluğu tarafından da takip edilmektedir.

En az 2013’ten bu yana aktif olduğuna inanılan bu düşman kolektifin, Hindistan’daki hükümete, orduya ve eğitim kurumlarına karşı siber casusluk operasyonları yürütme konusunda bir geçmişi var, ancak aynı zamanda Pakistan, Afganistan, Afganistan’daki kurbanlara karşı yüksek hedefli mobil casus yazılım kampanyaları da yürütüyor. Irak, İran ve Birleşik Arap Emirlikleri.

Dahası, grubun yeni izinsiz giriş yöntemleri denediği ve yıllar boyunca farklı kötü amaçlı yazılımlar arasında geçiş yaptığı, tespit edilmekten kaçınmak için taktiklerini ve araç kitlerini defalarca yinelediği biliniyor.

Transparent Tribe tarafından kullanıma sunulan dikkate değer kötü amaçlı yazılım ailelerinden bazıları arasında CapraRAT, CrimsonRAT, ElizaRAT, GLOBSHELL, LimePad, ObliqueRAT, Poseidon, PYSHELLFOX, Stealth Mango ve Tangelo yer alıyor; son ikisi Lahor merkezli bir serbest geliştirici grubuyla bağlantılı.

Mobil güvenlik firması Lookout, bu geliştiricilerin “kiralanmaya uygun” olduğunu ve “en az bir hükümet çalışanının mobil uygulama geliştiricisi olarak ek iş yaptığını” belirtiyor. kayıt edilmiş 2018’e çok geri döndük.

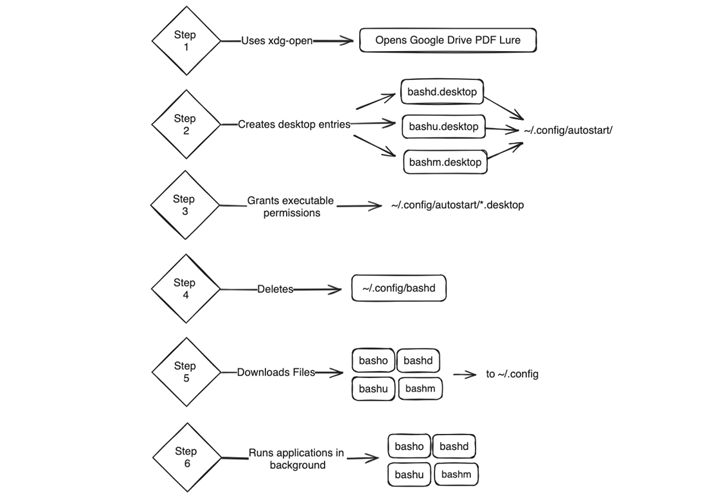

Grup tarafından gerçekleştirilen saldırı zincirleri, kötü amaçlı bağlantılar veya ZIP arşivleri kullanarak veri yükleri dağıtmak için hedef odaklı kimlik avı e-postalarının kullanılmasını içeriyor; özellikle de Hindistan hükümetinin Linux tabanlı işletim sistemlerine aşırı bağımlılığı nedeniyle çabalarını ELF ikili dosyalarını dağıtmaya odaklıyor.

Enfeksiyonlar, daha önce Zscaler tarafından Hint hükümet kuruluşları içindeki Linux ortamını hedef alan saldırılarla bağlantılı olarak belgelenen Python tabanlı bir bilgi toplama aracı olan GLOBSHELL’in üç farklı sürümünün konuşlandırılmasıyla doruğa ulaştı. Ayrıca Mozilla Firefox’tan veri sızdırmak için PYSHELLFOX da dağıtıldı.

BlackBerry ayrıca, tehdit aktörleri tarafından kontrol edilen “apsdelhicantt” etki alanından sunulan bash komut dosyası sürümlerini ve Python tabanlı Windows ikili dosyalarını keşfettiğini söyledi.[.]içinde” –

- Swift_script.shGLOBSHELL’in bash versiyonu

- Silverlining.shSliver adı verilen açık kaynaklı bir komuta ve kontrol (C2) çerçevesi

- Swift_uzb.shbağlı bir USB sürücüsünden dosya toplamak için kullanılan bir komut dosyası

- afd.exewin_hta.exe ve win_service.exe’nin indirilmesinden sorumlu bir ara yürütülebilir dosya

- win_hta.exe ve win_service.exeGLOBSHELL’in iki Windows sürümü

Transparent Tribe’ın taktiksel evriminin bir işareti olarak, Ekim 2023’te düzenlenen kimlik avı kampanyalarının, Telegram’ı C2 amaçları için kullanan Python tabanlı uzaktan erişim truva atını dağıtmak için ISO görüntülerinden faydalandığı gözlemlendi.

Hindistan devlet kurumlarını hedef almak için ISO tuzaklarının kullanılmasının, yılın başından bu yana, muhtemelen ilgili iki izinsiz giriş setinin bir parçası olarak gözlemlenen bir yaklaşım olduğunu belirtmekte fayda var; Kanadalı siber güvenlik şirketinin belirttiği bir çalışma yöntemi: “bir çeşit saldırının damgasını taşıyordu” Şeffaf Kabile saldırı zinciri.”

Daha ileri altyapı analizleri ayrıca, popüler dosya uzantılarına sahip dosyaları bulma ve dışarı çıkarma, ekran görüntüleri alma, dosyaları yükleme ve indirme ve komutları yürütme yeteneğine sahip, Golang tarafından derlenmiş bir “hepsi bir arada” programı ortaya çıkardı.

Casusluk aracı, açık kaynaklı bir projenin değiştirilmiş bir versiyonu Discord-C2Discord’dan talimatları alır ve bir ZIP arşivine paketlenmiş bir ELF ikili indiricisi aracılığıyla teslim edilir.

BlackBerry, “Şeffaf Kabile, Hindistan’ın ulusal güvenliği için hayati önem taşıyan kritik sektörleri ısrarla hedef alıyor” dedi. “Bu tehdit aktörü, zaman içinde uyarladığı bir dizi temel taktik, teknik ve prosedürü (TTP’ler) kullanmaya devam ediyor.”