Sharp Panda olarak bilinen Çin bağlantılı tehdit aktörü, devam eden siber casusluk kampanyasının bir parçası olarak hedeflemesini Afrika ve Karayipler’deki devlet kuruluşlarını kapsayacak şekilde genişletti.

Check Point, “Kampanya, yük olarak Cobalt Strike Beacon’ı benimsiyor ve C2 iletişimi ve komut yürütme gibi arka kapı işlevlerini etkinleştirirken, özel araçlarının açığa çıkmasını en aza indiriyor.” söz konusu The Hacker News ile paylaşılan bir raporda. “Bu rafine yaklaşım, hedeflerinin daha derin anlaşılmasını öneriyor.”

İsrailli siber güvenlik firması etkinliği yeni bir isimle izliyor Keskin EjderhaDüşmanın hedef alma konusunda dikkatli olduğunu ve aynı zamanda keşif çabalarını genişlettiğini belirtiyor.

Düşman ilk olarak Haziran 2021’de, bir Güneydoğu Asya hükümetinin Windows sistemlerine VictoryDLL adlı bir arka kapı yerleştirmesini hedeflediğinin tespit edilmesiyle ortaya çıktı.

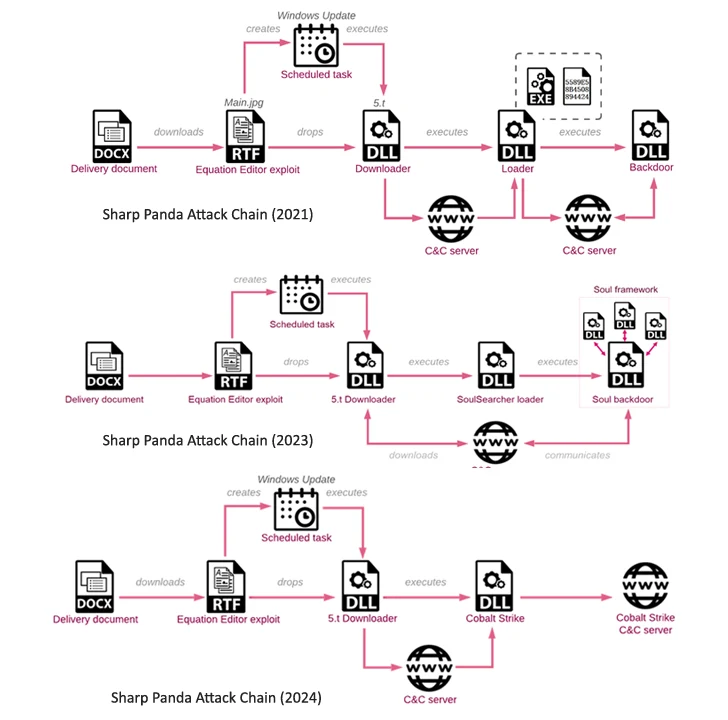

Sharp Dragon tarafından gerçekleştirilen sonraki saldırılar, Soul modüler kötü amaçlı yazılım çerçevesini sunmak için gözlerini Güneydoğu Asya’daki yüksek profilli devlet kurumlarına dikti; bu çerçeve daha sonra bilgi toplamayı kolaylaştırmak için aktör kontrollü bir sunucudan ek bileşenler almak için kullanıldı.

Kanıtlar, Soul arka kapısının Ekim 2017’den bu yana çalıştığını ve Gh0st RAT’ın (kötü amaçlı yazılım) özelliklerini benimsediğini gösteriyor yaygın olarak ilişkili Çok çeşitli Çinli tehdit aktörleri ve halka açık diğer araçlarla.

Tehdit aktörlerine atfedilen bir başka saldırı dizisi de Haziran 2023 gibi yakın bir tarihte G20 ülkelerinin üst düzey hükümet yetkililerini hedef aldı; bu da bilgi toplama konusunda hükümet organlarına odaklanmanın devam ettiğini gösteriyor.

Sharp Panda’nın operasyonlarının anahtarı, daha sonra komuta ve kontrol (C2) sunucuları olarak kullanılmak üzere altyapıya sızmak için 1 günlük güvenlik açıklarından (örneğin, CVE-2023-0669) yararlanılmasıdır. Dikkate değer bir diğer husus, meşru düşman simülasyon çerçevesi Cobalt Strike’ın özel arka kapılar üzerinde kullanılmasıdır.

Dahası, Afrika ve Karayipler’deki hükümetleri hedef alan son saldırılar, Güneydoğu Asya’daki yüksek profilli e-posta hesaplarının, yeni hedeflere bulaşmak amacıyla kimlik avı e-postaları göndermek için kullanılmasını içeren işleyiş tarzıyla, orijinal saldırı hedeflerinin genişlediğini gösteriyor. iki bölge.

Bu mesajlar, saldırganların hedef ortam hakkında bilgi toplamasına olanak tanıyan, keşif yapmaktan ve Cobalt Strike Beacon’ı başlatmaktan sorumlu olan 5.t adlı bir indiriciyi bırakmak için Royal Road Zengin Metin Formatı (RTF) silahlayıcısını kullanan kötü amaçlı eklentiler içeriyor.

Check Point, Cobalt Strike’ın arka kapı olarak kullanılmasının yalnızca özel araçların açığa çıkmasını en aza indirmekle kalmayıp aynı zamanda “hedef değerlendirmeye yönelik gelişmiş bir yaklaşım” önerdiğini de ekledi.

Tehdit aktörünün sürekli olarak taktiklerini geliştirdiğinin bir işareti olarak, virüsle silahlandırılmış bir RTF dosyasını indirmek için uzak bir şablon kullanan bir Word belgesine güvenmek yerine, enfeksiyonu başlatmak için belge olarak gizlenen yürütülebilir dosyaların kullanıldığı son saldırı dizileri gözlemlendi. Kraliyet Yolu.

“Sharp Dragon’un Afrika ve Karayipler’e doğru stratejik genişlemesi, Çinli siber aktörlerin bu bölgelerdeki varlıklarını ve nüfuzlarını artırmak için daha geniş bir çaba gösterdiğini gösteriyor.”

Bulgular, Palo Alto Networks’ün, en azından 2022’nin sonlarından bu yana Orta Doğu, Afrika ve Asya’daki diplomatik misyonları ve hükümetleri hedef alan Diplomatik Hayalet Operasyonu kod adlı bir kampanyanın ayrıntılarını ortaya çıkarmasıyla aynı gün geldi. Saldırılar, Çin tehdidiyle bağlantılıydı. TGR-STA-0043 (eski adıyla CL-STA-0043) adlı aktör.

Çinli tehdit aktörlerinin Afrika’daki telekomünikasyon hizmet sağlayıcıları, finans kurumları ve devlet kurumları gibi kilit endüstriyel sektörlere yönelik sürekli stratejik saldırıları, ülkenin bölgedeki teknolojik gündemiyle uyumlu olup, Dijital İpek Yolu (DSR) projesi 2015 yılında duyuruldu.

SentinelOne güvenlik araştırmacısı Tom Hegel daha önce “Bu saldırılar, telekomünikasyon sektörü, finans kurumları ve hükümet organları gibi kritik alanlara odaklanarak Çin’in bölgedeki daha geniş yumuşak gücü ve teknolojik gündemiyle bariz bir şekilde uyum sağlıyor” dedi. kayıt edilmiş Eylül 2023’te.

Bu gelişme aynı zamanda Google’ın sahibi olduğu Mandiant’ın, Çin’in casusluk operasyonları yürütürken kökenlerini gizlemek ve yüksek düzeydeki verilere erişim elde etme ve sürdürmede daha yüksek başarı oranları elde etmek için operasyonel aktarma kutusu ağları (ORB’ler) olarak adlandırılan proxy ağlarını kullandığını vurgulayan bir raporun ardından geldi. değer ağları.

Mandiant araştırmacısı Michael Raggi, “Güvenliği aşılmış cihazlardan oluşan ağlar oluşturmak, ORB ağ yöneticilerinin çok az çabayla ORB ağlarının boyutunu kolayca büyütmelerine ve casusluk operasyonlarını gizlemek için kullanılabilecek sürekli gelişen bir ağ oluşturmalarına olanak tanıyor.” söz konusu.

Böyle bir ağ olan ORB3’ün (diğer adıyla SPACEHOP), APT5 ve APT15 dahil olmak üzere birçok Çin bağlantılı tehdit aktörü tarafından kullanıldığı söylenirken, FLOWERWATER yönlendirici implantı tarafından toplanan cihazlardan oluşan FLORAHOX adlı başka bir ağ, APT31 tarafından kullanıma sunuldu. .

Raggi, “ORB ağlarının, güvenliği ihlal edilmiş bir ağdaki trafiği proxy olarak kullanmak yeni bir taktik olmadığı gibi, Çin bağlantılı siber casusluk aktörlerine de özgü değil” dedi. “Daha amaçlı, gizli ve etkili operasyonlara yönelik daha geniş bir evrimin parçası olarak bu taktikleri kullanarak Çin bağlantısı siber casusluğunu izledik.”