GitHub ve FileZilla gibi meşru hizmetleri kötüye kullanarak Atomic (diğer adıyla AMOS), Vidar, Lumma (diğer adıyla LummaC2) ve Octo gibi güvenilir yazılımları taklit ederek bir dizi hırsız kötü amaçlı yazılım ve bankacılık truva atı dağıtan “çok yönlü bir kampanya” gözlemlendi. 1Password, Bartender 5 ve Pixelmator Pro.

Recorded Future’dan Insikt Group, “Birden fazla kötü amaçlı yazılım türünün varlığı, platformlar arası geniş bir hedefleme stratejisine işaret ederken, örtüşen C2 altyapısı merkezi bir komuta kurulumuna işaret ediyor; bu da muhtemelen saldırıların verimliliğini artırıyor.” söz konusu bir raporda.

Etkinliği GitCaught adı altında izleyen siber güvenlik firması, kampanyanın yalnızca siber saldırıları düzenlemek için orijinal internet hizmetlerinin kötüye kullanıldığını vurgulamakla kalmayıp, aynı zamanda başarıyı artırmak için Android, macOS ve Windows’u hedef alan birden fazla kötü amaçlı yazılım türüne olan güveni de vurguladığını söyledi. oran.

Saldırı zincirleri, güvenliği ihlal edilmiş cihazlardan gelen hassas verileri ele geçirmek amacıyla iyi bilinen yazılımların sahte sürümlerini barındıran GitHub’da sahte profillerin ve depoların kullanılmasını gerektirir. Bu kötü amaçlı dosyalara olan bağlantılar daha sonra genellikle kötü amaçlı reklamcılık ve SEO zehirleme kampanyaları aracılığıyla dağıtılan çeşitli alan adlarına yerleştirilir.

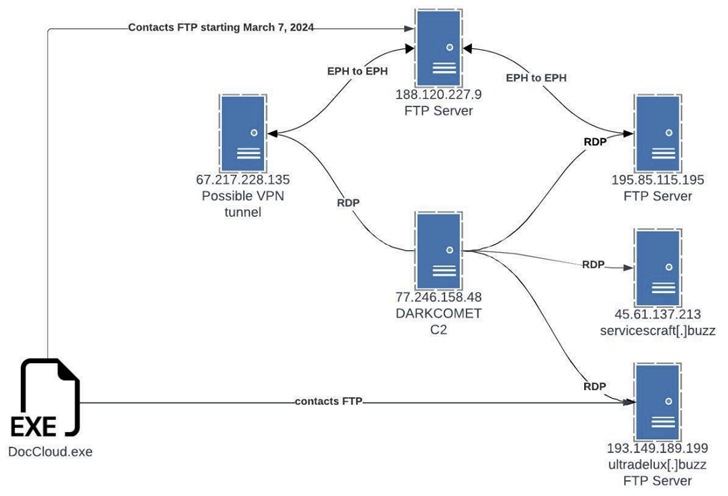

Operasyonun arkasındaki, Bağımsız Devletler Topluluğu’ndan (BDT) Rusça konuşan tehdit aktörleri olduğundan şüphelenilen saldırganın, kötü amaçlı yazılım yönetimi ve dağıtımı için FileZilla sunucularını kullandığı da gözlemlendi.

GitHub’daki disk görüntü dosyalarının ve ilgili altyapının daha ayrıntılı analizi, saldırıların en az Ağustos 2023’ten bu yana RedLine, Lumma, Raccoon, Vidar, Rhadamanthys, DanaBot ve DarkComet RAT’ı sunmak üzere tasarlanmış daha büyük bir kampanyaya bağlı olduğunu belirledi.

Rhadamanthys bulaşma yolu, sahte uygulama web sitelerine giren kurbanların Bitbucket ve Dropbox’ta barındırılan yüklere yönlendirilmeleri nedeniyle de dikkat çekicidir; bu da meşru hizmetlerin daha geniş çapta kötüye kullanıldığına işaret eder.

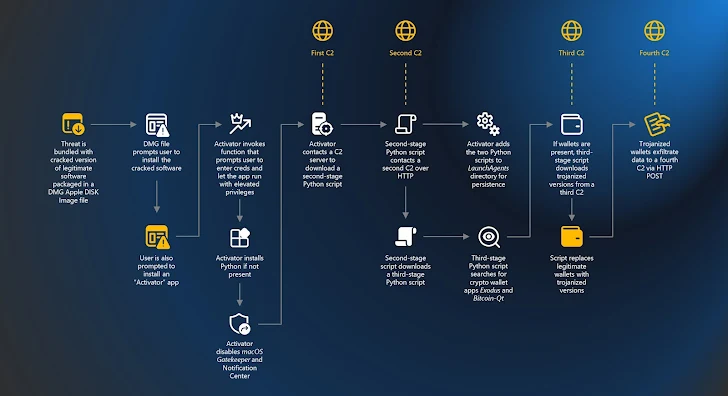

Gelişme, Microsoft Tehdit İstihbaratı ekibinin, kod adı Activator olan macOS arka kapısının, meşru yazılımın kırık sürümlerini taklit eden ve Exodus ve Bitcoin-Qt cüzdan uygulamalarından veri çalan disk görüntü dosyaları aracılığıyla dağıtılan “çok aktif bir tehdit” olarak kaldığını söylemesinin ardından geldi.

Teknoloji devi, “Kullanıcıdan yükseltilmiş ayrıcalıklarla çalışmasına izin vermesini istiyor, macOS Gatekeeper’ı kapatıyor ve Bildirim Merkezi’ni devre dışı bırakıyor” söz konusu. “Daha sonra, birden çok komut ve kontrol (C2) etki alanından birden fazla aşamadaki kötü amaçlı Python komut dosyalarını indirip çalıştırıyor ve kalıcılık için bu kötü amaçlı komut dosyalarını LaunchAgents klasörüne ekliyor.”