Kuzey Kore bağlantılı Kimsuky bilgisayar korsanlığı grubunun, Messenger aracılığıyla hedeflere hayali Facebook hesapları kullanan ve sonuçta kötü amaçlı yazılım dağıtan yeni bir sosyal mühendislik saldırısıyla ilişkilendirildiği belirtiliyor.

Güney Koreli siber güvenlik şirketi Genians, “Tehdit aktörü, Kuzey Kore insan hakları alanında çalışan bir kamu görevlisi kılığına girerek sahte kimlikle bir Facebook hesabı oluşturdu” dedi. söz konusu Geçen hafta yayınlanan bir raporda.

Meşru bir kişinin kimliğine bürünen çok aşamalı saldırı kampanyasının, Kuzey Kore insan hakları ve Kuzey Kore karşıtı sektörlerdeki aktivistleri hedef almak üzere tasarlandığı belirtildi.

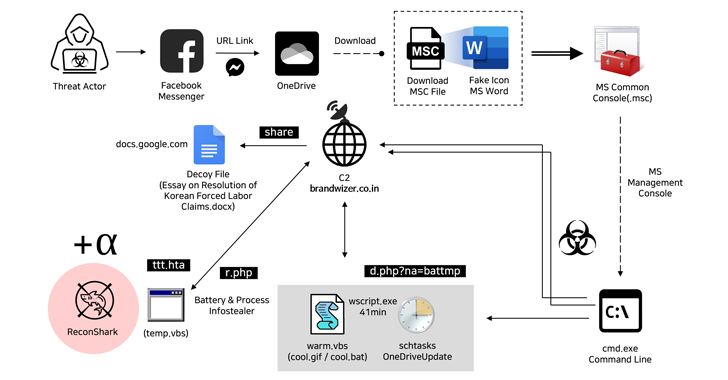

Bu yaklaşım, tipik e-posta tabanlı hedef odaklı kimlik avı stratejisinden farklı bir yaklaşımdır; çünkü Facebook Messenger aracılığıyla hedeflere yaklaşmak ve onları kişi tarafından yazılan görünüşte özel belgeleri açmaları için kandırmak için sosyal medya platformunu kullanır.

OneDrive’da barındırılan sahte belgeler, Japonya, Güney Kore ve ABD arasındaki üçlü zirveyle ilgili bir makale veya içerik gibi görünen bir Microsoft Common Console belgesidir – “My_Essay(prof.msc” veya “NZZ_Interview_Kohei Yamamoto). msc” – ikincisi 5 Nisan 2024’te Japonya’dan VirusTotal platformuna yüklendi.

Bu durum, kampanyanın Japonya ve Güney Kore’deki belirli kişileri hedef alma olasılığını artırıyor.

Saldırıyı gerçekleştirmek için MSC dosyalarının kullanılması, Kimsuky’nin gözden kaçmak için alışılmadık belge türlerini kullandığının bir işareti. Enfeksiyonun başarı olasılığını artırmak için bir başka girişim olarak dosya zararsız bir Word dosyası olarak gizlenmiş kelime işlemcinin simgesini kullanarak.

Bir kurbanın MSC dosyasını başlatması ve Microsoft Yönetim Konsolu’nu (MMC), başlatıldığında saldırı sırasını etkinleştiren bir Word belgesini içeren bir konsol ekranı görüntülenir.

Bu, düşman tarafından kontrol edilen bir sunucuyla (“brandwizer.co) bağlantı kurmak için bir komutun çalıştırılmasını içerir.[.]içinde”) Google Drive’da barındırılan bir belgeyi görüntülemek için (“Kore Zorunlu Çalıştırma İddialarının Çözümüne İlişkin Deneme.docx”), bu sırada kalıcılığı ayarlamak ve pil ve işlem bilgilerini toplamak için arka planda ek talimatlar yürütülür.

Toplanan bilgiler daha sonra, HTTP isteklerinden IP adreslerini, Kullanıcı Aracısı dizelerini ve zaman damgası bilgilerini toplama ve gerektiğinde ilgili yükleri teslim etme yeteneğine sahip olan komut ve kontrol (C2) sunucusuna sızdırılır.

Genians, kampanyada benimsenen bazı taktik, teknik ve prosedürlerin (TTP’ler), SentinelOne tarafından Mayıs 2023’te ayrıntılarıyla açıklanan, ReconShark gibi kötü amaçlı yazılım yayan önceki Kimsuky faaliyetleriyle örtüştüğünü söyledi.

Şirket, “Bu yılın ilk çeyreğinde hedef odaklı kimlik avı saldırıları, Güney Kore’de bildirilen en yaygın APT saldırı yöntemiydi” dedi. “Yaygın olarak bildirilmese de, sosyal medya üzerinden gizli saldırılar da yaşanıyor.”

“Bire bir, kişiselleştirilmiş doğaları nedeniyle, güvenlik izleme tarafından kolayca tespit edilemiyorlar ve mağdurun haberi olsa bile nadiren dışarıdan rapor ediliyorlar. Bu nedenle, bu kişiselleştirilmiş tehditlerin erken tespit edilmesi çok önemli. sahne.”