İsmi açıklanmayan bir Avrupa Dışişleri Bakanlığı (MFA) ve Orta Doğu’daki üç diplomatik misyonu, LunarWeb ve LunarMail olarak takip edilen, daha önce belgelenmemiş iki arka kapı tarafından hedef alındı.

Etkinliği tespit eden ESET, orta derecede güvenle bunu Rusya bağlantılı siber casusluk grubu Turla’ya (diğer adıyla Iron Hunter, Pensive Ursa, Secret Blizzard, Snake, Uroburos ve Venomous Bear) atfetti ve bu grup tarafından organize edildiği belirlenen önceki harekâtlarla taktiksel örtüşmelere atıfta bulundu. grup.

“Sunuculara yerleştirilen LunarWeb, C&C için HTTP(S) kullanıyor [command-and-control] güvenlik araştırmacısı Filip Jurčacko, iş istasyonlarında konuşlandırılan LunarMail’in bir Outlook eklentisi olarak kalıcı olduğunu ve C&C iletişimleri için e-posta mesajlarını kullandığını ve iletişimleri meşru istekleri taklit ettiğini söylüyor. söz konusu.

Ay eserleri üzerinde yapılan bir analiz, bunların 2020’nin başından bu yana, hatta daha öncesinden bu yana hedefli saldırılarda kullanılmış olabileceğini gösteriyor.

Rusya Federal Güvenlik Servisi’ne (FSB) bağlı olduğu değerlendirilen Turla, gelişmiş bir kalıcı tehdittir (APT). aktif olduğu biliniyor en az 1996’dan bu yana. Hükümet, elçilikler, askeriye, eğitim, araştırma ve ilaç sektörlerini kapsayan çeşitli endüstrileri hedefleme konusunda bir geçmiş performansa sahiptir.

Bu yılın başlarında siber casusluk grubunun TinyTurla-NG (TTNG) adlı bir arka kapıyı dağıtmak için Polonyalı kuruluşlara saldırdığı ortaya çıktı.

Trend Micro, “Turla grubu uzun bir faaliyet geçmişine sahip inatçı bir rakiptir” dedi kayıt edilmiş Tehdit aktörünün gelişen araç setinin analizinde. “Kökenleri, taktikleri ve hedefleri, hepsi yüksek vasıflı ajanlarla iyi finanse edilmiş bir operasyonu gösteriyor.”

MFA’yı ihlal etmek için kullanılan kesin izinsiz giriş vektörü şu anda bilinmiyor, ancak hedef odaklı kimlik avı unsuru ve yanlış yapılandırılmış Zabbix yazılımının kötüye kullanılmasından kaynaklanmış olabileceğinden şüpheleniliyor.

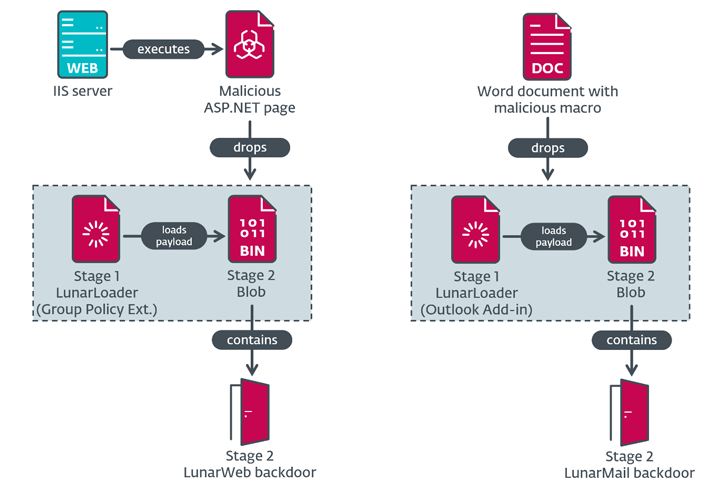

ESET tarafından bir araya getirilen saldırı zincirinin başlangıç noktası, kod adı LunarLoader olan bir yükleyici ve LunarWeb arka kapısını içeren iki yerleşik blobun kodunu çözmek için kanal olarak kullanılan bir ASP.NET web sayfasının derlenmiş sürümüyle başlar.

Özellikle, sayfa istendiğinde, SMSKey adlı bir çerezde bir şifre bekler ve eğer sağlanırsa, bir sonraki aşamadaki verilerin şifresini çözmek için bir şifreleme anahtarı türetmek için kullanılır.

Jurčacko, “Saldırganın zaten ağa erişimi vardı, yanal hareket için çalıntı kimlik bilgilerini kullandı ve şüphe uyandırmadan sunucuyu tehlikeye atmak için dikkatli adımlar attı.” dedi.

Öte yandan LunarMail, hedef odaklı kimlik avı e-postası yoluyla gönderilen kötü amaçlı bir Microsoft Word belgesi aracılığıyla yayılır ve bu da LunarLoader’ı ve arka kapıyı paketler.

LunarWeb, C&C sunucusundan gönderilen JPG ve GIF görüntü dosyalarının içindeki sistem bilgilerini toplayacak ve komutları ayrıştıracak şekilde donatılmıştır; ardından sonuçlar, sıkıştırılmış ve şifrelenmiş bir formatta geri sızdırılır. Ayrıca, ağ trafiğini yasal görünen (örneğin, Windows güncellemesi) gibi maskeleyerek ortama karışmaya çalışır.

C&C talimatları, arka kapının kabuk ve PowerShell komutlarını çalıştırmasına, Lua kodunu yürütmesine, dosyaları okuma/yazmasına ve belirtilen yolları arşivlemesine olanak tanır. İkinci implant olan LunarMail de benzer yetenekleri destekliyor, ancak özellikle Outlook’u kullanıyor ve PNG ekleriyle belirli mesajları arayarak C&C sunucusuyla iletişim için e-postayı kullanıyor.

LunarMail’e özgü diğer komutlardan bazıları, C&C için kullanılacak bir Outlook profili ayarlama, isteğe bağlı işlemler oluşturma ve ekran görüntüleri alma yeteneğini içerir. Yürütme çıktıları daha sonra bir PNG görüntüsüne veya PDF belgesine gömülüyor ve ardından e-posta ekleri olarak saldırganın kontrolündeki bir gelen kutusuna aktarılıyor.

Jurčacko, “Bu arka kapı, sunuculara değil, kullanıcı iş istasyonlarına dağıtılmak üzere tasarlandı; çünkü kalıcıdır ve bir Outlook eklentisi olarak çalışması amaçlanır.” dedi. “LunarMail operasyonuyla ilgili fikirlerini paylaşıyor Işık NöronC&C amacıyla e-posta mesajlarını kullanan başka bir Turla arka kapısı.”