Kötü amaçlı yazılım yükleyicinin daha yeni bir sürümü adı verildi Yükleyiciyi Kaçırma Radarın altından uçmak için güncellenmiş bir dizi anti-analiz tekniğini içerdiği gözlemlendi.

Zscaler ThreatLabz araştırmacısı Muhammed İrfan VA, “Bu geliştirmeler, kötü amaçlı yazılımın gizliliğini artırmayı ve böylece daha uzun süre tespit edilmeden kalmayı amaçlıyor.” söz konusu teknik bir raporda.

“Hijack Loader artık Windows Defender Antivirus için bir dışlama eklemek, Kullanıcı Hesabı Denetimini (UAC) atlamak, güvenlik yazılımı tarafından algılama için sıklıkla kullanılan satır içi API kancasından kaçınmak ve süreç boşluğunu kullanmak için modüller içeriyor.”

IDAT Loader olarak da adlandırılan Hijack Loader, siber güvenlik şirketi tarafından ilk olarak Eylül 2023’te belgelenen bir kötü amaçlı yazılım yükleyicisidir. Aradan geçen aylarda araç, çeşitli kötü amaçlı yazılım ailelerini dağıtmak için bir kanal olarak kullanıldı.

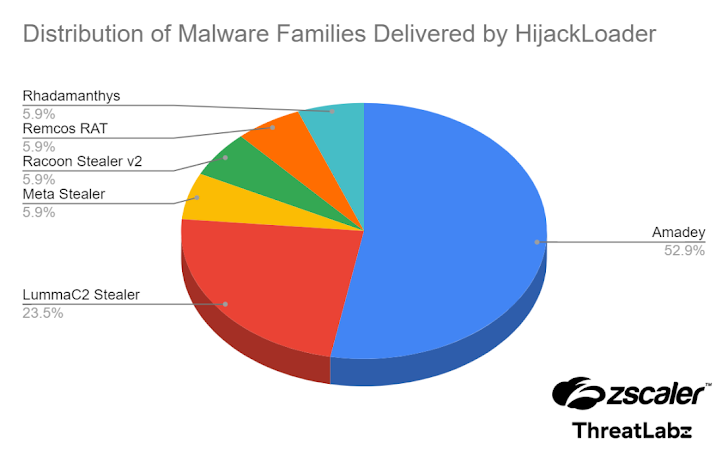

Buna Amadey, Lumma Stealer (aka LummaC2), Meta Stealer, Racoon Stealer V2, Remcos RAT ve Rhadamanthys dahildir.

En son sürümü dikkate değer kılan şey, sonraki aşamadaki yükü yüklemek için bir PNG görüntüsünün şifresini çözüp ayrıştırmasıdır; bu teknik, ilk kez Morphisec tarafından Finlandiya merkezli Ukraynalı varlıkları hedef alan bir kampanyayla bağlantılı olarak detaylandırıldı.

Zscaler’e göre yükleyici, kötü amaçlı yazılımın yapılandırmasına bağlı olarak içine gömülü veya ayrı olarak indirilen bir PNG görüntüsünden ikinci aşamanın çıkarılmasından ve başlatılmasından sorumlu olan bir birinci aşama ile donatılmış olarak geliyor.

İrfan, “İkinci aşamanın asıl amacı ana enstrümantasyon modülünü enjekte etmektir” dedi. “Gizliliği artırmak için yükleyicinin ikinci aşaması, birden fazla modül kullanarak daha fazla anti-analiz tekniği kullanıyor.”

Mart ve Nisan 2024’te doğada tespit edilen Hijack Loader yapıları ayrıca yeni süreçler oluşturmaya, UAC bypass’ı gerçekleştirmeye ve bir PowerShell komutu aracılığıyla Windows Defender Antivirus dışlaması eklemeye yardımcı olan yedi kadar yeni modül içeriyor.

Kötü amaçlı yazılımın gizliliğine ek olarak, daha önce Şubat 2024’te CrowdStrike tarafından açıklandığı gibi, kullanıcı modu kancalarını atlatmak için Heaven’s Gate tekniğini kullanması da yer alıyor.

İrfan, “Amadey, HijackLoader tarafından en sık teslim edilen aile oldu” dedi. “İkinci aşamanın yüklenmesi, gömülü bir PNG görüntüsünün veya web’den indirilen PNG görüntüsünün kullanımını içerir. Ayrıca, HijackLoader’a yeni modüller entegre edilerek yetenekleri geliştirildi ve onu daha da sağlam hale getirildi.”

Gelişme, farklı kötü amaçlı yazılım yükleyici ailelerini dağıtan kötü amaçlı yazılım kampanyalarının ortasında ortaya çıkıyor Karanlık Kapı, SahteBat (aka EugenLoader), GuLoader Kötü amaçlı reklam ve kimlik avı saldırıları yoluyla.

Aynı zamanda ViperSoftX tarafından dağıtılan ve görüntü dosyalarından metin çıkarmak için açık kaynaklı Tesseract optik karakter tanıma (OCR) motorunu kullanan TesseractStealer adlı bir bilgi hırsızının ortaya çıkmasını da takip ediyor.

Broadcom’un sahibi olduğu Symantec, “Kötü amaçlı yazılım, kimlik bilgileri ve kripto para birimi cüzdan bilgileriyle ilgili belirli verilere odaklanıyor.” söz konusu. “TesseractStealer’ın yanı sıra, son ViperSoftX çalıştırmalarından bazılarının Quasar RAT kötü amaçlı yazılım ailesinden başka bir yükü de düşürdüğü gözlemlendi.”