ABD hükümeti Perşembe günü, Kuzey Koreli tehdit aktörlerinin meşru ve güvenilir taraflardan geliyormuş gibi görünecek şekilde e-posta gönderme girişimlerine ilişkin yeni bir siber güvenlik tavsiye niteliğinde uyarı yayınladı.

Ortak bülten Ulusal Güvenlik Ajansı (NSA), Federal Soruşturma Bürosu (FBI) ve Dışişleri Bakanlığı tarafından yayınlandı.

“Kuzey Kore [Democratic People’s Republic of Korea] NSA, hedeflerin özel belgelerine, araştırmalarına ve iletişimlerine yasadışı erişim sağlayarak jeopolitik olaylar, düşman dış politika stratejileri ve Kuzey Kore çıkarlarını etkileyen her türlü bilgi hakkında istihbarat toplamak için bu hedef odaklı kimlik avı kampanyalarından yararlanıyor.” söz konusu.

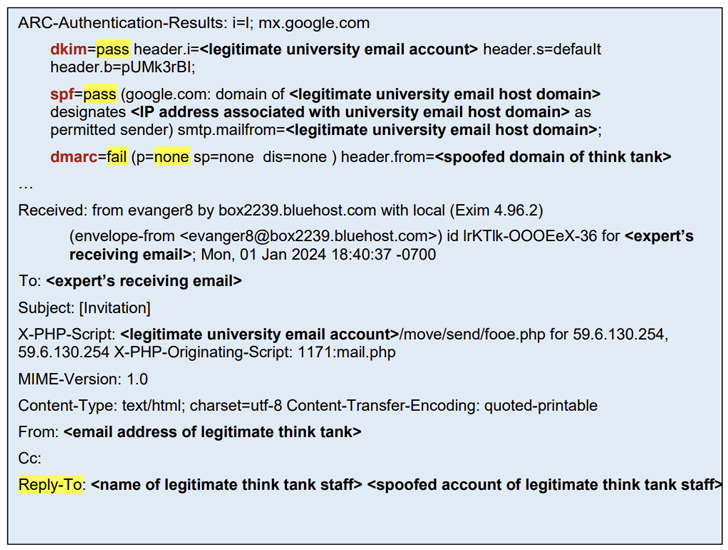

Bu teknik özellikle yanlış yapılandırılmış DNS Etki Alanı Tabanlı İleti Kimlik Doğrulama, Raporlama ve Uyumluluğun kötüye kullanılmasıyla ilgilidir (DMARC) sosyal mühendislik girişimlerini gizlemeye yönelik politikaları kaydedin. Bunu yaparken, tehdit aktörleri sanki meşru bir alanın e-posta sunucusundan geliyormuş gibi sahte e-postalar gönderebilir.

Zayıf DMARC politikalarının kötüye kullanılması, siber güvenlik topluluğu tarafından Kimsuky (diğer adıyla APT43, Black Banshee, Emerald Sleet, Springtail, TA427 ve Velvet Chollima) adı altında takip edilen Kuzey Kore faaliyet kümesine atfedildi. Lazarus Grubu ve Keşif Genel Bürosuna (RGB) bağlıdır.

Proofpoint, geçen ay yayınlanan bir raporda, Kimsuky’nin nükleer silahsızlanma, ABD-Güney Kore politikaları ve yaptırımlarla ilgili konulardaki görüşleri için dış politika uzmanlarını hedeflemeye yönelik daha geniş çabaların bir parçası olarak Aralık 2023’te bu yöntemi uygulamaya başladığını söyledi.

Düşmanı “bilgili bir sosyal mühendislik uzmanı” olarak tanımlayan kurumsal güvenlik firması, bilgisayar korsanlığı grubunun, Kuzey Kore konusunu taklit eden çeşitli takma adlar kullanarak hedeflerle güven oluşturmak için bir dizi iyi huylu konuşma yoluyla hedefleriyle uzun süreler boyunca etkileşim kurduğunun bilindiğini söyledi. düşünce kuruluşları, akademi, gazetecilik ve bağımsız araştırma uzmanları.

Proofpoint araştırmacıları Greg Lesnewich ve Crista Giering, “Hedeflerden genellikle bu konular hakkındaki düşüncelerini e-posta veya resmi bir araştırma makalesi veya makale yoluyla paylaşmaları isteniyor.” dedi.

“Kötü amaçlı yazılım veya kimlik bilgisi toplama, birden fazla mesaj alışverişi yapılmadan asla doğrudan hedeflere gönderilmez ve […] tehdit aktörü tarafından nadiren kullanılır. TA427’nin bir enfeksiyondan ziyade doğrudan hedeflere görüşlerini veya analizlerini sorarak istihbarat gereksinimlerini karşılayabilmesi mümkündür.”

Şirket ayrıca, TA427’nin sahtekarlık yaptığı kuruluşların çoğunun DMARC politikalarını etkinleştirmediğini veya uygulamadığını, dolayısıyla bu tür e-posta mesajlarının güvenlik kontrollerini atlatmasına ve bu kontroller başarısız olsa bile teslimatın sağlanmasına izin verdiğini belirtti.

Dahası, Kimsuky’nin “hedefi meşru personelle iletişim kurduğuna ikna etmek için yanıt alanında aynı kişiyi taklit eden ücretsiz e-posta adresleri” kullandığı gözlemlendi.

ABD hükümeti tarafından vurgulanan bir e-postada, tehdit aktörü, Kuzey Kore’nin nükleer silahlanma planlarını tartışmak üzere adı açıklanmayan bir uzmanla röportaj isteyen meşru bir gazeteci gibi davrandı, ancak e-posta hesaplarının geçici olarak bloke edileceğini açıkça belirtti ve alıcıdan bu soruya yanıt vermesini istedi. gazeteciyi taklit eden sahte bir hesap olan kişisel e-postalarında.

Bu, kimlik avı mesajının ilk olarak gazetecinin ele geçirilen hesabından gönderildiğini, dolayısıyla kurbanın alternatif sahte hesaba yanıt verme olasılığını artırdığını gösteriyor.

Kuruluşların, e-posta sunucularına, kontrolleri geçemeyen e-posta iletilerini şüpheli veya spam (ör. karantinaya al veya reddet) ve bir e-posta adresi oluşturarak toplu geri bildirim raporları alın. DMARC kaydı.