Cuma günü Çekya ve Almanya, APT28 olarak bilinen Rusya bağlantılı ulus devlet aktörü tarafından yürütülen uzun vadeli bir siber casusluk kampanyasının hedefi olduklarını açıkladılar ve Avrupa Birliği (AB), Kuzey Atlantik Antlaşması Örgütü (NATO) tarafından kınandılar. ), İngiltere ve ABD

Çek Cumhuriyeti Dışişleri Bakanlığı (MFA), yaptığı açıklamada, ülkedeki bazı isimsiz kuruluşlara Microsoft Outlook’ta geçen yılın başlarında ortaya çıkan bir güvenlik açığı kullanılarak saldırıya uğradığını söyledi.

Dışişleri Bakanlığı, “Siyasi oluşumları, devlet kurumlarını ve kritik altyapıyı hedef alan siber saldırılar yalnızca ulusal güvenliğe yönelik bir tehdit değil, aynı zamanda özgür toplumumuzun dayandığı demokratik süreçleri de bozuyor.” söz konusu.

Söz konusu güvenlik kusuru CVE-2023-23397’dir; Outlook’ta, bir saldırganın Net-NTLMv2 karmalarına erişmesine ve daha sonra bunları bir geçiş saldırısı aracılığıyla kimlik doğrulaması yapmak için kullanmasına olanak tanıyan, artık yamalanmış kritik bir ayrıcalık yükseltme hatasıdır.

Almanya Federal Hükümeti (diğer adıyla Bundesregierung) atfedilen Sosyal Demokrat Parti Yürütme Komitesi’ni hedef alan bir siber saldırının tehdit aktörü, aynı Outlook güvenlik açığını “nispeten uzun bir süre” boyunca kullanarak “çok sayıda e-posta hesabını tehlikeye atmasına” olanak tanıyor.

Kampanyanın bir parçası olarak hedeflenen sektör sektörlerinden bazıları arasında lojistik, silahlanma, hava ve uzay endüstrisi, BT hizmetleri, Almanya, Ukrayna ve Avrupa’da bulunan vakıflar ve dernekler yer alıyor; Bundesregierung da grubu 2015’teki saldırıya dahil ediyor. Alman federal parlamentosu (Bundestag).

Rusya Federasyonu’nun askeri istihbarat teşkilatı GRU’nun 26165 numaralı Askeri Birimi ile bağlantılı olduğu değerlendirilen APT28, aynı zamanda BlueDelta, Fancy Bear, Forest Blizzard (eski adıyla Strontium), FROZENLAKE, Iron Twilight, Pawn Storm, Sednit, Sofacy ve TA422.

Geçen ayın sonlarında Microsoft, bilgisayar korsanlığı grubunun bir Microsoft Windows Yazdırma Biriktiricisi bileşenini (CVE-2022-38028, CVSS puanı: 7,8) sıfır gün olarak GooseEgg adlı daha önce bilinmeyen özel bir kötü amaçlı yazılımı Ukrayna, Batı ve Batı ülkelerine sızmak için kullandığını öne sürdü. Avrupa ve Kuzey Amerika hükümeti, sivil toplum, eğitim ve ulaşım sektörü kuruluşları.

NATO söz konusu Rusya’nın hibrit eylemleri “Müttefiklerin güvenliğine tehdit oluşturuyor.” Avrupa Birliği Konseyi de devreye girdi: belirterek “Kötü niyetli siber kampanya, Rusya’nın siber uzaydaki sürekli sorumsuz davranış modelini gösteriyor.”

Birleşik Krallık hükümeti, “Rus GRU siber grubu APT28’in, Alman Sosyal Demokrat Parti yöneticisinin hedef alınması da dahil olmak üzere son faaliyetleri, Rus İstihbarat Servislerinin dünya çapında demokratik süreçleri baltalamaya yönelik bilinen davranış modelinin sonuncusudur.” söz konusu.

ABD Dışişleri Bakanlığı tarif edildi APT28’in “kötü niyetli, hain, istikrarsızlaştırıcı ve yıkıcı davranışlara” giriştiği ve “müttefiklerimizin ve ortaklarımızın güvenliğine ve siber uzay da dahil olmak üzere kurallara dayalı uluslararası düzeni korumaya” kararlı olduğu biliniyor.

Bu Şubat ayının başlarında, koordineli bir kolluk kuvvetleri eylemi, ABD ve Almanya’daki yüzlerce küçük ofis ve ev ofisi (SOHO) yönlendiricisinden oluşan ve APT28 aktörlerinin CVE’nin kötüye kullanılması gibi kötü niyetli faaliyetlerini gizlemek için kullandıklarına inanılan bir botnet’i bozdu. -2023-23397 ilgilenilen hedeflere karşı.

Siber güvenlik firması Trend Micro’nun bu hafta yayınladığı bir rapora göre, üçüncü taraf suç amaçlı proxy botnet’in tarihi 2016 yılına kadar uzanıyor ve diğer Linux tabanlı yönlendiricileri, Raspberry Pi’yi ve sanal özel sunucuları (VPS) kapsayan Ubiquiti yönlendiricilerinden daha fazlasını içeriyor. .

“Tehdit aktörü [behind the botnet] Bazı EdgeRouter botlarını C&C’den taşımayı başardı [command-and-control] 26 Ocak 2024’te kaldırılan sunucunun Şubat 2024’ün başında yeni kurulan C&C altyapısına taşındığını” belirtti. söz konusuYasal kısıtlamalar ve teknik zorluklar eklenmesi, tuzağa düşürülen tüm yönlendiricilerin kapsamlı bir şekilde temizlenmesini engelledi.

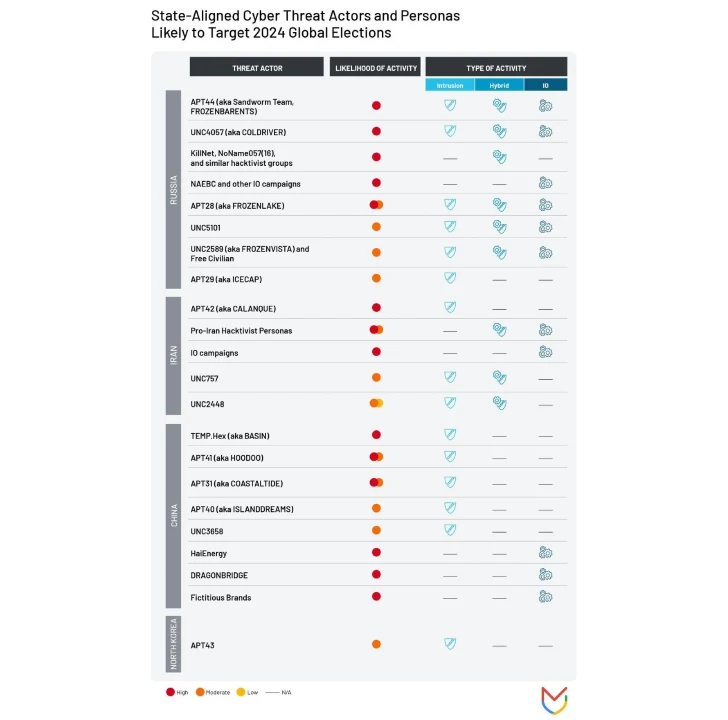

Rusya devleti destekli siber tehdit faaliyetinin (veri hırsızlığı, yıkıcı saldırılar, DDoS kampanyaları ve nüfuz operasyonları) ABD, İngiltere ve AB gibi bölgelerde APT44 gibi birden fazla gruptan yapılacak seçimler için de ciddi bir risk oluşturması bekleniyor ( Google Cloud yan kuruluşu Mandiant tarafından geçen hafta yayınlanan bir değerlendirmeye göre, diğer adıyla Sandworm), COLDRIVER, KillNet, APT29 ve APT28.

Araştırmacılar Kelli Vanderlee ve Jamie Collier, “2016 yılında GRU bağlantılı APT28, ABD Demokrat Parti organizasyon hedeflerinin yanı sıra Demokrat başkan adayının kampanya başkanının kişisel hesabını da tehlikeye attı ve 2016 ABD Başkanlık seçimleri öncesinde bir sızıntı kampanyası düzenledi.” söz konusu.

Dahası, Cloudflare ve NETSCOUT’tan gelen veriler şunu gösteriyor: İsveç’i hedef alan DDoS saldırılarında artış NATO ittifakına kabul edilmesinin ardından, Finlandiya’nın 2023’te NATO’ya katılımı sırasında gözlemlenen modeli yansıtıyor.

NETSCOUT, “Bu saldırıların muhtemel suçluları arasında NoName057, Anonymous Sudan, Russian Cyber Army Team ve KillNet adlı hacker grupları yer alıyor.” söz konusu. “Bütün bu gruplar siyasi motivasyona sahip ve Rus ideallerini destekliyor.”

Gelişmeler, Kanada, İngiltere ve ABD’deki devlet kurumlarının, kritik altyapı kuruluşlarını, Rusya yanlısı olduğu anlaşılan bilgisayar korsanlarının endüstriyel kontrol sistemlerine (ICS) ve küçük ölçekli operasyonel sistemlere karşı başlattığı sürekli saldırılara karşı güvence altına almasına yardımcı olacak yeni bir ortak bilgi formu yayınlamasının ardından geldi. 2022’den beri teknoloji (OT) sistemleri.

Ajanslar, “Rusya yanlısı bilgisayar korsanlığı faaliyeti çoğunlukla ICS ekipmanlarını rahatsız edici etkiler yaratmak için manipüle eden basit tekniklerle sınırlı görünüyor” dedi. söz konusu. “Ancak araştırmalar, bu aktörlerin güvensiz ve yanlış yapılandırılmış OT ortamlarına karşı fiziksel tehdit oluşturan teknikler kullanabildiğini tespit etti.”

Bu saldırıların hedefleri arasında su ve atık su sistemleri, barajlar, enerji, gıda ve tarım sektörleri de dahil olmak üzere Kuzey Amerika ve Avrupa’daki kritik altyapı sektörlerindeki kuruluşlar yer alıyor.

Hacktivist grupların, kamuya açık internete yönelik bağlantılardan ve insan makine arayüzleriyle ilişkili fabrika varsayılan şifrelerinden yararlanarak uzaktan erişim elde ettiği gözlemlendi (HMI’lar) bu tür ortamlarda yaygın olarak görülür, ardından görev açısından kritik parametrelere müdahale edilir, alarm mekanizmaları kapatılır ve yönetici şifreleri değiştirilerek operatörlerin kilitlenmesi sağlanır.

Öneriler tehdidi hafifletmek Bunlar arasında insan makine arayüzlerinin güçlendirilmesi, OT sistemlerinin internete erişiminin sınırlandırılması, güçlü ve benzersiz şifrelerin kullanılması ve OT ağına tüm erişimler için çok faktörlü kimlik doğrulamanın uygulanması yer alıyor.

Uyarıda, “Bu hacktivistler, sanal ağ bilişimi (VNC) uzaktan erişim yazılımından ve varsayılan parolalardan yararlanarak, insan makine arayüzleri (HMI’ler) gibi yazılım bileşenleri aracılığıyla modüler, internete açık endüstriyel kontrol sistemlerini (ICS) tehlikeye atmaya çalışıyorlar” denildi. .