Siber güvenlik araştırmacıları, tespitten kaçınmak için gerçek komuta ve kontrol (C2) sunucuları için aktarıcı olarak ele geçirilen WordPress sitelerini kullanan, Android cihazlarını hedef alan, daha önce belgelenmemiş bir kötü amaçlı yazılım keşfetti.

Kod adı verilen kötü amaçlı yazılım WpeeperC2 iletişimlerini güvence altına almak için HTTPS protokolünü kullanan bir ELF ikili programıdır.

QiAnXin XLab ekibinden araştırmacılar, “Wpeeper, hassas cihaz bilgilerini toplama, dosya ve dizinleri yönetme, yükleme ve indirme ve komutları yürütme gibi işlevleri destekleyen, Android sistemleri için tipik bir arka kapı Truva atıdır” söz konusu.

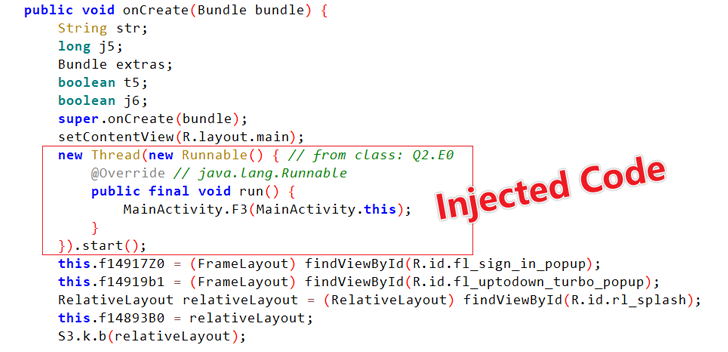

ELF ikili dosyası, yeniden paketlenmiş bir uygulamanın içine yerleştirilmiştir. UPtodown Uygulama Mağazası Android için bir uygulama (paket adı “com.uptodown”), APK dosyası, tespit edilmekten kaçınacak şekilde arka kapı için bir teslimat aracı görevi görüyor.

Çinli siber güvenlik firması, kötü amaçlı yazılımı tespit ettikten sonra bulduğunu söyledi. Wpeeper artefaktı 18 Nisan 2024’te VirusTotal platformunda sıfır tespitle. Kampanyanın dört gün sonra aniden sona erdiği söyleniyor.

Kampanya için Uptodown App Store uygulamasının kullanılması, meşru bir üçüncü taraf uygulama pazarını tanıtma ve şüphelenmeyen kullanıcıları bu uygulamayı yüklemeleri için kandırma girişimini gösterir. Buna göre istatistikler Android-apk.org’da uygulamanın truva atı haline getirilmiş sürümü (5.92) bugüne kadar 2.609 kez indirildi.

Wpeeper, gerçek C2 sunucularını gizlemek için virüslü WordPress sitelerini aracı olarak kullanan çok katmanlı bir C2 mimarisine güveniyor. Altyapının bir parçası olarak 45 kadar C2 sunucusu belirlendi; bunlardan dokuzu örneklere sabit olarak kodlandı ve C2 listesini anında güncellemek için kullanıldı.

“Bunlar [hard-coded servers] Araştırmacılar, “Bunlar C2 değil, C2 yeniden yönlendiricileridir; rolleri botun isteklerini gerçek C2’ye ileterek gerçek C2’yi tespit edilmekten korumaktır” dedi.

Bu aynı zamanda bazı sabit kodlu sunucuların doğrudan kontrolleri altında olma olasılığını da artırdı; çünkü WordPress site yöneticilerinin bu tehlikeden haberdar olması ve bunu düzeltmek için adımlar atması durumunda botnet’e erişimi kaybetme riski vardır.

C2 sunucusundan alınan komutlar, kötü amaçlı yazılımın cihaz ve dosya bilgilerini toplamasına, yüklü uygulamaların listesini toplamasına, C2 sunucusunu güncellemesine, C2 sunucusundan veya rastgele bir URL’den ek yükler indirip yürütmesine ve kendini silmesine olanak tanır.

Kampanyanın kesin hedefleri ve ölçeği şu anda bilinmiyor, ancak sinsi yöntemin kurulum sayısını artırmak ve ardından kötü amaçlı yazılımın yeteneklerini ortaya çıkarmak için kullanılmış olabileceğinden şüpheleniliyor.

Bu tür kötü amaçlı yazılımların oluşturduğu riskleri azaltmak için, her zaman yalnızca güvenilir kaynaklardan uygulamaların yüklenmesi ve bunları indirmeden önce uygulama incelemeleri ve izinlerinin incelenmesi önerilir.